Sem querer te assustar, a resposta curta é: é muito fácil para qualquer um ver sua webcam. A resposta mais longa é: algumas webcams em rede exigem nada mais do que uma URL secreta, enquanto a maioria das webcams portáteis USB ou embutidas precisaria que o computador fosse comprometido primeiro.

Aqui estão três maneiras de ver uma webcam sem o seu conhecimento.

O óbvio: software espião

Ferramentas de Administração Remota (ou RATs) são frequentemente instaladas em ambientes corporativos para ajudar a atualizar, configurar e rastrear máquinas remotamente. Em 2010, duas escolas de ensino médio no Lower Merion School District tiveram ações judiciais contra eles por usarem os recursos de monitoramento remoto de um aplicativo chamado LANrev sem conhecimento dos alunos. Os laptops Mac foram emitidos e eram de propriedade da escola, usados pelos estudantes para estudo em casa. No entanto, o software de segurança que havia sido instalado nessas máquinas continha um recurso chamado Theft Track, que permitia aos administradores visualizar remotamente as webcams.

Apesar das alegações de que o recurso foi usado apenas em casos de roubo de laptop relatado, muitos alunos relataram brevemente a luz indicadora da webcam piscar, e alguns tomaram medidas para gravar na câmera. Mais tarde, o distrito admitiu que 56.000 imagens dos estudantes haviam sido tiradas.

Desde então, foi lançada uma versão mais recente do software que remove esse recurso.

Corrigir o problema: fita sobre a webcam, se você estiver usando uma máquina emprestada - você nunca sabe quem pode estar assistindo.

O mais fácil: câmeras em rede com bugs

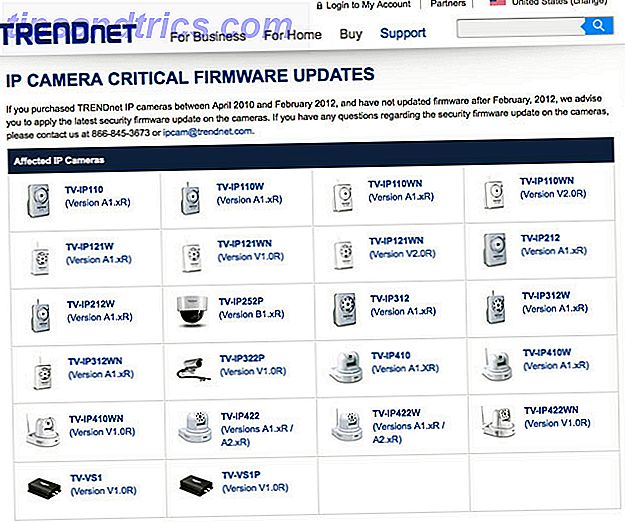

Modelos particulares de câmeras TRENDnet que já foram corrigidos e não são mais vendidos (embora milhares permaneçam em uso) eram vulneráveis ao grau que qualquer pessoa sã acharia aterrorizante: você só precisa saber o endereço IP público da câmera. Essas câmeras são normalmente usadas em pequenas empresas, segurança doméstica e para monitorar crianças e bebês.

Embora o TRENDnet tenha feito o possível para entrar em contato com a lista de endereços IP afetados, um ano aproximadamente 5% deles permanecem acessíveis. Você pode ver na imagem abaixo que a maioria está inacessível. No entanto, ainda é possível verificar essas câmeras, e listas mais atualizadas podem ser encontradas em nós TOR ocultos (o que é a rede TOR? Como o projeto Tor pode ajudar a proteger sua privacidade on-line como o projeto Tor pode ajudar Você protege sua própria privacidade on-line A privacidade tem sido um problema constante em praticamente todos os principais sites que você visita hoje, especialmente aqueles que lidam com informações pessoais regularmente.No entanto, enquanto a maioria dos esforços de segurança é direcionada ... Leia mais ) .

Eu não estou inventando: aqui está a transmissão ao vivo do restaurante que ainda não foi consertada. Se você souber onde está localizado, avise-os.

Várias câmeras da marca Foscam estavam sujeitas a um bug semelhante, exigindo que o invasor simplesmente pressionasse Enter quando solicitado por um nome de usuário e senha para visualizar a transmissão ao vivo. Infelizmente, a Foscam também é especializada em monitores de bebês. A diferença nesse caso era que esses monitores de bebês tinham um alto-falante embutido, através do qual os pais podiam remotamente acalmar seus filhos. Acontece que qualquer pessoa que acessasse a câmera usando o hack, como duas famílias (agosto de 2013, abril de 2014), descobriu da maneira mais difícil - tendo acordado para obscenidades sendo gritadas para seus bebês.

… A câmera então se virou de sua filha petrificada para apontar diretamente para ele. "Então gritou comigo", disse Adam. “Algumas coisas ruins, algumas obscenidades. Então eu desliguei a câmera. ”( Citação da entrevista da FOX19 )

Corrija o problema: Se você possui um FOSCAM (modelos: FI8904W, FI8905E, FI8905W, FI8906W, FI8907W, FI8909W, FI8910E, FI8910W, FI8916W, FI8918W e FI8919W), atualize o firmware imediatamente. Clientes da TRENDnet, visite a página de suporte para ver a lista completa de modelos afetados e fazer o download de uma atualização.

Melhor ainda - não conecte uma câmera à Internet e, se for absolutamente necessário, certifique-se de registrar o dispositivo no site do fabricante para que, caso ocorra uma violação de segurança, você seja o primeiro a saber sobre ele e conseguir tome uma atitude. O problema é claro, que bugs como este podem estar na natureza por anos antes que alguém tenha a menor idéia - como foi o caso com o recente Bug OpenSSL HeartBleed Massive Bug no OpenSSL Coloca grande parte da Internet em risco Bug em massa OpenSSL Coloca Grande parte da Internet em risco Se você é uma daquelas pessoas que sempre acreditaram que a criptografia de código aberto é a maneira mais segura de se comunicar on-line, você terá uma surpresa. Consulte Mais informação .

Melhor ainda - não conecte uma câmera à Internet e, se for absolutamente necessário, certifique-se de registrar o dispositivo no site do fabricante para que, caso ocorra uma violação de segurança, você seja o primeiro a saber sobre ele e conseguir tome uma atitude. O problema é claro, que bugs como este podem estar na natureza por anos antes que alguém tenha a menor idéia - como foi o caso com o recente Bug OpenSSL HeartBleed Massive Bug no OpenSSL Coloca grande parte da Internet em risco Bug em massa OpenSSL Coloca Grande parte da Internet em risco Se você é uma daquelas pessoas que sempre acreditaram que a criptografia de código aberto é a maneira mais segura de se comunicar on-line, você terá uma surpresa. Consulte Mais informação .

Mais Difícil: Qualquer Webcam

As câmeras em rede hackeadas são uma coisa - elas são projetadas para transmitir suas imagens de qualquer maneira, normalmente não para o mundo todo - mas é possível acessar qualquer webcam velha comum? E você ainda sabe se está sendo acessado?

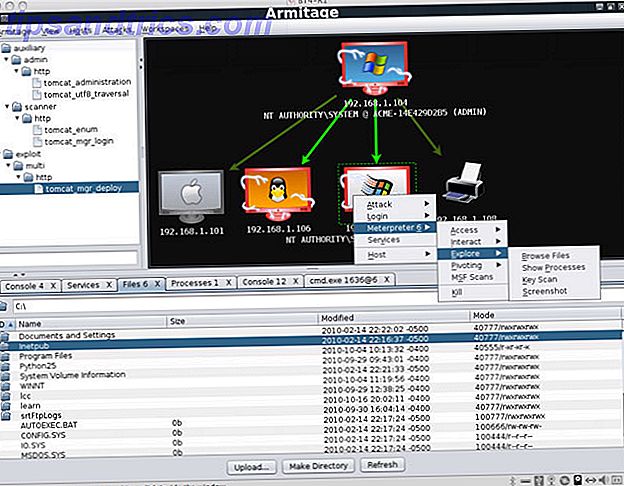

A boa notícia é que, em geral, não, um hacker não pode simplesmente sentar aqui e digitar um URL para ver sua webcam. O que eles podem fazer é, entretanto, varrer sistematicamente uma rede em busca de sistemas operacionais vulneráveis e injetar automaticamente um Trojan se algo útil for encontrado. Isso é facilmente frustrado ficando atrás de firewalls, fechando portas que não são necessárias e mantendo-se atualizado com correções de segurança - em outras palavras, tomando um nível básico de precauções. É por isso que usar o Windows XP agora é completamente perigoso O que o Windows XPocalypse significa para você O que o Windows XPocalypse significa para você A Microsoft vai acabar com o suporte ao Windows XP em abril de 2014. Isso tem sérias conseqüências para empresas e consumidores. Aqui está o que você deve saber se ainda estiver executando o Windows XP. Leia mais: haverá incontáveis números de bugs deixados sem correção a partir deste ponto em diante.

Em vez disso, é mais provável que um hacker simplesmente lhe peça para instalar um Trojan, e você o fará de bom grado. Isso pode acontecer por meio de um anexo de e-mail mal-intencionado disfarçado de. scr ou. arquivo exe ; uma página da Web nociva que você visita em um navegador vulnerável (o Internet Explorer 9, 10 e 11 foi afetado recentemente por esse bug desagradável) ou algo tão simples quanto uma chamada telefônica de um funcionário supostamente da Microsoft O que você deve fazer depois de uma queda? Suporte Scam? O que você deve fazer depois de cair para um falso embuste de suporte de TI? Procure por "falso esquema de suporte técnico" e você entenderá como é comum em todo o mundo. Algumas precauções simples após o evento podem ajudá-lo a se sentir menos vítima. Leia Mais oferecendo para consertar sua máquina Windows infectada por vírus (que não foi infectada, mas agora é).

O ponto é que, uma vez que o invasor tenha instalado o seu kit de raiz de cavalo de Tróia em sua máquina, tudo é possível - incluindo a abertura de seu fluxo de webcam. A ferramenta mais comumente usada hoje em dia é chamada de Metasploit, que, uma vez instalada, abre uma miscelânea de funções de controle remoto, incluindo registro de chaves e visualização remota de webcams. Seu sistema é aberto para o hacker.

A maioria das webcams tem algum tipo de LED que indica quando está ligado, mas dependendo do hardware isso pode ser contornado - então você nem saberia.

Então a resposta para "como é fácil para alguém hackear minha webcam?" É realmente ... depende. Mas você pode torná-lo o mais difícil possível com as mais recentes atualizações de segurança instaladas e executando um sistema confiável de proteção contra vírus, bem como simplesmente se informando sobre os vários vetores de ataque que os hackers usarão Como um vírus de computador se espalha online e o que você pode Pará-lo como um vírus de computador se espalha on-line, eo que você pode fazer para pará-lo Os vírus são complicados. Eles exploram todas as vulnerabilidades possíveis do seu computador; e se não houver, eles vão esperar até cometer um erro - abrindo um anexo que você não deveria ou clicando em um ... Leia Mais.

![Cerego - um poderoso serviço de aprendizado que tenta torná-lo mais inteligente [500 convites do leitor]](https://www.tipsandtrics.com/img/internet/335/cerego-powerful-learning-service-that-tries-make-you-smarter.jpg)