![Como funciona um firewall? [MakeUseOf explica] firewallthumb](http://www.tipsandtrics.com/img/technology-explained/913/how-does-firewall-work.jpg) Existem três softwares que, na minha opinião, formam a espinha dorsal de uma configuração de segurança decente no seu PC doméstico. Estes são o antivírus, o firewall e o gerenciador de senhas.

Existem três softwares que, na minha opinião, formam a espinha dorsal de uma configuração de segurança decente no seu PC doméstico. Estes são o antivírus, o firewall e o gerenciador de senhas.

Destes, o firewall é frequentemente o menos bem lembrado, apesar de sua importância. O fade do firewall da visão pública deve-se ao fato de que o próprio Windows agora tem um firewall embutido, portanto, há menos necessidade de procurar uma opção de terceiros. Mentes curiosas podem se perguntar como elas funcionam, no entanto, vamos dar uma olhada.

Os começos do guarda-fogo

O termo "firewall" começa com muros reais construídos para evitar o fogo. Estes ainda são comuns hoje em edifícios que lidam com materiais perigosos. Se houver uma explosão ou incêndio, o firewall impedirá que a chama saia da área perigosa e se alimente no restante da estrutura.

Geeks adotou o termo no final da década de 1980 como uma forma de descrever qualquer peça de software ou hardware que protegesse um sistema ou rede da Internet em geral. Malware como o Morris Worm, desde que era possível para o software sujar a Internet e causar sérios danos a sistemas direcionados aleatoriamente. Como resultado, indivíduos e organizações com experiência em segurança começaram a procurar formas de se proteger de tal malware.

Este é um bom ponto para começar a falar sobre os três tipos de firewalls mais comuns, começando com o primeiro tipo inventado - o filtro de pacotes.

Tipos de Firewalls

Filtros de Pacotes

Os primeiros firewalls apenas lêem os dados do cabeçalho do pacote, como endereço de origem e endereço de destino. A ação poderia então ser tomada com base nas informações obtidas. Isso é eficiente e rápido, mas pode ser vulnerável de algumas maneiras. Ataques de spoofing, por exemplo, podem ser muito eficazes contra um filtro de pacotes. Versões avançadas de firewalls de filtro de pacotes mantêm dados sobre pacotes na memória e podem alterar seu comportamento com base em eventos de rede. Estes são conhecidos como firewalls "stateful" e "dynamic", respectivamente.

Gateways de Circuito

O próximo passo nos firewalls, o Circuit Gateway não lida apenas com os dados do cabeçalho do pacote. Ele também tenta garantir que os pacotes de retransmissão de conexão sejam válidos. Para fazer isso, o Circuit Gateway presta atenção aos dados de pacote e procura alterações, como um endereço IP de origem incomum ou uma porta de destino. Se uma conexão for determinada como inválida, ela poderá ser fechada. Esses firewalls também rejeitam automaticamente informações não solicitadas especificamente por um usuário dentro do firewall.

Gateways de Nível de Aplicação

Esses firewalls compartilham as propriedades dos gateways de circuito, mas eles aprofundam as informações enviadas pelo firewall e vêem como elas se relacionam com aplicativos, serviços e sites específicos. Por exemplo, um gateway no nível do aplicativo pode examinar os pacotes que transportam o tráfego da Web e determinar de quais sites o tráfego é. O firewall pode bloquear dados de determinados sites, se o administrador desejar.

Firewalls de Software

![Como funciona um firewall? [MakeUseOf explica] softwarefirewall](http://www.tipsandtrics.com/img/technology-explained/913/how-does-firewall-work-2.jpg)

Se você tiver um firewall instalado no seu computador, é mais provável que seja um firewall no nível do aplicativo. Ele poderá controlar como aplicativos individuais acessam a Internet e bloquear aplicativos específicos ou desconhecidos no momento em que tentar aceitar informações de entrada ou enviar informações de saída.

Seu firewall pessoal também é um firewall de software. Isso significa que suas funções são controladas pelo código instalado em seu computador. A vantagem disso é óbvia - você pode alterar facilmente as configurações do firewall sempre que desejar e pode acessar sua interface sem fazer login em qualquer parte do equipamento.

No entanto, um firewall de software pode ser vulnerável devido ao fato de que ele pode ser manipulado se o sistema em que está instalado estiver comprometido. Se o seu computador foi de alguma forma infectado com malware, apesar de seu firewall e outras medidas de segurança, esse malware pode ser programado para contornar o firewall ou alterar suas configurações. Por esse motivo, os firewalls de software nunca são totalmente seguros.

Firewalls de Hardware e Uso Doméstico

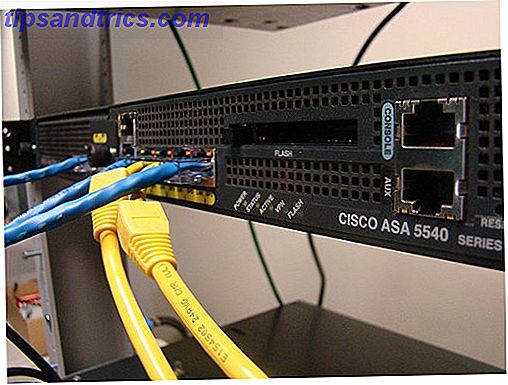

Para resolver essa vulnerabilidade, as grandes organizações geralmente usam firewalls ou firewalls de hardware, além de firewalls ou firewalls de software. O tipo de firewall usado pelas organizações com seu próprio departamento de rede é um equipamento pesado capaz de detectar por si só as tentativas de instrução de rede. Muitas vezes, eles são vendidos como parte de um ecossistema de segurança maior por empresas especializadas em soluções de segurança de nível corporativo, como a Cisco.

Esse equipamento geralmente não é prático para um usuário doméstico. Mas a alternativa já pode estar em sua casa. Por um lado, cada roteador de banda larga atua como um firewall devido à sua natureza. Um roteador age como um intermediário para seus computadores na Internet. Conexões enviadas a seus computadores pela Internet não são enviadas diretamente para elas - elas são enviadas para o roteador primeiro. Em seguida, decide onde essa informação precisa ir, se em qualquer lugar. Se o roteador decidir que a informação não foi solicitada, ou se a informação for enviada para uma porta, o roteador não tem abertura alguma, ela é descartada.

É por isso que às vezes você precisa configurar o "encaminhamento de porta" no seu roteador para que certos jogos funcionem. Os pacotes vindos dos servidores do jogo estão sendo ignorados pelo roteador. Este não é um firewall verdadeiro, no entanto, porque não há inspeção de pacotes. É simplesmente um efeito colateral do funcionamento de um roteador.

![Como funciona um firewall? [MakeUseOf explica] ciscosmallbusinessrouter](http://www.tipsandtrics.com/img/technology-explained/913/how-does-firewall-work-4.jpg)

Se você decidir que quer um firewall de hardware real, pode comprar um a preços acessíveis. A Cisco, a Netgear e outras produzem “roteadores de pequenas empresas”, que são pequenos dispositivos com funcionalidade de firewall integrada, projetados para conectar apenas um punhado de computadores à Internet. Tal dispositivo geralmente usa um método de filtragem de pacotes ou gateway de circuito, de modo que não pode ser facilmente contornado por uma infecção de software em um PC da rede.

Além disso, um firewall de hardware básico é útil se você executar um servidor, pois ele pode monitorar ataques de negação de serviço e tentativas de invasão. Não espere que seu firewall de 199 dólares prenda o Anonymous, mas ele pode ser útil se o SuCkAz555 estiver dolorido depois que você o baniu do seu servidor do Minecraft.

Conclusão

Os firewalls de software continuam sendo uma parte importante da segurança do seu computador doméstico. O Windows tem um firewall embutido desde o XP, e se você quiser usá-lo, temos um artigo tutorial Gerenciar o Firewall do Windows melhor com o Windows 7 Firewall Control Gerenciar o Firewall do Windows melhor com o controle de firewall do Windows 7 Leia mais que pode ajudá-lo a aprender o seu caminho. Firewalls gratuitos de terceiros ainda existem Os Três Melhores Firewalls Grátis para Windows Os Três Melhores Firewalls Grátis para Windows Leia Mais, também.

Se você está atrás de um roteador e tem um firewall de software, está razoavelmente bem protegido. A principal maneira de ficar comprometido é se você fez o download de um malware que conseguiu contornar o sistema, incluindo o firewall. Mas se você tiver o software antivírus Free Security Suite para Windows: Microsoft Security Essentials Free Security Suite para Windows: Microsoft Security Essentials Leia mais e você não desabilitou o Controle de Conta de Usuário, qualquer ataque desse tipo deverá ser interrompido.

Crédito de imagem: David Nutter e Dave Habben