Antes de dois anos atrás, nunca pensei que fosse necessário bloquear minha identidade enquanto usava a Internet. Sinceramente, eu achava que o uso anônimo da Internet era apenas para hackers, criminosos e pessoas em geral que não faziam nada de bom.

Antes de dois anos atrás, nunca pensei que fosse necessário bloquear minha identidade enquanto usava a Internet. Sinceramente, eu achava que o uso anônimo da Internet era apenas para hackers, criminosos e pessoas em geral que não faziam nada de bom.

Na realidade, existem muitos motivos legítimos para você não querer identificar informações anexadas a mensagens que está enviando a alguém, ou por que você deseja impedir que pessoas que estão interceptando seu tráfego determinem o endereço IP ou o computador local de onde você está navegando na Internet.

Dois anos atrás, eu contratei um cara que mora na China para fazer jornalismo investigativo em terra para mim. Não é fácil para jornalistas na China, com um governo que critica severamente qualquer um que possa estar enviando informações sobre o Partido Comunista ou sobre suas atividades fora do país. Este jornalista estava disposto a aceitar os riscos, mas nós dois sabíamos que teríamos que colocar algumas proteções no lugar.

Em 2011, escrevi sobre um dos serviços de e-mail anônimos e criptografados que usamos chamado VaultletMail Exchange e-mails seguros e criptografados com VaultletSuite Exchange e-mails seguros e criptografados com VaultletSuite Enquanto eu trabalhava escrevendo aplicativos para o meu site, me deparei com um repórter estava em um país com uma ditadura muito rígida. Saí em busca de uma solução gratuita que ... Leia Mais. Para e-mails muito sensíveis, ele iria empacotá-lo em um arquivo e, em seguida, criptografar esse arquivo As 5 melhores maneiras de criptografar arquivos com rapidez e facilidade antes de enviá-las por e-mail [Windows] No início deste ano, me deparei com uma situação em que eu tinha um escritor trabalhando para mim no exterior, na China, onde ambos estávamos certos de que todas as nossas comunicações por e-mail estavam sendo monitoradas. Eu ... Leia Mais usando uma das várias ferramentas.

Mas sempre havia o medo de que o governo interceptasse e descobrisse minha identidade, ou pior - a dele. Depois que peguei um segundo correspondente na Malásia, percebi que a necessidade de proteger as comunicações era fundamental. Então saí em busca de uma camada adicional de proteção e descobri o TorBOX.

Protegendo sua identidade

Alguns anos atrás, eu tinha um amigo que construiu um desses sistemas VM. Ele poderia enviar e-mails de um IP totalmente diferente do da Inglaterra, e eu estava incrivelmente ciumento. Eu nunca tive a necessidade de fazer algo assim, mas ainda assim, foi legal.

Agora, encontrei-me com uma necessidade legítima de fazer com que meu tráfego parecesse vir de algum outro país que não os Estados Unidos, ou pelo menos de algum outro local que não o Nordeste. Com o TorBOX, você não precisa dessas habilidades de programação de andar na água. Tudo o que você precisa fazer é instalar o Gateway e a Estação de Trabalho. Basta baixar os dois e, em seguida, use a ferramenta “Import Appliance” no VirtualBox para carregar as duas VMs.

Ao importar, você verá todos os detalhes do sistema pré-configurado. Os desenvolvedores recomendam não reinicializar os endereços MAC. Eu não sei porque, simplesmente não faça isso.

Depois de importar os dois, você os verá na sua lista de máquinas virtuais. Primeiro, inicie o TorBOX Gateway e inicie a Workstation.

A beleza dessa configuração é que ela não apenas fornece anonimato enquanto navega na Internet e envia e-mails, mas também protege você dos olhos de espionagem de qualquer spyware que possa estar instalado em seu PC com a finalidade de rastrear seu conteúdo on-line. transmissões.

Você vê, o componente Gateway da configuração opera dentro de sua própria rede isolada, conectada apenas à VM Workstation. Quando você acessa a Internet por meio dessa configuração, ela sai para a Internet por meio da conexão “ Torified ”, e não através da conexão “não-ativada”.

Se isso parece confuso para você ou você não sabe como funciona o Tor, confira a explicação de Jorge Anonymous Internet Surfing com Tor Anonymous Internet Surfing com Tor Tor é uma rede de acesso livre que permite que o tráfego da Internet flua de forma segura e anônima. Leia mais ou a descrição de Danny sobre o Tor Como o projeto Tor pode ajudar você a proteger sua privacidade on-line Como o projeto Tor pode ajudar você a proteger sua privacidade on-line A privacidade é um problema constante em praticamente todos os principais sites que você visita hoje, especialmente os que lidam com informações pessoais regularmente. No entanto, enquanto a maioria dos esforços de segurança são atualmente direcionados para o ... Leia Mais. Ambos os artigos são ótimos.

O importante é que, ao executar essa VM, você não apenas obtém a segurança anônima do Tor, mas também obtém a proteção adicional de executar sua navegação em uma máquina VM independente, na qual seu computador host não pode ser reproduzido. Isso significa que qualquer malware instalado no seu PC também não poderá ser reproduzido.

Quando você inicia o gateway, tudo o que você verá é um monte de texto rolando pela tela.

Quando ele parar, você poderá iniciar a Estação de Trabalho. Este é um sistema baseado no Ubuntu que é muito simples. Você pode não ver nada na barra de aplicativos, dependendo do seu esquema de cores. Basta clicar com o botão direito no canto inferior esquerdo e você verá o sistema de menus. Como você pode ver, existem alguns aplicativos já instalados - um simples media player, um leitor de PDF e um editor de texto, por exemplo.

Se você quer isso apenas para navegação na web segura e anônima, então você tem tudo o que precisa aqui. Basta clicar no “ TorBrowser “ e o navegador será iniciado na VM.

A primeira coisa que fiz foi procurar o WhatIsMyIP.com com meu computador host e o fiz com o TorBrowser também. Na imagem abaixo, o IP de topo era aquele usando o TorBrowser, enquanto o mais baixo era o IP do host regular.

Melhor ainda, o servidor remoto não achava que o tráfego do TorBOX vinha de um proxy. Para todos os efeitos, eu sou um usuário comum, o que significa que posso usar serviços de e-mail on-line regulares e até mesmo fóruns on-line que podem bloquear as pessoas que estão usando um proxy.

O TorBrowser também possui alguns recursos adicionais de segurança. Por exemplo, clicando no ícone HTTPS no canto superior direito, você pode ativar o HTTPS em todos os sites, sempre que possível. Isso está definido como ON por padrão.

Quando você clica no ícone Tor, você verá todas as configurações de segurança que você pode usar para aumentar ou diminuir a segurança de sua navegação na Internet ao seu gosto. Algumas coisas que você pode ativar incluem bloquear o uso de plugins e isolar o conteúdo dinâmico.

Na guia Histórico, você pode controlar como o histórico de navegação é tratado e protegido. Explore as guias Formulários, Cache, Cookies e outras para ver como você pode aumentar a segurança nessas áreas também.

O que é legal sobre este navegador é que ele oferece um nível tão alto de segurança dentro de uma configuração de VM já segura, e em uma rede já "Torified" que você tem na Internet sob um IP assumido. Você não poderia pedir anonimato e segurança muito melhores do que esse tipo de configuração.

Depois de ativar e proteger minha configuração de VM, passo mais e acesso o Hushmail para fazer contato com meus correspondentes em todo o mundo. O Husmail acrescenta ainda mais um nível de segurança ao bloqueio já armazenado que essa configuração existente agora oferece.

Além da navegação na web, você também pode acessar o console do terminal no nó Estação de Trabalho.

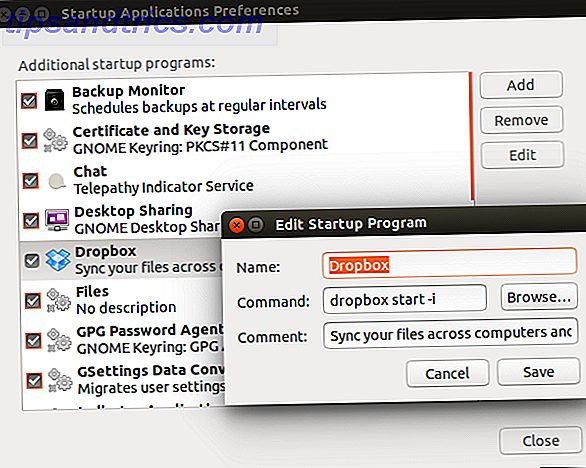

Não se esqueça, se você preferir trabalhar com um cliente de email em vez de webmail para sua configuração de email segura, você sempre pode baixar e instalar um cliente de email Linux Geary: Um cliente de email Linux rápido e simples com conversas encadeadas Geary: A Quick And Simple Cliente de e-mail Linux com conversas encadeadas Quando se trata de clientes de e-mail Linux, o Thunderbird eo Evolution lembram-se rapidamente. Ambos os programas são ótimos se você precisar de recursos avançados. Ambos os clientes podem se sentir pesados às vezes, no entanto. Explorando seus ... Leia mais para sua nova VM Torified.

Esta configuração não é perfeita - nenhuma configuração de segurança é realmente. Alguém, em algum lugar, pode ser capaz de descobrir uma maneira de descobrir quem você é e onde você está. Mas, se você estiver usando uma configuração ultra-segura executando o TorBOX, você pode pelo menos ter certeza de que tentou o máximo para isolar suas comunicações confidenciais e o tráfego da Internet de olhares indiscretos.

Você já usou alguma ferramenta Tor? Você está pensando em experimentar o TorBOX? Compartilhe sua própria configuração de segurança na seção de comentários abaixo, adoraríamos saber como você protege suas próprias comunicações ultrassensíveis pela Internet.

Créditos da Imagem: Dados Binários Digitais Via Shutterstock