Os ataques cibernéticos continuam a crescer em 2015. De acordo com o site de teste antivírus AV-TEST, mais de 390.000 novos programas maliciosos estão agora registrados a cada dia, e a quantidade total de ataques de malware em circulação agora está em torno da marca de 425.000.000.

Do lado positivo, a taxa de crescimento de novos malwares não parece ter mudado muito desde o ano passado. Até o final do ano espera-se que cerca de 150.000.000 novas variedades tenham sido detectadas, acima de 142.000.000 em 2014. Para colocar isso em contexto, entre 2013 e 2014, a quantidade de novos malwares quase dobrou, de 81.000.000.

Dessa vasta quantidade de malware, alguns são mais importantes que outros. Aqui está nosso resumo dos cinco mais significativos…

Pornografia no Facebook

No final de janeiro / início de fevereiro, um cavalo de Tróia rasgou seu caminho através do Facebook Cinco ameaças no Facebook que podem infectar seu PC e como funcionam Cinco ameaças do Facebook que podem infectar seu PC e como funcionam Leia mais, infectando 110.000 usuários em apenas dois dias.

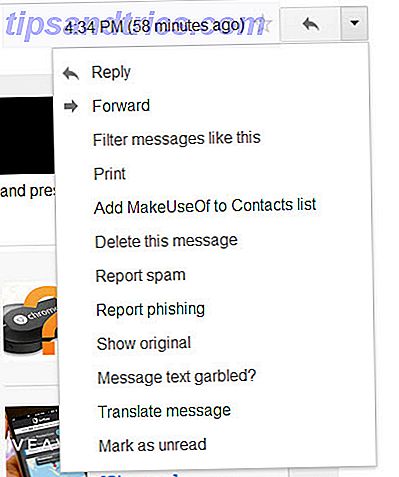

O malware funcionou marcando os amigos de um usuário infectado em uma postagem que, quando aberta, começou a reproduzir uma prévia de um vídeo pornô. No final da pré-visualização, eles pediram que baixassem um falso Flash player para poder ver o resto da filmagem. Esse download falso é, na verdade, o downloader de malware.

O Trojan é especialmente perigoso devido a uma nova técnica chamada "magnet". As iterações anteriores de malware de mídia social funcionavam enviando mensagens aos amigos de uma pessoa infectada, limitando assim seu progresso apenas a amigos diretos. A nova técnica de marcar pessoas em um post público significa que a tag pode ser vista também pelos amigos dos amigos da vítima - permitindo que ela se espalhe mais rapidamente.

Por que isso é importante?

Praticamente todo mundo tem uma conta de mídia social de alguma descrição. Enquanto alguns usuários são mais experientes em segurança do que outros, os mais jovens (o Facebook leva os usuários a partir dos 13 anos) são mais vulneráveis do que a maioria. Isso significa que a) seu filho pode ser exposto a vídeos que eles realmente não deveriam estar nessa idade eb) se seu filho usa seu computador, ele pode infectá-lo sem que você perceba.

Espiões sírios

Ao mesmo tempo em que o escândalo do Facebook estava acontecendo, outro ataque de malware estava surgindo no Oriente Médio.

Usando uma combinação de malware no Windows e Android Malware no Android: Os 5 tipos que você realmente precisa saber sobre malware no Android: os 5 tipos que você realmente precisa saber Sobre o malware podem afetar dispositivos móveis e de mesa. Mas não tenha medo: um pouco de conhecimento e as precauções certas podem protegê-lo de ameaças como golpes de ransomware e sextortion. Read More, um grupo que se alinhou com o presidente sírio Bashar Al-Assad, conseguiu acertar uma grande quantidade de informações sobre os rebeldes sírios. Os dados coletados incluíam informações pessoais, planos de batalha, localização de tropas, estratégias políticas e informações sobre alianças entre os vários grupos rebeldes.

O ataque funcionou usando falsas contas do Skype e de mídias sociais que supostamente eram defensoras dos rebeldes baseados no Líbano e em outros países vizinhos. As contas atraíram os rebeldes para "conversas sensuais". Depois de perguntar aos rebeldes qual sistema operacional eles usavam, eles enviavam fotos, vídeos e outros downloads de softwares de bate-papo para infectar as máquinas de suas vítimas.

Por que isso é importante?

Hackers e ataques de malware não se originam mais apenas dos quartos dos geeks. Eles são agora uma arma na arena geopolítica e estão sendo usados ativamente para influenciar os resultados das guerras. Histórias de terror sobre reatores nucleares e silos de mísseis sendo sequestrados por um inimigo não estão longe.

Mac Firmware Worm

Os Macs são impenetráveis, certo Mac Malware é Real, Reddit Bane Racismo ... [Tech News Digest] Mac Malware é Real, Reddit Proibida Racismo ... [Tech News Digest] Desmascarando malware de Mac, a linha de racismo do Reddit, usuários da Apple Music, O YouTube passa dos 301+, Destiny derruba Dinklage e o drone The Human Torch. Consulte Mais informação ? Errado.

Embora a quantidade de “crapware”, sequestradores de página inicial e rastreadores de conteúdo baseados em Mac tenha aumentado constantemente nos últimos anos, sempre foi (incorretamente) assumido que os sistemas da Apple são bloqueados de maneiras que os PCs baseados em Windows não são. tornando-os quase invencíveis à torrente de ataques que os usuários da Microsoft têm que suportar.

Há pouco menos de um mês, surgiram notícias de que dois pesquisadores de white hat tinham criado com sucesso o primeiro worm de firmware do mundo para Mac.

Embora este worm não esteja “no mercado” no momento - o vírus da prova de conceito é perigoso. Ele pode ser entregue por email, por um pendrive infectado ou por um dispositivo periférico (como um adaptador Ethernet). Uma vez em sua máquina, ele não poderá ser removido manualmente do firmware (você precisará reativar o chip) e não poderá ser detectado por nenhum software de segurança existente.

Se o conceito foi provado, é apenas uma questão de tempo até que hackers negros comecem a explorá-lo. Se você é um usuário de Mac, tome as medidas de segurança apropriadas agora.

Por que isso é importante?

Muitos usuários de Mac são ignorantes sobre as ameaças que enfrentam e como combatê-los. O mercado de antivírus está significativamente subdesenvolvido em comparação com o do Windows, fornecendo aos criminosos potenciais uma oportunidade enorme e fácil.

Jipe Hackeado

A história do Jeep hackeado Será que os Hackers REALMENTE podem invadir o seu carro? Hackers podem realmente assumir seu carro? Leia mais fez manchetes em todo o mundo em julho.

A vulnerabilidade surgiu do novo desejo das montadoras de transformar seus produtos em carros “inteligentes” - permitindo que os motoristas controlem e monitorem remotamente certos aspectos de seus veículos Como monitorar o desempenho do seu carro com o Android Como monitorar o desempenho do seu carro com o Android Monitoring de informações sobre o seu carro é incrivelmente fácil e barato com o seu dispositivo Android - saiba mais sobre isso aqui! Consulte Mais informação .

Um desses sistemas - o Uconnect - faz uso de uma conexão celular que permite que qualquer pessoa que conheça o endereço IP do carro tenha acesso em qualquer lugar do país. Um dos hackers descreveu a brecha como “ uma vulnerabilidade super legal ”.

Depois de obter acesso, os hackers implantaram seu próprio firmware no carro do How Secure Are Internet-Connected, Self Driving Cars? Quão seguros são os carros autônomos conectados à Internet? Auto-dirigindo carros são seguros? Os automóveis conectados à Internet poderiam ser usados para causar acidentes ou até mesmo assassinar dissidentes? Google não espera, mas uma experiência recente mostra que ainda há um longo caminho a percorrer. Leia mais sistema de entretenimento. Eles então usaram como um trampolim para enviar comandos através da rede interna de computadores do carro para seus componentes físicos, como o motor, freios, engrenagens e direção.

Felizmente, os homens por trás do hack, Charlie Miller e Chris Valasek, trabalham com Chysler há quase um ano para reforçar seus veículos. No entanto, como o worm Mac, o fato de um hack de prova de conceito funcionar significa que é apenas uma questão de tempo até que pessoas menos honestas comecem a encontrar suas próprias explorações.

Por que isso é importante?

Hacking mudou de computadores. Na era da casa inteligente, carro inteligente, smart TV e tudo mais inteligente, agora há pontos de acesso muito mais vulneráveis do que nunca. Com protocolos comuns ainda não difundidos, os hackers têm uma grande variedade de alvos. Alguns desses alvos têm a capacidade de causar danos físicos à vítima, além de custarem muito dinheiro.

Rowhammer

Qual é o pior tipo de invasão de segurança? A resposta é quase certamente uma que não pode ser corrigida.

O Rowhammer.js é um novo ataque de segurança que foi revelado em um artigo por pesquisadores de segurança no início deste ano. É tão perigoso porque não ataca o seu software, mas visa um problema físico com a forma como os chips de memória atuais são construídos.

Aparentemente, os fabricantes sabem sobre o hack desde 2012, com chips de 2009 todos afetados.

É tão preocupante porque não importa o tipo de sistema operacional que você está usando - Linux, Windows e iOS são igualmente vulneráveis.

O pior de tudo, pode ser explorado por uma simples página da Web - não há necessidade de uma máquina já estar parcialmente comprometida. Como um pesquisador por trás do jornal explicou: " É o primeiro ataque de falha de hardware induzido por software remoto ".

Por que isso é importante?

Como o worm Mac, isso mostra que os usuários do Linux e da Apple anteriormente seguros são agora um jogo justo. Ele também mostra que os métodos antigos de proteção antivírus Por que você deve substituir o Microsoft Security Essentials com um antivírus adequado Por que você deve substituir o Microsoft Security Essentials com um antivírus adequado Leia mais pode não ser suficiente; usuários que já se consideravam conscientes da segurança podem agora se encontrar expostos.

Textos Android

Durante o verão foi relatado que um escalonamento de 950 milhões de telefones e tablets Android estavam vulneráveis Como 95% dos telefones Android podem ser cortados com um único texto Como 95% dos telefones Android podem ser invadidos por um único texto Uma nova vulnerabilidade do Android tem a segurança mundo preocupado - e deixa o seu smartphone extremamente vulnerável. O bug StageFright permite que códigos maliciosos sejam enviados por MMS. O que você pode fazer sobre esta segurança ... Leia mais sobre hacks que podem instalar código malicioso via mensagem de texto ou através de um site.

Se um invasor tiver o número de telefone de sua vítima, ele poderá enviar uma mensagem multimídia modificada (MMS), que, uma vez aberta, executará o código. O proprietário do telefone não teria ideia de que estava sendo atacado, e não haveria nada obviamente errado com o dispositivo.

Alega-se que todas as versões do Android a partir de 2, 2 são suscetíveis.

Assim como no caso do jipe, essa façanha foi encontrada por hackers de chapéu branco que informaram ao Google. Até o momento, não há evidências de que esteja sendo usado por criminosos.

Por que isso é importante?

Como a empresa de segurança Zimperium disse em um post recente:

“Um ataque bem-sucedido totalmente armado pode excluir a mensagem antes de você a ver. Você só verá a notificação. Essas vulnerabilidades são extremamente perigosas porque não exigem que a vítima faça alguma ação para ser explorada.

A vulnerabilidade pode ser acionada enquanto você dorme. Antes de você acordar, o invasor removerá todos os sinais de comprometimento do dispositivo e você continuará o seu dia normalmente - com um telefone trojan ”.

O que nos faltou?

Sabemos que este é apenas um instantâneo dos hacks importantes que ocorreram este ano. Houve tantos que é impossível listar todos em um único artigo.

Qual você acha que foi o mais importante? O que você adicionaria?

Adoraríamos ouvir seus comentários e opiniões nos comentários abaixo.