Falamos muito sobre metadados Metadados - As informações sobre seus metadados de informações - As informações sobre suas informações Leia mais, especialmente desde as revelações sobre quanto da NSA está coletando. Na maioria das vezes, não parece tão ruim que eles sejam capazes de ver essas coisas - se eles podem ver quando você fez uma ligação, mas não consegue ouvir o que você disse, é tão importante?

O que são metadados?

Antes de começarmos, vamos definir as bases e certificar-nos de que sabemos exatamente quais são os metadados. Como você pode obter do nome, são dados sobre dados - informações sobre informações. O que isso significa na prática é muito variado, mas o importante é que ele não contenha o conteúdo de suas mensagens. As coisas que você diz em uma chamada ou texto não são registradas nos metadados.

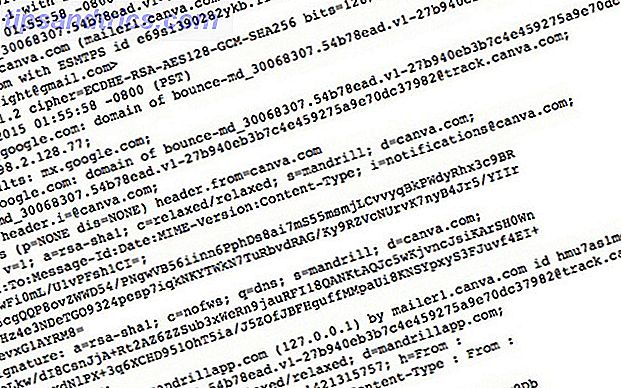

Então o que é? Em uma chamada, o número de telefone para o qual você liga, o número de série exclusivo do telefone para o qual você liga, a hora e a duração da chamada e a localização de cada um dos chamadores são codificados nos metadados. E os metadados do email O que você pode aprender com um cabeçalho de email (metadados)? O que você pode aprender com um cabeçalho de e-mail (metadados)? Você já recebeu um e-mail e realmente se perguntou de onde veio? Quem mandou? Como eles poderiam saber quem você é? Surpreendentemente, muitas dessas informações podem ser ... Leia Mais? Os nomes e endereços de email do remetente e do destinatário, as informações de transferência do servidor, os detalhes de data e fuso horário, o assunto do email, o status de confirmação de leitura e as informações sobre o cliente de email são todos codificados nos metadados. Até seus tweets contêm metadados.

Então, como você pode ver, embora não haja nenhum conteúdo sendo gravado, ainda há um pouco de informação que pode ser vista a partir desses detalhes (o The Guardian postou uma ótima página interativa sobre metadados que lhe dará mais alguns detalhes). Então, o que, exatamente, uma agência de inteligência poderia reunir desse tipo de informação?

Um estudo de caso

A Naked Security, blog da Sophos, reportou um experimento fascinante feito com alguns metadados no final do ano passado. Um holandês permitiu que um pesquisador instalasse um aplicativo de coleta de dados em seu telefone para coletar vários tipos de metadados por uma semana. Isso é importante - era apenas metadados. Sem conteúdo. Apenas o tipo de coisas que os governos ao redor do mundo poderiam facilmente obter.

O que os pesquisadores descobriram? A idade do homem, o fato de que ele é um graduado recente, que ele trabalhou longas horas e teve uma longa viagem de trem, que ele continuou trabalhando até tarde da noite, que ele está em esportes (especialmente ciclismo), que ele lê thrillers escandinavos, que ele tem uma namorada, que ele é provavelmente um cristão, que ele provavelmente identifica com a esquerda dos Países Baixos, que ele está interessado em tecnologia e privacidade, e muitos detalhes sobre o seu trabalho: que ele era um advogado, onde trabalhou, que tipos de lei ele tratou, quem no governo ele estava em contato, e alguns de seus interesses profissionais.

Ah, e eles conseguiram adivinhar a senha para suas contas do Twitter, do Google e da Amazon, combinando as informações obtidas de seus metadados com informações divulgadas após o hack da Adobe.

Talvez o mais aterrorizador, os pesquisadores afirmaram que os métodos e ferramentas que eles usaram eram significativamente menos sofisticados do que aqueles que poderiam ser usados por uma agência de inteligência. Os metadados estão começando a parecer um grande negócio agora, não é?

É claro que ter pesquisadores capazes de fazer isso no laboratório e realmente ter uma agência do governo colocando isso em prática é bem diferente.

Exemplos do mundo real com conseqüências do mundo real

Carreiras, se não vidas, podem ser arruinadas por metadados. Basta perguntar a David Petraeus. Você pode se lembrar de Petraeus como um general de quatro estrelas altamente condecorado e altamente respeitado que comandou as operações das forças dos EUA e da OTAN no Afeganistão como Comandante do Comando Central dos Estados Unidos. Em 2011, foi confirmado por unanimidade como o diretor da CIA, mas ele caiu em desgraça em 2012. Por quê? Metadados

Você pode ler toda a linha do tempo, mas a versão curta é esta: Petraeus estava envolvido em um caso extraconjugal com outro membro do Exército, Paula Broadwell. Broadwell enviou alguns e-mails ameaçadores para um amigo da família Petraeus - e poderia ter terminado lá. Mas o FBI usou metadados para rastrear as informações de login dos hotéis e cruzou os dados com as listas de convidados, revelando Broadwell como a fonte dos e-mails e levando à revelação do caso de Petraeus e sua subsequente renúncia.

Muitos dos metadados que levaram à descoberta do caso nem vieram de e-mails enviados - Petraeus e Broadwell se comunicaram assinando na mesma conta de e-mail e salvando rascunhos que o outro então leria. Apenas os metadados de login foram suficientes para indicar pesquisadores.

Pense que os generais de quatro estrelas estão em risco, mas os cidadãos comuns não estão produzindo metadados valiosos? Diga isso aos manifestantes na Ucrânia que receberam mensagens de texto dizendo “Caro Assinante, você está registrado como participante de um distúrbio em massa”. Em um país que está passando por tumultos políticos e militares, você gostaria que seus registros de celular contassem ao governo que você tinha estado no local de uma demonstração?

O que você pode fazer para se proteger?

Infelizmente, além de desligar o telefone e usá-lo somente quando você precisa, não há muito o que fazer. As informações de localização, por exemplo, são impossíveis de se livrar - seu telefone está constantemente conectando-se a torres de celular para obter um sinal forte, e a conexão a essa torre é registrada. E quando você liga para alguém, as informações de roteamento (seu telefone e o deles) precisam estar visíveis em algum momento, ou a rede celular não saberá para onde direcionar a chamada.

Damos a você muitas dicas para proteger o conteúdo de suas mensagens - você pode usar um aplicativo de mensagens criptografadas 6 Mensagens seguras do iOS Aplicativos que levam a privacidade muito a sério 6 Aplicativos seguros de mensagens do iOS que levam a privacidade muito a sério lido por partes indesejadas? Obtenha um aplicativo de mensagens seguras e não se preocupe mais. Leia mais, até mesmo criptografe suas chamadas 3 maneiras de tornar as comunicações do seu smartphone mais seguras 3 maneiras de tornar as comunicações do seu smartphone mais seguras Privacidade total! Ou então pensamos, enquanto nossas palavras e informações voavam pelo ar. Não é assim: primeiro, é palavra de escutas telefônicas sem mandado, então é palavra de jornais, advogados, seguradoras e mais hackers ... Leia mais - mas se você está preocupado com metadados, sua melhor aposta é não dar a NSA (ou o que for agência governamental com a qual você está preocupado) uma grande quantidade de dados para trabalhar. Como você pode manter seus registros no mínimo? Usando um telefone gravador Doente da NSA Acompanhando você? Queimá-los com um telefone do queimador Doente da NSA Tracking You? Queimá-los com um telefone Burner Doente da NSA rastreando você usando coordenadas de posicionamento do seu telefone? Telefones pré-pagos conhecidos coloquialmente como "gravadores" podem fornecer privacidade parcial. Ler mais, usar vários telefones, alterar números com frequência e usar endereços de e-mail diferentes tornará mais difícil vincular informações específicas a você.

Além disso, sua melhor aposta é realizar uma ação política - participar de campanhas de privacidade. Lições aprendidas: Não espie em nós: seu guia de privacidade na Internet Lições aprendidas: Não espie em nós: seu guia de privacidade na Internet Leia mais, pressione as empresas sejam transparentes sobre o que estão fazendo com seus dados e votem com sua carteira. Metadados sempre estarão por aí, mas a disposição das empresas em entregá-los ao governo é algo que podemos mudar.

Você está preocupado com o fato de o governo colocar suas mãos em seus metadados? Você já tomou alguma precaução para manter sua privacidade? De que outras estratégias você já ouviu falar para manter seus metadados privados? Compartilhe seus pensamentos abaixo!

Créditos da imagem: Conceito engraçado com máscara teatral via Shutterstock, United States Navy via Wikimedia Commons.