Dispositivos de segurança biométrica foram ideais de longa data em filmes de ficção científica que pareciam plausíveis o suficiente para realmente acontecer, mas um pouco exagerado para a aplicação no mundo real.

Embora o aparato judiciário-legal e as instalações de alta segurança tenham usado a identificação biométrica há décadas, estamos agora vivendo em um mundo que está fazendo um verdadeiro impulso em direção à biometria para identificação e tecnologia baseada em acesso em bens de consumo.

Essa pressão está chegando aos mercados consumidores na forma de scanners de impressões digitais para automóveis, laptops e dispositivos móveis, tecnologia de reconhecimento facial em software de computador e reconhecimento de íris usado em caixas eletrônicos em alguns cantos do mundo.

Biometria - parece - são a nova senha Por que nomes de usuário e senhas são uma coisa do passado e como lidar com isso Por que nomes de usuário e senhas são uma coisa do passado e como lidar com isso com todos os outros bancos de dados e créditos invadidos Escândalo de cartão que ocorre, torna-se mais evidente que não podemos confiar em senhas por muito mais tempo. Mas senão senhas, o que mais está lá? Consulte Mais informação ; mas a adoção é prejudicada por deficiências na tecnologia, bem como pela dinâmica de preços e outros fatores.

Em um artigo inovador de 1999 intitulado “Biometrics Personal Identification in Networked Society”, três pesquisadores (A. Jain, R. Bolle e S. Pankanti) se propuseram a encontrar os fatores que determinariam a viabilidade futura dos dispositivos de segurança biométrica. Em suas descobertas, eles detalharam sete fatores-chave para ajudar a determinar isso.

- Universalidade

- Singularidade

- Permanência

- Mensurabilidade

- atuação

- Aceitabilidade

- Evasão

Essas sete características, juntamente com as considerações de preço, são o que impulsiona o fabricante em geral e, em última análise, a adoção da biometria pelo consumidor como uma solução de segurança do mundo real que excede os limites da senha comum.

Vários métodos biométricos e sua história

Os dados biométricos geralmente se enquadram em uma das duas classificações: fisiológicas ou comportamentais. As tecnologias fisiológicas contam com as coisas com as quais você nasceu e que todos (ou a maioria) possuem, tais como: sua voz, padrões distintos nas mãos ou olhos, bem como um aroma específico ou marcadores genéticos que tornam os humanos distinguíveis de outros. espécies e identificáveis dentro de sua própria espécie.

Aqui estão alguns exemplos de algumas dessas tecnologias.

Reconhecimento Facial

Reconhecimento Facial Traje incrível que protege sua privacidade e segurança quando você está fora Traje surpreendente que protege sua privacidade e segurança quando você está fora A privacidade e a segurança pessoais ficam mais complexas o tempo todo, mas agora há uma nova maneira de se proteger. Se você está preocupado com vigilância generalizada e hacks RFID, essas roupas podem ajudar. A tecnologia Ler Mais utiliza imagem ou vídeo para comparar características faciais da fonte escolhida a entradas catalogadas em um banco de dados. A tecnologia funciona criando uma grade virtual e delineando a distância entre características definidoras na face, bem como informações detalhadas sobre a forma da face: como o contorno das narinas, olhos e até mesmo analisando a textura da pele.

A tecnologia foi inicialmente iniciada por Woody Bledsoe, Helen Chan Wolf e Charles Bisson em 1964 como parte de seu estudo coletivo sobre inteligência de reconhecimento de padrões (PRI). Depois que Bledsoe deixou o estudo do PRI, a pesquisa foi continuada no Stanford Research Institute por Peter Hart. Em experimentos realizados usando o trabalho coletivo dos pioneiros iniciais, bem como o seu próprio, o primeiro grande avanço aconteceu em 1968, quando um computador superou consistentemente os humanos na identificação de rostos humanos a partir de um banco de dados de 2.000 fotos.

Em 1997, Christoph von der Malsburg e uma equipe de estudantes de pós-graduação da Universidade de Bochum, na Alemanha, desenvolveram um sistema conhecido como ZN-Face, que era (na época) o mais robusto de seu tipo devido à sua capacidade de fazer facial corresponde em imagens imperfeitas. A tecnologia foi financiada pelo Laboratório de Pesquisa do Exército dos Estados Unidos e é usada por clientes que vão desde os principais aeroportos internacionais até bancos e escritórios do governo.

As tecnologias atuais de reconhecimento facial dependem de características de referência cruzada de várias tecnologias e algoritmos diferentes de reconhecimento facial, e são consideradas tão poderosas que podem não apenas ultrapassar significativamente os humanos, mas também identificar corretamente as faces individuais de gêmeos idênticos.

Variações dessa tecnologia estão sendo usadas atualmente em aplicativos de nível de consumidor, como o Xbox One. Usando o Kinect Sign-In, os usuários podem entrar no perfil do Xbox depois que o Kinect verificar seu perfil de rosto e corpo para fazer uma identificação positiva. O scanner facial é impressionante, e até funciona em salas cheias de outras, onde tem que escolher o seu perfil de um grupo.

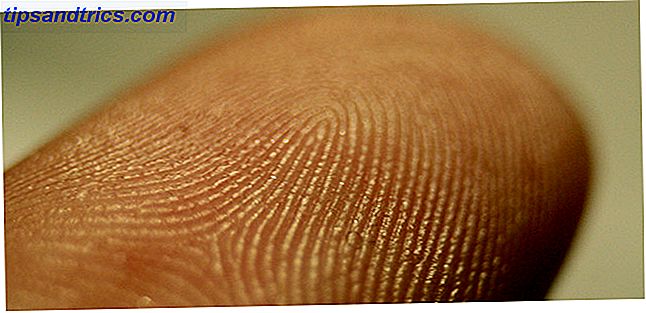

Palm e Impressões Digitais

Palm e tecnologia de impressão digital são bastante semelhantes. A palma da mão humana - assim como o dedo - contém marcas exclusivas de identificação na forma de círculos, arcos e linhas onduladas. Essas marcações foram estudadas por mais de um século e, durante esse período, milhões de impressões digitais foram coletadas, das quais nunca duas foram idênticas. Dito isto, casos de erro humano na coleta de impressões digitais e na metodologia de processamento levaram a falsos casos de identificação falsa no passado, mas a tecnologia por trás dele certamente não é a culpada.

A tecnologia em si depende da coleta da impressão digital, muitas vezes com um scanner ou através de métodos de coleta latente (normalmente através do uso de pó escuro ou claro), para cruzar a referência com um conjunto de impressões coletadas ou exemplares (também conhecidas como impressões ”) coletadas de um assunto. No passado, isso seria feito manualmente através de uma inspeção cuidadosa, mas agora a tecnologia permite a gravação eletrônica, classificação e digitalização de impressões exemplares e coletadas.

Marcello Malphighi foi o primeiro creditado pela descoberta dos padrões únicos de impressões digitais em 1665, mas o seu papel na identificação não foi descoberto até 1880 pelo Dr. Henry Faulds. Faulds, um cirurgião escocês, publicou um artigo sobre a utilidade das impressões digitais para identificação. Este trabalho foi adicionalmente creditado como o primeiro a delinear uma metodologia específica para coleta e processamento das impressões.

O primeiro uso conhecido da tecnologia foi por um policial argentino chamado Juan Vucetich em 1892 que não só começou a coletar e catalogar impressões digitais em sua Argentina natal, mas também usou a tecnologia para provar conclusivamente Francisca Rojas culpado no assassinato de seu vizinho após sua morte. A impressão digital foi identificada como idêntica a uma impressão digital parcialmente sangrenta deixada na cena do crime.

Desde então, os avanços na metodologia de coleta e catalogação tornaram as impressões digitais a tecnologia biométrica mais difundida usada pelos grupos policiais e governamentais em todo o mundo. A impressão digital é acessível, oferece resultados previsíveis e tecnologia aprimorada - como catalogação digital e referência cruzada automatizada - tornou a impressão digital o identificador biométrico número um usado em todo o mundo.

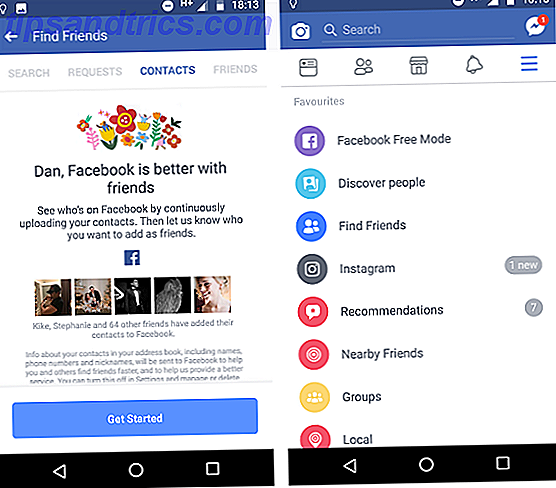

A Apple e a Samsung foram notícia quando utilizaram as tecnologias de impressão digital em seus telefones, mas a tecnologia de impressão digital em dispositivos de consumo - em particular a computação - existe há algum tempo (mais sobre isso abaixo).

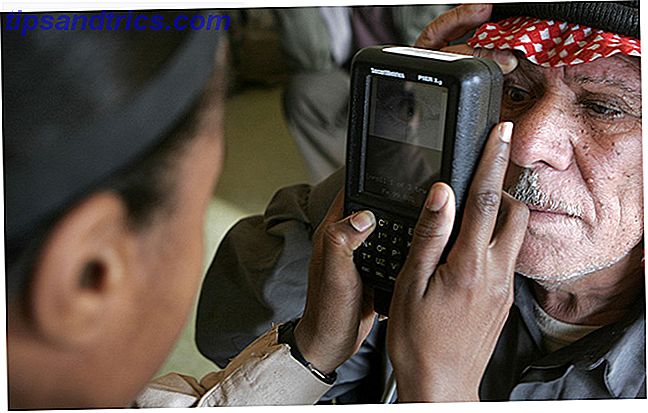

Reconhecimento da íris

O exame de retina foi a primeira tecnologia biométrica ocular usada, mas a tecnologia foi substituída pela varredura da íris, a mais avançada - e confiável - das duas tecnologias. Tecnologia de reconhecimento de íris Os scanners Retina / Iris são o próximo nível de segurança móvel? Os scanners Retina / Iris são o próximo nível de segurança móvel? Há rumores de que o Samsung Galaxy Note 4 pode ter um scanner de retina ou íris embutido. Parece um filme de ficção científica, mas esse tipo de mecanismo de bloqueio personalizado nem sempre é perfeito. Read More é um sistema de identificação automatizado que usa reconhecimento de padrões matemáticos para mapear os padrões complexos do olho de um indivíduo. Quando vista de perto, a íris exibe uma rede de padrões aleatórios que se parecem com uma série de fibras tecidas e são únicos para cada indivíduo. Os scanners tentam combinar esses padrões com um banco de dados usando imagens ou representação de vídeo do olho do indivíduo.

Embora a tecnologia moderna em torno do escaneamento e reconhecimento da íris seja bastante nova, a ciência por trás da tecnologia (iridologia) remonta ao antigo Egito e Grécia, e até apareceu nos escritos de Hipócrates. O pioneiro moderno da tecnologia é John Daugman, que desenvolveu e patenteou os primeiros algoritmos para identificação assistida por computador de padrões de íris em 1994. Embora os algoritmos e tecnologia - como scanners e os meios para catalogar e recuperar amostras - tenham melhorado desde então tempo, os algoritmos de Daugman ainda são a base por trás de toda a implantação pública da tecnologia de reconhecimento de íris.

Além dos métodos de identificação fisiológica mencionados acima, os especialistas em biometria recentemente descobriram marcadores comportamentais que ajudam a distinguir um humano do outro. Esses métodos são conhecidos como biometria comportamental ou comportamental. Embora as tecnologias por trás desses identificadores biométricos ainda estejam em desenvolvimento, a crença comum é que elas não são tão confiáveis quanto os métodos fisiológicos. Como tal, a ciência por trás da biometria comportamental ainda está sendo estudada, e os avanços podem levar a uma classe adicional de tecnologias de identificação biométrica independentes, ou pelo menos uma camada adicional na qual fazer referência cruzada para maior precisão estatística.

O reconhecimento da íris tem sido, até recentemente, uma tecnologia relativamente cara que, de certa forma, custava caro às aplicações dos consumidores. Isso pode estar mudando em breve, à medida que tecnologias como o EyeLock - um dispositivo usado para bloquear seu computador doméstico com seu próprio scanner de íris - começam a chegar ao mercado.

Exemplos de tecnologias comportamentais são:

- Ritmo de digitação: Também conhecido como dinâmica de teclas, o estudo do ritmo de digitação no que se refere à identificação biométrica gira em torno de assinaturas distintas em padrões de digitação, como palavras por minuto, dificuldade ou variações de velocidade em certas teclas (como números), o tempo de espera de uma tecla específica no teclado antes de liberar, ou mapear sequências de letras ou números que sejam difíceis para certos datilógrafos.

- Marcha: A marcha é o estudo da locomoção em humanos no que se refere ao movimento. Usando a análise da marcha, os pesquisadores são capazes de mapear características como maneirismos, postura, lesões físicas ou padrões em movimento, tais como: velocidade de caminhada, comprimento da passada, posição do pé e perna ou movimento dos braços ou parte superior do corpo enquanto o sujeito está em movimento.

- Voz: o reconhecimento de voz analisa a entrada de áudio para padrões específicos na fala ou som. Cada voz, ou ruído comum, tem um padrão de comprimento de onda reconhecível que pode auxiliar na identificação de um indivíduo específico.

Principais Adoções da Tecnologia Biométrica

À medida que a tecnologia e a ciência por trás da biometria melhoram, estamos começando a ver a adoção precoce da tecnologia no nosso dia-a-dia. Aqui estão alguns exemplos notáveis:

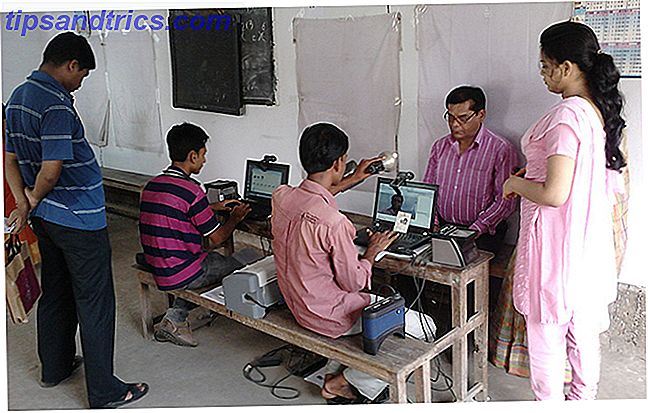

Programa Nacional de ID da Índia

A Índia não é o único país a se envolver com o uso de identificadores biométricos na identificação pessoal, mas seu projeto - conhecido como Aadhaar - é certamente o mais ambicioso. Já o maior banco de dados biométricos do mundo, o objetivo é a catalogação segura de dados biométricos (impressão digital, íris, foto), bem como dados demográficos (nome, endereço, número de telefone celular, sexo, idade) para cada um dos seus 1, 25- bilhão de moradores. Atualmente, 550 milhões se inscreveram, e a Índia atribuiu 480 milhões de números da Aadhar a partir de 2013, e pretende que todos sejam catalogados nos próximos anos.

Informática

Muito foi dito sobre a Apple decidir incluir um scanner de impressões digitais no iPhone 5s Touch ID Woes: Solução de problemas O iPhone 5S Fingerprint Scanner Não há dúvida de que o iPhone 5S da Apple apresenta uma das melhores implementações de impressão digital escaneamento, mas não é fácil para todos. Leia mais e adição da Samsung de um scanner de impressões digitais no Galaxy S5 Quais são os melhores recursos do novo Galaxy S5? Quais são os melhores recursos do novo Galaxy S5? Quais são alguns desses recursos incríveis e, melhor ainda, como você pode obtê-los em seu telefone existente? Leia mais, mas eles não são os primeiros a incluir scanners biométricos em dispositivos de consumo. Várias empresas de computação, como Sony, Dell, Fujitsu, HP, Toshiba, Acer e outras, incluíram scanners de impressões digitais em laptops de uma vez ou outra. Além disso, o Xbox One, da Microsoft, inclui dados biométricos para identificar usuários por voz, bem como reconhecimento facial, a fim de fazer o login no console.

Automotivo

Com o surgimento das tecnologias de digitalização de impressões digitais baratas, as montadoras foram rápidas em embarcar. Mercedes estava entre os mais notáveis adotantes da tecnologia e incluiu em seu modelo S-Class como uma maneira de iniciar o carro através do reconhecimento de impressões digitais do proprietário (s).

A Volkswagen (VW) é outra importante fabricante de automóveis que está desenvolvendo tecnologia biométrica para seus veículos na forma de tecnologia de reconhecimento facial, além de um sensor inteligente que representa altura, peso, gênero e outros elementos de identificação para permitir a bordo sistema de assistência. Enquanto a tecnologia ainda não está na estrada, a VW alega que eles estão desenvolvendo o sistema para permitir uma experiência de condução mais pessoal, como o computador de bordo ajustando automaticamente assentos, espelhos e encostos de cabeça para cada motorista, bem como impondo restrições em novos operadores e impedindo que pessoas não autorizadas operem o veículo.

O estado atual da tecnologia biométrica

Hoje, a tecnologia biométrica é mais facilmente explicada como um exemplo moderno de apropriação de terras. Empresas de todos os lugares estão tentando explorar caminhos em que a biometria pode tornar sua tecnologia mais fácil de usar, além de dar a eles uma vantagem futurista em relação à adoção tardia de concorrentes.

Enquanto o futuro é brilhante, ainda há algumas preocupações em torno do uso generalizado da biometria na identificação. A mais notável dessas preocupações está diretamente relacionada à privacidade Seu interesse em privacidade irá garantir que você está alvejado pela NSA Seu interesse em privacidade irá garantir que você está alvejado pela NSA Sim, isso mesmo. Se você se preocupa com privacidade, você pode ser adicionado a uma lista. Leia mais e como esses dados são compartilhados. Por exemplo, um relatório recentemente não confidencial da Força-Tarefa do Defense Science Board sobre Biometria Defensiva sugere que o uso do governo de dispositivos de identificação biométrica poderia ser mais difundido do que o cidadão comum percebe.

De acordo com o relatório (sobre o tema da identificação biométrica, especificamente):

Freqüentemente, é sábio proteger, às vezes até mesmo disfarçar, a extensão real e total das capacidades nacionais em áreas relacionadas diretamente à condução de atividades relacionadas à segurança.

Além disso, o compartilhamento desses dados traz preocupações adicionais, já que não há protocolo de trabalho sobre quais informações são apropriadas para compartilhar e com quem. A forma mais comum de compartilhar esses dados ocorre entre as organizações policiais e governamentais, mas existe a possibilidade de abuso ao compartilhar dados confidenciais sem qualquer regulamentação real sobre como deve ser feito ou quem deve compartilhá-los. Isso pode levar a questões de privacidade Como se proteger de espionagem antiética ou ilegal Como se proteger de espionagem ilegal ou antiética Independentemente da motivação ou justificativa para espionagem (como a infidelidade conjugal), a espionagem é ilegal e uma invasão grosseira de privacidade na maioria países ao redor do mundo. Leia Mais no caminho, à medida que os dados de identificação são divulgados ou compartilhados entre as empresas privadas.

No geral, a tecnologia e a ciência que envolvem a biometria são fascinantes, e é certamente uma plataforma que vale a pena explorar, mas à medida que progredimos, deve haver verificações de como esses dados são usados, como são coletados (e por quem), e o que exatamente - se houver alguma coisa - é permanecer fora dos limites.

Com a nova tecnologia surge um ajuste razoável de expectativa em termos de privacidade, mas devemos nos perguntar em algum momento se os avanços tecnológicos estão facilitando nossas vidas, ou se eles existem apenas para remover barreiras à privacidade. Todos os dias e não o conheçam As 5 principais maneiras pelas quais você é espionado todos os dias e não o conhece As chances são de que você esteja alheio às maneiras pelas quais está sendo monitorado quase que diariamente, enquanto cuida da sua empresa. Aprenda como tomar precauções para se proteger contra essas ameaças de vigilância. Consulte Mais informação . E se é o último, é algo com o qual podemos viver em troca de conveniência?

Créditos fotográficos: eGates Vision-Box e Fingerprint Detail em Male Finger via Wikimedia Commons, Eye Close Up por Robert D. Bruce via Flickr, Coleção de Dados Biométricos Aadhaar via Wikimedia Commons, Câmara de Vídeo-Vigilância por Frederic Bisson via Flickr