As revelações massivas de Specter / Meltdown, o Open de 2018 Meltdown e o Spectre Deixam cada CPU vulnerável ao ataque Fusão e Spectre Deixam cada CPU vulnerável ao ataque Uma enorme falha de segurança com os processadores da Intel foi descoberta. Meltdown e Spectre são duas novas vulnerabilidades que afetam a CPU. Você é afetado. O que você pode fazer sobre isso? Leia mais balançou o mundo da computação. Embora as vulnerabilidades estejam agora firmemente fora do ciclo principal de notícias, isso está prestes a mudar. Pesquisadores de segurança descobriram oito novas vulnerabilidades no estilo do Specter que afetam os processadores da Intel - levando o Specter de volta ao centro das atenções de segurança.

Vamos dar uma olhada nas novas vulnerabilidades do Specter, como elas diferem dos problemas existentes e o que você pode fazer.

Spectre Next Generation

A publicação alemã Heise relata que os pesquisadores de segurança descobriram oito novas vulnerabilidades nos processadores da Intel. As novas vulnerabilidades, apelidadas de “Spectre Next Generation” (ou Spectre-NG), confirmam falhas fundamentais em todos os processadores modernos. Heise afirma que a Intel classificou quatro das novas vulnerabilidades como “alto risco”, enquanto as outras quatro são classificadas como “médias”.

Parece que 2018 está se preparando para ser o ano das vulnerabilidades da CPU. Diga tchau para aumentar a velocidade da CPU.https: //t.co/4OujvxPtCf

- Martin Thompson (@ mjpt777) 3 de maio de 2018

No momento atual, acredita-se que as vulnerabilidades do Spectre-NG tenham um risco semelhante e chance de ataque ao Spectre original. Há, no entanto, uma exceção a isso.

Uma das novas explorações do Specter-NG simplifica um vetor de ataque “a tal ponto que estimamos que o potencial de ameaça seja significativamente maior do que com o Specter.” Um invasor pode iniciar o código de exploração dentro de uma máquina virtual e atacar diretamente a máquina host de dentro a VM. O exemplo dado é um servidor de hospedagem na nuvem. A máquina virtual pode ser usada para atacar VMs de outros clientes na busca por senhas e outras credenciais confidenciais.

Quem descobriu o Spectre-NG?

Assim como o Specter / Meltdown, o Projeto Zero do Google descobriu o Specter-NG. O Project Zero é a tentativa do Google de encontrar e divulgar com responsabilidade as vulnerabilidades de dia zero antes de indivíduos nefandos. Eles descobriram que pelo menos uma das novas falhas do Specter-NG significa que poderia haver correções de segurança em um futuro próximo, já que a equipe do Projeto Zero é reconhecida por manter o prazo de divulgação de 90 dias. (Os 90 dias destinam-se a dar a uma empresa tempo suficiente para resolver problemas.)

Mas após esse período, a equipe do Project Zero divulgará detalhes da vulnerabilidade, mesmo sem um patch de trabalho.

Quando seu sistema é remendado?

Infelizmente, não há cronograma sólido para quando seu sistema receberá um patch de segurança para o Specter-NG. Como essa vulnerabilidade é a) completamente nova eb) difícil de aproveitar, os engenheiros levarão algum tempo para garantir que os patches resolvam o problema.

De fato, a Intel solicitou aos pesquisadores uma preparação adicional de 14 dias antes de divulgar as falhas. No entanto, a equipe de pesquisa continuou com seu cronograma de divulgação. A Intel estava pronta para emitir um patch no dia 7 de maio. No entanto, o período adicional de 14 dias, levando o patch para o 21 de maio, também parece destinado a cair no esquecimento. Mas, devido ao pedido de tempo adicional, os clientes da Intel devem esperar um patch em breve.

O escopo do Specter-NG (e o Spectre / Meltdown antes disso) dificulta a correção da vulnerabilidade Como proteger o Windows de ameaças de segurança contra o colapso e o espectro Como proteger o Windows de ameaças de segurança de fusão e espectros O colapso e o espectro são as principais ameaças à segurança que afetam bilhões de usuários dispositivos. Descubra se o seu computador com Windows está afetado e o que você pode fazer. Consulte Mais informação .

A série anterior de patches para o Specter está segura do espectro e da fusão ainda? Estamos seguros do espectro e da fusão ainda? As revelações de vulnerabilidades do processador Specter e Meltdown foram um começo chocante para 2018. Os patches funcionaram? Estamos mais perto de consertar essas vulnerabilidades? Read More não atendeu aos elogios universais. À medida que os patches Spectre começaram a ser lançados, os usuários notaram problemas com seus sistemas Revelado: Como as atualizações de espectros afetarão seu PC Revelado: como as atualizações de espectros afetarão seu PC Agora, você já está ciente do Meltdown e do Specter. O que significa que é hora de descobrir exatamente como as atualizações do Windows lançadas pela Microsoft afetarão seu PC ... Leia Mais. Falhas, bugs recém-criados, velocidades mais lentas do clock da CPU e mais foram reportados. Como tal, algumas empresas retiraram seus patches até que pudessem ser otimizados. Mas com um número tão grande de CPUs vulneráveis fornecendo um único Band-Aid era altamente improvável. Especialmente na primeira tentativa.

Outras empresas adotaram uma abordagem diferente. Por exemplo, a Microsoft agora oferece até US $ 250.000 em seu programa de recompensas por falhas do Specter.

O Specter-NG explorará seu sistema?

Uma das graças de salvação para a primeira rodada de vulnerabilidades do Specter foi a extrema dificuldade de realmente usar uma das explorações contra um alvo com sucesso. O atacante médio não seria capaz de usar o Specter (ou Meltdown) por causa da enorme quantidade de conhecimento necessário. Infelizmente, essa exploração específica do Specter-NG parece mais fácil de implementar - embora ainda não seja uma tarefa fácil, em qualquer extensão da imaginação.

fusão, espectro, branchscope e agora specter-NG ... do ponto de vista da segurança, o silício da Intel parece uma pilha de merda em chamas. Espero que eles e a indústria se unam e parem de cortar cantos para impulsionar os benchmarks. ^ HU

- Whonix (@Whonix) 6 de maio de 2018

O simples fato da questão é que existem outras possibilidades exploráveis muito mais fáceis para um atacante. Ou pelo menos o tipo de ataque online que a maioria de nós encontraria no dia-a-dia.

Ainda assim, isso não diminui o fato de que a grande maioria das CPUs em todo o mundo tem alguma forma de vulnerabilidade Specter / Meltdown ou Specter-NG. A primeira rodada de remendos é a ponta de um iceberg que é incrivelmente profundo. Patches são obviamente necessários. Mas um fluxo interminável de remendos com resultados por vezes imprevisíveis? Isso não vai fazer.

Verifique o status de vulnerabilidade do seu sistema Specter / Meltdown

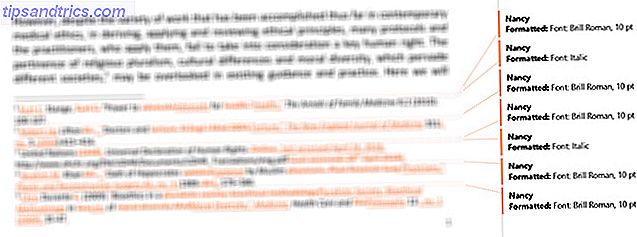

A ferramenta InSpectre: Check Specter e Meltdown Protection é uma maneira rápida de descobrir se seu sistema está vulnerável. Siga o link acima e baixe a ferramenta. Em seguida, execute a ferramenta e confira o seu nível de proteção. Como você pode ver abaixo, meu laptop possui proteção contra fusão, mas é vulnerável ao Specter.

Você pode rolar para baixo para descobrir mais a situação de segurança de seus PCs e o que significa Specter / Meltdown.

As CPUs da AMD são vulneráveis ao Specter-NG?

No momento em que escrevo, mais pesquisas sobre os processadores da AMD estão em andamento. Não há uma resposta definitiva. A conjectura geral parece inclinar-se para os processadores AMD não serem afetados por este conjunto particular de vulnerabilidades. Mas, novamente, esta não é uma resposta final.

Acredita-se que a rodada anterior de vulnerabilidades tenha passado pela AMD, apenas para o fabricante da CPU perceber mais tarde que o oposto é verdadeiro. Então, agora mesmo; claro, você está bem. Mas em uma semana, depois de testes mais significativos? Você pode achar que seu sistema AMD também é vulnerável As vulnerabilidades da nova AMD Ryzen são reais: o que você precisa saber As novas vulnerabilidades da AMD Ryzen são reais: o que você precisa saber Infelizmente, há muita verdade nos relatórios recentes de vulnerabilidades críticas nos processadores AMD Ryzen. Consulte Mais informação .

Espectro Continua a Loom Large

O conjunto de vulnerabilidades do Specter-NG é adicionado à lista de vulnerabilidades preocupantes no nível da CPU. A Intel precisa consertá-los? Claro, sem dúvida. A Intel pode consertá-los sem reprojetar sua arquitetura de CPU? Essa é a questão mais difícil de responder. O consenso é que não, a Intel não pode erradicar completamente a vulnerabilidade do Specter sem alterar significativamente o design da CPU.

Afinal de contas, não é como se a Intel pudesse se lembrar e consertar manualmente os bilhões de CPUs. Algum computador não é afetado pelos erros de fusão e de espectro? Quaisquer computadores não são afetados pelos erros de fusão e espectro? As vulnerabilidades do Meltdown e do Specter afetaram o hardware em todo o mundo. Parece que tudo é inseguro. Mas esse não é o caso. Confira esta lista de hardware seguro e nossas dicas para o futuro. Leia mais em circulação. Nesse caso, o Spectre continuará a aparecer, mesmo que seja difícil de explorar.