A Internet das Coisas tem uma enorme promessa. Todos os dispositivos com os quais interagimos estão interligados em alguns recursos, trazendo a tecnologia residencial inteligente barata para todos. Esta é apenas uma das possibilidades. Bem, infelizmente, por mais excitante que um mundo totalmente conectado em rede soe, a Internet das Coisas é consistentemente e lamentavelmente insegura.

Um grupo de pesquisadores de segurança da Universidade de Princeton afirma que a Internet das Coisas é tão terrivelmente insegura que até mesmo o tráfego de rede criptografado é facilmente reconhecível. Como funciona a criptografia e ela é realmente segura? Como funciona a criptografia e é realmente seguro? Consulte Mais informação .

Há substância para sua reivindicação, ou é outra peça-padrão da IoT “padrão”? Vamos dar uma olhada.

Assado em

O problema é que os dispositivos individuais possuem perfis de segurança individuais. E algumas configurações de segurança são incorporadas ao dispositivo. Isso significa que os usuários finais não podem alterar as configurações de segurança.

Configurações que são as mesmas para milhares de produtos correspondentes.

Você pode ver a enorme questão de segurança que é Por que a Internet das coisas é o maior pesadelo de segurança Por que a Internet das coisas é o maior pesadelo de segurança Um dia, você chega em casa do trabalho para descobrir que seu sistema de segurança doméstico habilitado na nuvem foi violado . Como isso pôde acontecer? Com a Internet of Things (IoT), você pode descobrir o caminho mais difícil. Consulte Mais informação .

Combinado com um mal-entendido geral (ou é pura ignorância?) Sobre como é fácil se apropriar de um dispositivo IoT para atividades nefastas, e existe um problema real e global à mão.

Por exemplo, um pesquisador de segurança, ao falar com Brian Krebs, relatou que eles haviam testemunhado roteadores de internet mal-protegidos usados como proxies SOCKS, anunciados abertamente. Eles especularam que seria fácil usar webcams baseadas na Internet e outros dispositivos IoT para o mesmo, e uma miríade de outros propósitos.

E eles estavam certos.

O final de 2016 viu um ataque DDoS massivo . "Maciça", você diz? Sim: 650 Gbps (isto é, cerca de 81 GB / s). Os pesquisadores de segurança da Imperva que identificaram o ataque notaram, por meio da análise de carga útil, que a maior parte da energia vinha de dispositivos IoT comprometidos. Apelidado de "Leet" após uma cadeia de caracteres na carga É assim que os instaladores de software funcionam no Windows, macOS e Linux É assim que os instaladores de software funcionam no Windows, macOS e Linux Os sistemas operacionais modernos fornecem métodos fáceis para configurar novos aplicativos . Mas o que realmente acontece quando você executa esse instalador ou emite esse comando? Read More, é o primeiro botnet IoT a concorrer com o Mirai (o enorme botnet que alvejou o renomado pesquisador de segurança e jornalista Brian Krebs).

IoT Sniffing

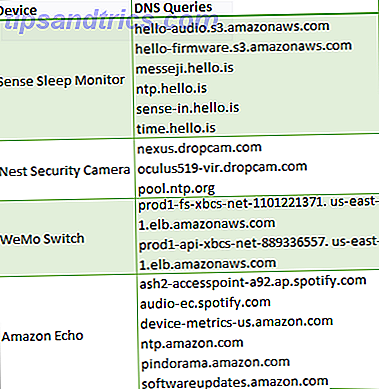

O artigo de pesquisa de Princeton, intitulado Uma casa inteligente é No Castle [PDF], explora a idéia de que “observadores de redes passivas, como provedores de serviços de Internet, poderiam potencialmente analisar o tráfego de rede da IoT para inferir detalhes sensíveis sobre usuários”. Pesquisadores Noah Apthorpe, Dillon Reisman e Nick Feamster olham para “um monitor de sono sensível” 6 Smart Gadgets para ajudá-lo a dormir melhor 6 Gadgets inteligentes para ajudá-lo a dormir melhor Não ter uma boa noite de sono nunca é uma boa maneira de começar um dia. Felizmente, há uma abundância de gadgets domésticos que podem ajudar você a ter uma boa noite de sono. Leia mais, uma câmera de segurança interna da Nest Cam, um switch WeMo e um Amazon Echo. ”

Sua conclusão? As impressões digitais de tráfego de cada um dos dispositivos são reconhecíveis, mesmo quando criptografadas.

- Nest Cam - O Observer pode inferir quando um usuário está monitorando ativamente um feed ou quando uma câmera detecta movimento em seu campo de visão.

- Sentido - O observador pode inferir padrões de sono do usuário.

- WeMo - Observer pode detectar quando um aparelho físico em uma casa inteligente ligado ou desligado.

- O Echo -Observer pode detectar quando um usuário está interagindo com um assistente pessoal inteligente.

Acesse os pacotes

O documento de Princeton pressupõe um atacante farejando (interceptando) pacotes (dados) diretamente de um ISP. Sua análise vem diretamente dos metadados de pacotes: cabeçalhos de pacotes IP, cabeçalhos de pacotes TCP e taxas de envio / recebimento. Independentemente do ponto de interceptação, se você puder acessar os pacotes em transição, poderá tentar interpretar os dados.

Os pesquisadores usaram uma estratégia de três etapas para identificar dispositivos IoT conectados à rede improvisada:

- Separe o tráfego em fluxos de pacotes.

- Etiquete os fluxos por tipo de dispositivo.

- Examine as taxas de tráfego.

Essa estratégia revelou que, mesmo que um dispositivo comunique-se com vários serviços, um possível invasor “normalmente precisa identificar apenas um único fluxo que codifique o estado do dispositivo”. Por exemplo, a tabela abaixo ilustra consultas DNS associadas a cada fluxo, mapeadas em um dispositivo específico .

Os resultados da pesquisa dependem de várias suposições, algumas específicas do dispositivo. Os dados do Sense sleep monitor pressupõem que os usuários “só param de usar seus dispositivos imediatamente antes de dormir, que todos na casa dormem ao mesmo tempo e não compartilham seus dispositivos e que os usuários não deixam seus outros dispositivos em execução para executar a rede tarefas intensivas ou atualizações enquanto dormem. ”

Criptografia e Conclusões

A BII estima que até 2020 haverá 24 bilhões de dispositivos de IoT online. A lista do OWASP (Open Web Application Security Project) do Top IoT Vulnerabilites é a seguinte:

- Interface web insegura.

- Autenticação / autorização insuficientes.

- Serviços de rede inseguros.

- Falta de criptografia de transporte.

- Preocupações com a privacidade.

- Interface de nuvem insegura.

- Interface móvel insegura.

- Configuração de segurança insuficiente.

- Software / firmware inseguro.

- Má segurança física.

OWASP emitiu essa lista em 2014 - e não tem visto uma atualização desde porque as vulnerabilidades permanecem as mesmas . E, como relatam os pesquisadores de Princeton, é surpreendente a facilidade com que um observador de rede passivo poderia inferir tráfego doméstico inteligente criptografado Não Acredite Nesses 5 Mitos Sobre Criptografia! Não acredite nestes 5 mitos sobre criptografia! A criptografia parece complexa, mas é muito mais direta do que a maioria pensa. No entanto, você pode se sentir um pouco no escuro para usar criptografia, então vamos quebrar alguns mitos de criptografia! Consulte Mais informação .

O desafio é implantar soluções IoT VPN integradas, ou mesmo convencer os fabricantes de dispositivos IoT de que mais segurança vale a pena (em oposição a uma necessidade).

Um passo importante seria traçar uma distinção entre os tipos de dispositivos. Alguns dispositivos de IoT são inerentemente mais sensíveis à privacidade, como um dispositivo médico integrado em comparação com um Amazon Echo. A análise usou somente taxas de envio / recebimento de tráfego criptografado para identificar o comportamento do usuário - não é necessária uma inspeção profunda de pacotes. E, embora os recursos de segurança integrados adicionais possam afetar negativamente o desempenho do dispositivo IoT, a responsabilidade recai sobre os fabricantes para fornecer alguma aparência de segurança aos usuários finais.

Os dispositivos de IoT estão cada vez mais difundidos. Respostas para questões de relação de privacidade não são prontamente disponíveis, e pesquisas como essa ilustram perfeitamente essas preocupações.

Você já recebeu dispositivos inteligentes de casa e IoT em sua vida? Você tem preocupações sobre sua privacidade depois de ter visto esta pesquisa? Que segurança você acha que os fabricantes devem ser obrigados a instalar em cada dispositivo? Deixe-nos saber seus pensamentos abaixo!