O malware está em toda parte nos dias de hoje. Você só tem que espirrar no café errado e você tem malware. Ok, talvez não tão ruim assim. Mas à medida que o mundo em rede se expande, aumenta também o potencial de infecção.

Este guia MakeUseOf é uma abordagem passo a passo para remover uma quantidade significativa de malware. Além disso, vamos mostrar-lhe como impedir que o malware infecte seu sistema, para começar. E se você não precisa se preocupar com malware, terá mais tempo para as coisas boas da vida.

Não podemos fornecer um guia detalhando as instruções de remoção para cada malware ou ransomware existente. Existem simplesmente muitos. No entanto, podemos tentar remover a maioria das infecções por malware em uma máquina com Windows 10. Além disso, muitas das correções e métodos detalhados são compatíveis com versões mais antigas do Windows.

Erradicar malware do seu sistema é um processo demorado. Malware de quase qualquer variedade é destrutivo. Além disso, os desenvolvedores de malware não estão interessados em tornar a remoção um processo fácil - isso seria contraproducente. Portanto, para a grande maioria dos usuários de computador, a remoção de malware exige orientação.

Se você acha que seu computador está infectado, você precisa deste guia .

- Como eu sei que estou infectado?

- Prepare seu sistema

- Modo de segurança e restauração do sistema

- Remoção de Malware

- Após o processo de remoção

- Ransomware

- Como parar outra infecção por malware

- Casa e seco

1. Como eu sei que estou infectado?

Como existem muitas variedades diferentes de malware, há muitos sintomas diferentes de malware. Os sintomas variam do extremamente óbvio ao extremamente sutil. Abaixo está uma lista de sintomas comuns de malware.

- Seu computador mostra mensagens de erro estranhas ou pop-ups

- Seu computador demora mais para iniciar e funciona mais lentamente do que o normal

- Congela ou falhas aleatórias afetam seu computador

- A página inicial do seu navegador mudou

- Barras de ferramentas estranhas ou inesperadas aparecem no seu navegador da Web

- Seus resultados de pesquisa estão sendo redirecionados

- Você começa a acabar em sites que você não pretendia ir para

- Você não pode acessar sites relacionados à segurança

- Novos ícones e programas aparecem na área de trabalho que você não colocou lá

- O plano de fundo da área de trabalho mudou sem o seu conhecimento

- Seus programas não serão iniciados

- Sua proteção de segurança foi desativada sem motivo aparente

- Você não pode se conectar à internet ou corre muito lentamente

- Programas e arquivos estão subitamente ausentes

- Seu computador está realizando ações por conta própria

- Seus arquivos estão bloqueados e não abrem

Se o seu sistema está exibindo um ou mais desses sintomas, o malware pode ser a causa.

2. Prepare seu sistema

A primeira coisa a fazer antes de começar a remoção de malware é fazer o backup de seus arquivos em um local offline seguro. O Guia de Backup de Dados do Windows 10 O mais recente Guia de Backup de Dados do Windows 10 Resumimos todas as opções de backup, restauração, recuperação e reparo encontre no Windows 10. Use nossas dicas simples e nunca mais se desespere com dados perdidos! Consulte Mais informação . O processo de remoção é potencialmente prejudicial para o seu sistema e outros arquivos importantes. Algumas variantes de malware se tornam extremamente agressivas quando percebem que o processo de remoção está ocorrendo e pretendem derrubar seus documentos importantes e particulares com ele.

Nesse caso, aconselho fortemente o uso de um dispositivo de armazenamento externo em vez de uma solução de nuvem. O Guia de Backup e Restauração do Windows O Guia de Backup e Restauração do Windows Ocorrem desastres. A menos que esteja disposto a perder seus dados, você precisa de uma boa rotina de backup do Windows. Mostraremos como preparar backups e restaurá-los. Leia mais e por um bom motivo. Antes de restaurar seus arquivos privados para o seu computador que está prestes a ser limpo, devemos verificar cuidadosamente seu backup em busca de vestígios de infecção. Se o malware estiver presente no backup, você copiará a infecção diretamente para o computador e voltará à estaca zero. (Além disso, existem variantes de ransomware que criptografam unidades de nuvem Sim, Ransomware pode criptografar seu Cloud Storage Sim, Ransomware pode criptografar seu Cloud Storage Várias variantes de ransomware não apenas atacam seu disco rígido principal, mas outras unidades de sistema - incluindo armazenamento em nuvem! chegou a considerar como você backup de seus arquivos e onde mantê-los. Leia mais - mais em ransomware mais tarde.)

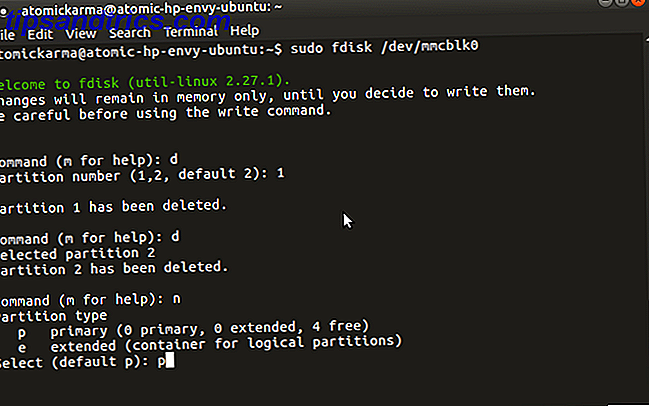

2.1 Como escanear sua unidade USB de backup

Uma maneira fácil e rápida de salvar o problema é digitalizar o seu drive USB antes de conectar. Eu tenho duas opções para você.

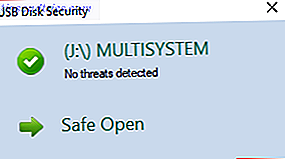

Segurança de Disco USB

O USB Disk Security é uma ferramenta gratuita e prática que oferece um nível razoavelmente alto de proteção contra drives USB infectados. Baixe e instale a ferramenta. Quando estiver pronto, abra o USB Disk Security e selecione a guia USB Scan . Quando estivermos parando o malware, selecione o botão grande USB Vaccine . Quando você insere sua unidade USB de backup, ele verifica automaticamente as possíveis ameaças.

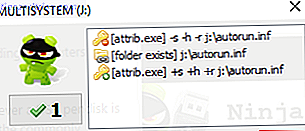

Ninja Pendisk

Ninja Pendisk é outra ferramenta gratuita que irá rapidamente digitalizar e imobilizar uma unidade USB infectada 5 Maneiras seu stick USB pode ser um risco de segurança 5 maneiras seu stick USB pode ser um risco de segurança Drives USB são úteis para tantas coisas diferentes, mas eles podem ser problemático e perigoso se você não tomar as devidas precauções. Consulte Mais informação . A ferramenta também criará um autorun.inf especial com permissões especiais para proteção contra reinfecção (caso seu sistema não esteja totalmente limpo).

3. Modo de segurança e restauração do sistema

Vamos começar o processo de remoção. Isso pode levar um tempo. Além disso, o sucesso pode vir da primeira correção que tentamos. A remoção de malware é, às vezes, um processo muito frustrante.

Muitas variantes de malware interferem na sua conexão com a Internet. Algumas variantes de malware criam um proxy para rotear todo o seu tráfego, enquanto outras simplesmente ocultam sua conexão de rede. Outros o impedem de acessar sua área de trabalho ou de impedir a execução de determinados programas. Em todos os casos, inicializamos no modo de segurança. Modo de segurança é um modo de inicialização limitada Windows 10 não inicializa? Experimente isso! O Windows 10 não inicializa? Experimente isso! Um computador que não pode inicializar é inútil - confira estes métodos para colocar o seu PC de volta em ação. Leia Mais acessado através do menu de inicialização avançada do Windows.

Para acessar o modo de segurança a partir do Windows 10, pressione a tecla Windows + I. Digite advanced start na barra de pesquisa do painel Configurações e selecione a primeira opção. Selecione Reiniciar agora em Inicialização avançada . Isto irá imediatamente reiniciar o seu sistema . Você chegará no menu Configurações de inicialização quando o computador for reiniciado. Selecione Ativar modo de segurança com rede na lista.

Como alternativa, reinicie o sistema e pressione F8 durante o processo de inicialização (mas antes de ver o logotipo do Windows). Devido a inicialização rápida Este pequeno ajuste fará com que o Windows 10 inicialize ainda mais rápido Este pequeno ajuste tornará o Windows 10 ainda mais rápido Aqui está uma configuração simples que pode ser ativada no seu PC que acelerará o tempo de inicialização do Windows 10. Leia mais (e as velocidades rápidas de inicialização dos SSDs Guia de unidades de estado sólido 101 Guia de unidades de estado sólido As unidades de estado sólido (SSDs) realmente levaram a faixa intermediária ao mundo da computação de ponta. Mas o que são? ) este procedimento não funcionará em alguns sistemas mais novos.

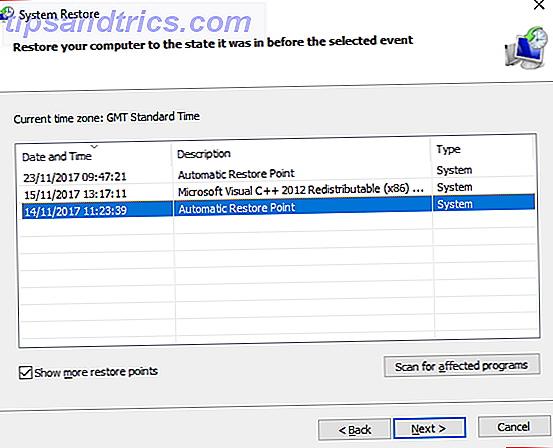

3.1 Restauração do Sistema

Antes de começar, vamos verificar se você tem um ponto de restauração do sistema criado O que fazer quando a restauração do sistema do Windows falha O que fazer quando a restauração do sistema do Windows falha A restauração do sistema pode reverter o Windows para um estado anterior. Mostramos a você como se recuperar de uma falha na Restauração do sistema e como configurá-la para o sucesso. Leia mais antes de seus problemas começarem. A Restauração do Sistema permite-nos reverter todo o sistema para um ponto anterior no tempo. Um ponto de restauração pode aliviar rapidamente algumas formas de malware.

Digite Restaurar na barra de pesquisa do menu Iniciar e selecione a melhor correspondência. Isso abrirá o painel Propriedades do sistema. Selecione Restauração do Sistema . Se você tiver um ponto de restauração, verifique a data de criação. Se você acredita que um ponto de restauração foi criado antes da infecção por malware, selecione-o na lista e selecione Avançar . (Selecione Mostrar mais pontos de restauração para olhar mais para trás.)

Não tem certeza sobre qual instalação introduziu malware em seu sistema? Realce um ponto de restauração e selecione Verificar programas afetados. Isso lista os programas e drivers instalados desde a criação do ponto de restauração.

Neste caso, é melhor usar a Restauração do sistema no modo de segurança 5 Coisas a verificar quando a restauração do sistema não está funcionando 5 Coisas a verificar quando a restauração do sistema não está funcionando A restauração do sistema pode salvar você de um desastre do PC. Mas e se falhar você? Verifique as seguintes opções antes de reinstalar o Windows a partir do zero. Consulte Mais informação . Algumas variantes de malware bloqueiam a Restauração do sistema.

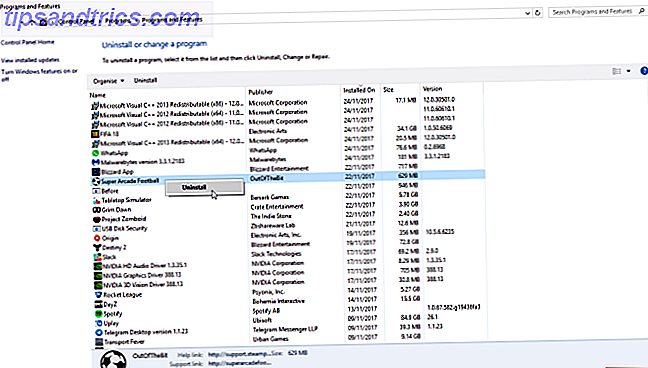

3.2 Remover de programas e recursos

Digite Painel de Controle na barra de pesquisa do menu Iniciar. Vá para Programas> Programas e Recursos . Classifique a lista por Instalado em . Olhe para baixo na lista. Existe alguma coisa que você não reconhece? Ou com um nome obscuro? Se assim for, clique com o botão direito e selecione Desinstalar .

4. Remoção de Malware

Existem inúmeras variantes de malware. Nós vamos usar algumas das melhores ferramentas disponíveis para atacar o máximo possível:

- Rkill

- Kaspersky TDSSKiller

- Malwarebytes Anti-Rootkit BETA

- Malwarebytes 3.x

- Malwarebytes ADWCleaner

- HitmanPro

Parece muito? O malware não é fácil de destruir.

4, 1 Rkill

Em primeiro lugar, usamos o Rkill para eliminar todos os processos de malware Remover facilmente o malware agressivo Com estas 7 ferramentas Remover facilmente o malware agressivo com estas 7 ferramentas As suites anti-vírus gratuitas típicas só o podem levar até ao momento quando se trata de expor e eliminar malware . Esses sete utilitários eliminarão e removerão softwares maliciosos para você. Leia mais que entraram no modo de segurança. Teoricamente, o Modo de Segurança interrompe qualquer processo de malware em execução, mas nem sempre é esse o caso. O Rkill ignora e destrói processos maliciosos que tentam bloquear o processo de remoção.

Baixe o Rkill e execute-o. É um processo automatizado. Quando o Rkill terminar, assegure-se de manter seu sistema ligado, ou os processos maliciosos serão iniciados novamente quando você reiniciar.

4.2 Varredura de Rootkit Preliminar

Um rootkit é um tipo de malware que se aninha na própria raiz do computador. Leva o nome das contas de administrador encontradas nas máquinas Linux e Unix. Os rootkits se envolvem com outros softwares e permitem o controle remoto de um sistema. Os rootkits agem como um backdoor para outros tipos de malware O que você não sabe sobre rootkits O assustará Se você não souber nada sobre rootkits, é hora de mudar isso. O que você não sabe vai assustá-lo e forçá-lo a reconsiderar a segurança de seus dados. Consulte Mais informação .

Por exemplo, alguém pode verificar seu sistema com um antivírus. O antivírus coleta malware “regular” e coloca em quarentena as infecções de acordo. O usuário reinicia o computador na crença de que limpou a infecção. O rootkit, no entanto, permite que o malfeitor reinstale o malware excluído automaticamente - e o usuário está de volta ao ponto de partida.

Rootkits (e a variante do bootkit O que é um Bootkit e o Nemesis é uma ameaça genuína? O que é um Bootkit e o Nemesis é uma ameaça genuína? Os hackers continuam encontrando maneiras de interromper seu sistema, como o bootkit. Vamos ver o que bootkit é, como funciona a variante Nemesis, e considere o que você pode fazer para ficar claro. Leia mais) são notoriamente difíceis de detectar, pois residem nos diretórios raiz, trancando em processos regulares. Os usuários do Windows 10 de 64 bits são um pouco mais seguros do que outras versões do sistema operacional devido ao sistema de driver assinado. Hackers empreendedores, no entanto, roubaram certificados digitais legítimos para autenticar seus rootkits. Você não está completamente fora dos bosques!

Felizmente, existem duas ferramentas com as quais digitalizamos seu sistema. Dito isto, eles não são 100% precisos.

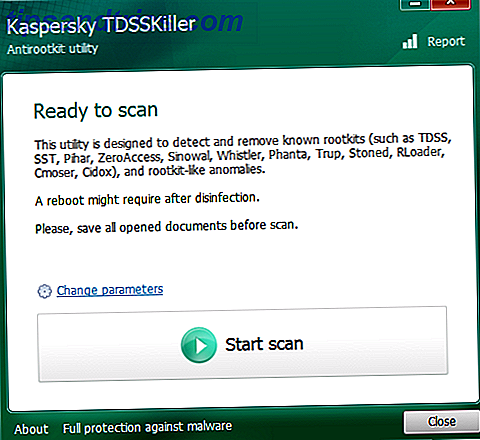

Kaspersky TDSSKiller

O Kaspersky TDSSKiller é um scanner de rootkit rápido bem conhecido. Ele procura e remove a família de malware Rootkit.Win32.TDSS . O link acima contém a página de download, bem como uma lista completa de programas maliciosos que o TDSSKiller remove.

Faça o download do TDSSKiller e execute o arquivo. Siga as instruções na tela, deixe a verificação completa e remova qualquer coisa mal-intencionada. Reinicialize seu sistema no modo de segurança de acordo com as instruções anteriores.

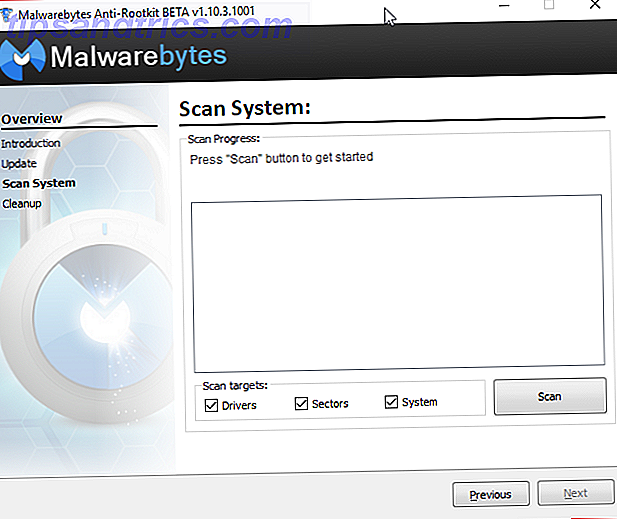

Malwarebytes Anti-Rootkit BETA

O Malwarebytes Anti-Rootkit BETA (MBAR) é a nossa segunda ferramenta de remoção de rootkit fácil de usar. Baixe e execute o programa, extraindo para o seu desktop. MBAR está em beta, mas tem sido há anos. É apenas uma declaração de que o programa pode não encontrar uma infecção. Atualize o banco de dados e, em seguida, faça uma varredura em seu sistema.

Exclua todas as entradas maliciosas quando a varredura for concluída. Reinicie seu sistema no modo de segurança conforme as instruções anteriores.

4.2 Malwarebytes 3.x

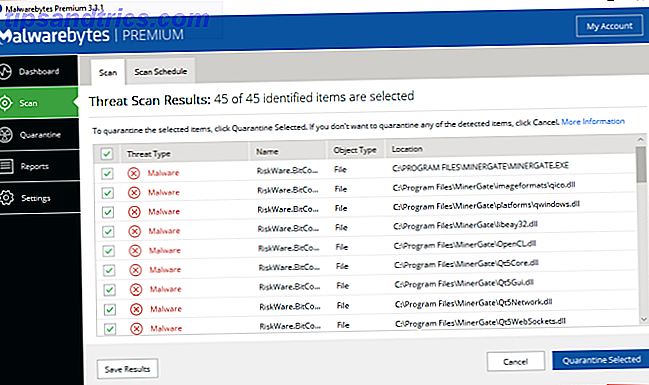

Malwarebytes é um mainstay de remoção de malware Os 10 melhores programas gratuitos de antivírus Os 10 melhores programas antivírus gratuitos Você já deve saber: você precisa de proteção antivírus. Macs, Windows e Linux todos precisam disso. Você realmente não tem desculpa. Então pegue um desses dez e comece a proteger seu computador! Consulte Mais informação . O Malwarebytes verifica e coloca em quarentena o malware, permitindo-nos limpar o sistema completamente. Abra o Malwarebytes e atualize suas definições de malware. Em seguida, clique em Analisar Agora e aguarde a conclusão do processo.

O Malwarebytes tende a gerar vários falsos positivos. Por exemplo, certos aplicativos de mineração Bitcoin aparecerão como malware. Qualquer coisa com certificação digital não assinada irá desencadear um aviso - compreensivelmente, como a maioria dos malwares, é claro, não assinados.

Verifique a lista de itens infectados quando a verificação for concluída. Itens de referência cruzada marcados como malware com o nome do arquivo. Você pode fazer isso concluindo uma pesquisa na Internet usando “[nome do arquivo] Malwarebytes como falso positivo”. Como alternativa, preencha uma pesquisa na Internet para “malware [nome do arquivo]”. Coloque em quarentena e remova qualquer malware confirmado.

Jotti e Total de Vírus

Eu estou indo só para jogar uma palavra aqui sobre serviços de varredura de arquivos on-line Jotti e Virus Total. Ambos os serviços permitem que você carregue arquivos individuais para verificação em vários programas antivírus populares. Os resultados são catalogados pelos serviços e disponibilizados para desenvolvedores de antivírus para aumentar a precisão de detecção de seus produtos.

Eles não são de forma alguma substitutos para produtos antivírus e antimalware. Eles podem, no entanto, verificar rapidamente o status do seu falso positivo.

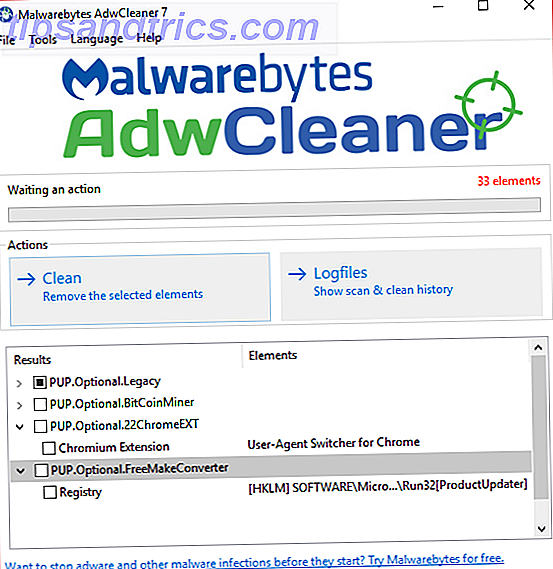

4.3 Malwarebytes AdwCleaner

Malwarebytes AdwCleaner é o próximo na lista. Outro produto da Malwarebytes, o AdwCleaner verifica e remove adware e sequestradores de navegador. O AdwCleaner pode gerar muitos resultados dependendo do nível de infecção no seu sistema.

A versão mais recente do AdwCleaner agrupa os problemas pelo programa, listando os serviços, os problemas de registro, os atalhos maliciosos, os redirecionamentos do navegador e muito mais. Por exemplo, se você usar o Google Chrome, todos os problemas relacionados ao navegador serão listados em um menu suspenso. A partir daí, você pode colocar em quarentena extensões maliciosas e muito mais.

Outro recurso útil do Malwarebytes AdwCleaner é a reinicialização integrada do Winsock. O Winsock define como os serviços de rede se comunicam com a Internet mais ampla, com foco em TCP / IP (protocolos da Internet). Se as pesquisas do seu navegador estiverem sendo invadidas e redirecionadas, a redefinição do Winsock pode aliviar alguns dos problemas.

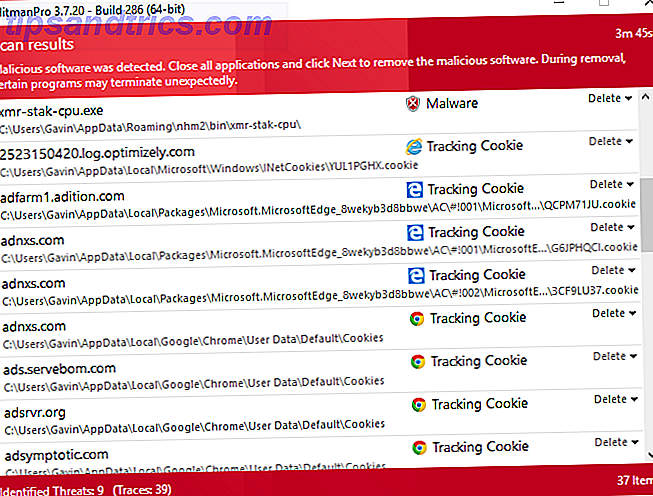

4, 4 HitmanPro

HitmaPro é uma poderosa ferramenta secundária de remoção de malware paga. Não se preocupe em pagar pelo HitmanPro ainda. Você pode fazer o download e usar a avaliação gratuita para remover sua infecção atual. Selecione Não, só quero executar uma varredura única e, em seguida , selecione Avançar .

Mesmo depois de outros esforços de remoção de malware, o HitmanPro pode gerar mais resultados. É por isso que usamos por último - para pegar qualquer coisa que tenha deslizado a rede. Como algumas das outras ferramentas que usamos, o HitmanPro pode lançar um falso positivo ou dois, então verifique novamente antes de colocar em quarentena.

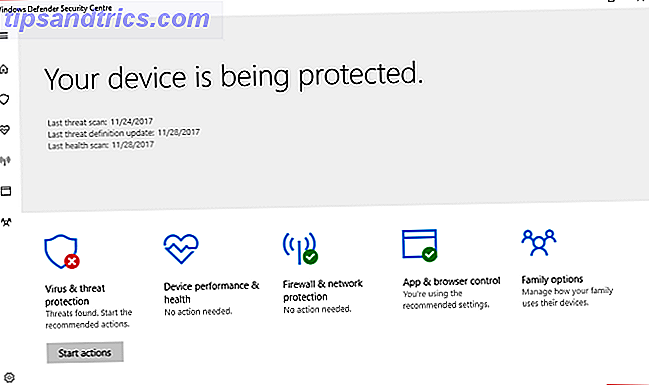

4.5 Antivírus

Neste ponto, analisamos o sistema com o seu antivírus. Se você não tiver um antivírus instalado, presumo que esteja usando o Windows Defender. O Windows Defender não é o pior produto por aí, de longe - também não é o melhor produto gratuito -, mas certamente é melhor que nada. Confira nossa lista dos melhores programas antivírus gratuitos em torno dos 10 melhores programas antivírus gratuitos Os 10 melhores programas antivírus gratuitos Você já deve saber: você precisa de proteção antivírus. Macs, Windows e Linux todos precisam disso. Você realmente não tem desculpa. Então pegue um desses dez e comece a proteger seu computador! Leia mais - sugiro Avira ou Avast.

De volta aos negócios. Complete uma verificação completa do sistema para ver o que está à espreita. Espero que a resposta seja nada . Se assim for, você é bom para ir para a próxima seção.

Se não, tenho algumas notícias ruins para você. É aqui que nossos caminhos se separam. Este guia se concentra em oferecer ferramentas de cobertura para remoção de malware. Mas, amigo, nem tudo está perdido. Você tem duas opções:

- Complete a lista novamente, em ordem. Alguns malwares ofuscam outras variantes. Percorrendo a lista novamente pode pegar e remover mais males.

- Observe os nomes específicos de famílias de malware detalhados nos resultados de sua verificação antivírus. Conclua uma pesquisa na Internet por “instruções de remoção [nome / tipo de família de malware]”. Você encontrará instruções muito mais detalhadas especificamente para o tipo de infecção.

5. Após o processo de remoção

Depois de remover o malware ofensivo do seu sistema, existem alguns pequenos trabalhos de limpeza para cuidar. Eles não demoram muito, mas podem ser a diferença entre recomeçar operações regulares e sucumbir ao malware novamente.

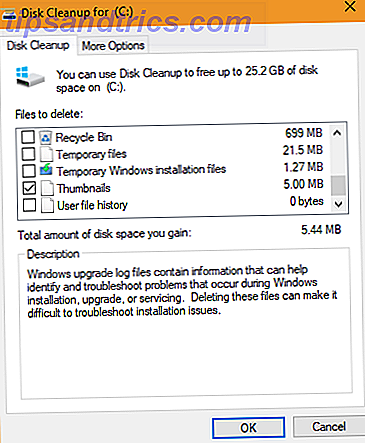

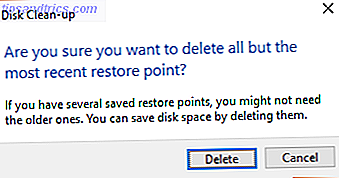

5.1 Restauração do Sistema

Tentamos usar a Restauração do sistema para reverter seu sistema. Se isso não funcionar ou você tiver pontos de restauração criados após a introdução de malware em seu sistema, você deve excluí-los. Usaremos a Limpeza de Disco para remover todos, exceto o ponto de restauração mais recente.

Digite disk clean na barra de pesquisa do menu Iniciar e selecione a melhor correspondência. Selecione a unidade que você gostaria de limpar; em muitos casos, isso será C :. Selecione Limpar arquivos do sistema seguido pela unidade que você deseja limpar (a mesma que foi selecionada pela primeira vez). Selecione a nova guia Mais opções . Em Restauração do sistema e Cópias de Sombra, selecione Limpar… e continue com a exclusão.

5.2 Arquivos Temporários

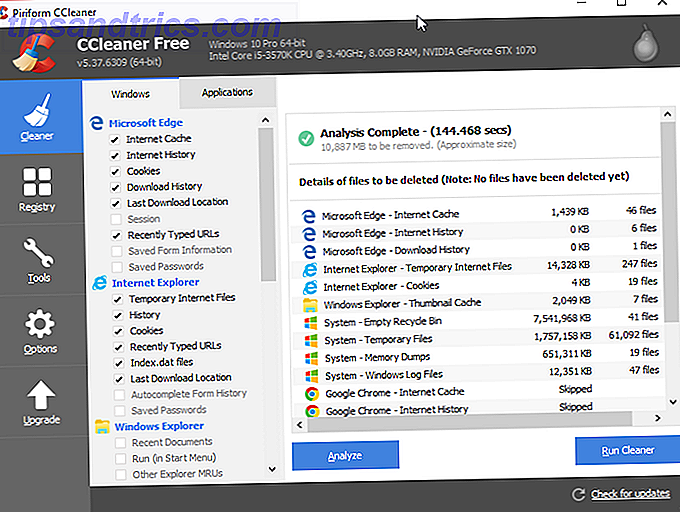

Em seguida, limpe seus arquivos temporários. Nós usaremos o CCleaner para este processo. Usando o link, baixe a versão gratuita do CCleaner e instale. O CCleaner agora possui uma detecção inteligente de cookies, deixando seus cookies mais visitados e importantes no lugar.

Pressione Analisar e aguarde a digitalização ser concluída. Em seguida, pressione Executar Cleaner .

5.3 Alterar suas senhas

Algumas variantes de malware roubam dados privados. Esses dados incluem senhas, informações bancárias, e-mails e muito mais. Eu recomendaria fortemente alterar todas as suas senhas imediatamente.

Usar um gerenciador de senhas é uma excelente maneira de acompanhar as inúmeras contas on-line. Melhor ainda, permite que você use uma senha extremamente forte no lugar de outras. Mas se o seu computador estiver comprometido, você deve alterar sua senha mestra para o gerente escolhido.

5.4 Redefinir seu navegador

Algumas variantes de malware alteram as configurações do seu navegador de internet. Podemos redefinir as configurações do seu navegador para garantir que qualquer malware seja removido.

- Chrome : vá para Configurações> Mostrar configurações avançadas> Redefinir configurações .

- Firefox : vá para Configurações . Selecione o ponto de interrogação azul para abrir o menu Ajuda. Selecione Informações sobre solução de problemas> Redefinir Firefox > Redefinir o Firefox .

- Ópera : feche o Opera. Abra um prompt de comando elevado pressionando a tecla Windows + X e selecionando Prompt de comando (Admin) . Copie o seguinte comando na janela: del% AppData% \ Opera \ Opera \ operaprefs.ini. Pressione Enter.

- Safari : vá para Configurações> Redefinir Safari> Redefinir .

- Atualização de Criadores de pré-lançamento de borda: vá para Configurações> Limpar dados do navegador. Selecione o menu suspenso e marque todas as caixas.

- Atualização de Criadores de pós-queda de borda: pressione a tecla Windows + I. Aplicativos abertos. Role para baixo até o Microsoft Edge e selecione Avançado > Redefinir .

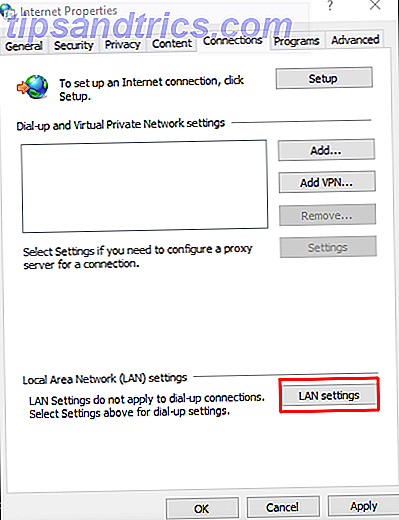

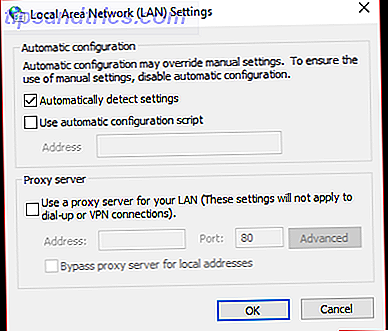

5.5 Verifique suas configurações de proxy

Adicionando a redefinição do navegador, também vale a pena verificar que não há proxies inesperados à espreita.

Vá para Painel de Controle> Opções da Internet> Conexões> Configurações da LAN . Marque Detectar automaticamente as configurações e assegure-se de que Usar um servidor proxy permaneça limpo. Se houver um endereço de proxy (que você não inseriu), sugiro que você verifique novamente o seu computador.

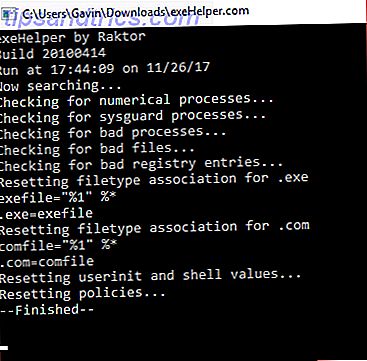

5.6 Restaurar associações de arquivos padrão

Às vezes, após uma infecção por malware, você descobrirá que não pode executar ou abrir nenhum programa. Esse problema geralmente está relacionado a associações de arquivos padrão quebradas.

Nós vamos usar um pequeno programa para corrigir as associações de arquivos quebrados. Use este link para baixar o exeHelper. Você terá que aceitar os termos e condições do fórum, mas não precisa se inscrever em nada. Clique com o botão direito no arquivo baixado e selecione Executar como administrador . Deixe o processo completo.

Você pode substituir manualmente associações de arquivos usando um arquivo de entrada do Registro. Use este link para baixar uma lista abrangente de tipos de arquivos e protocolos, via TenForums. Uma vez baixado, descompacte o arquivo e clique duas vezes em qualquer associação que deseja restaurar para o padrão.

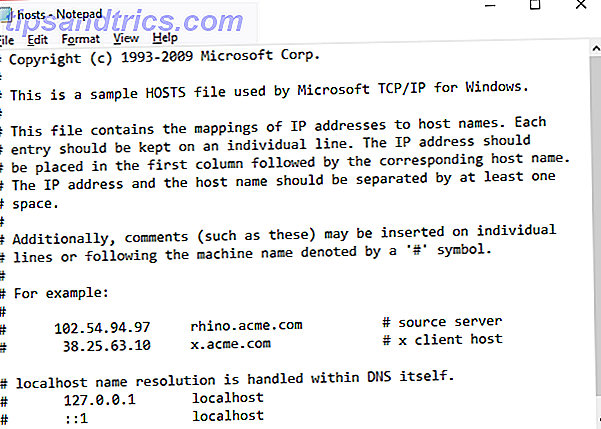

5.7 Verifique seu arquivo de hosts

Todo sistema operacional possui um arquivo de hosts. O arquivo hosts define quais nomes de domínio estão vinculados a quais sites. O arquivo hosts supera as configurações do servidor DNS. Nesse sentido, você pode fazer um ponto de arquivo de hosts em qualquer lugar. É exatamente por isso que algumas variantes de malware adicionam seus próprios redirecionamentos de IP - para levá-lo de volta a um site de phishing ou a outro site mal-intencionado novamente.

Encontre o seu arquivo de hosts:

- Windows : C: \ Windows \ system32 \ drivers \ etc \ hosts

- Mac e Linux: / etc / hosts

Você precisará de acesso administrativo para editar o arquivo hosts. Além disso, você deve editar o arquivo hosts usando um editor de texto.

Então o que você está procurando? Qualquer coisa que pareça ou soe inconveniente. O arquivo hosts do Windows não deve ter nada descomentado nele - isso significa linhas sem um “#” na frente dele. Resoluções para o seu localhost e hostname em 127.0.0.1 é completamente normal, não entre em pânico se você identificar isso.

Exclua todas as entradas incorretas (após a verificação cruzada on-line), salve suas edições e saia.

5.8 Mostrar e reativar

Algumas infecções por malware ocultam todos os seus arquivos. Outros desabilitam o acesso a aplicativos principais, como o Painel de Controle, o Gerenciador de Tarefas ou o Prompt de Comando. Existem duas pequenas aplicações que usamos para reverter esses problemas.

Para tornar seus arquivos visíveis novamente, faça o download e execute o Unhide.

Para recuperar o acesso ao Painel de Controle e outras ferramentas vitais, faça o download e execute o recurso Re-Enable.

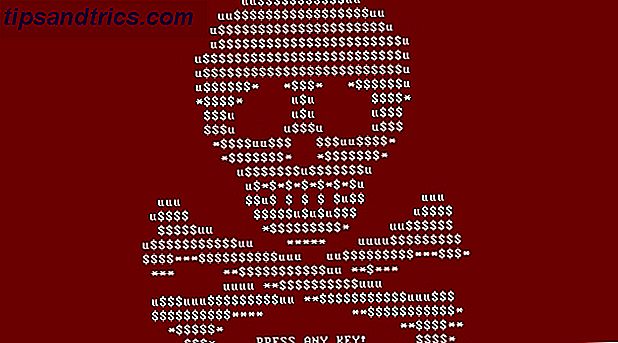

6. Ransomware

O ransomware é um grande problema para os usuários da Internet em todo o mundo. Como o malware, existem inúmeras variantes de ransomware, cada uma com características maliciosas distintas. Há, no entanto, algumas características-chave que diferenciam o ransomware do malware.

- Uma infecção de ransomware geralmente começa silenciosamente, criptografando seus arquivos pessoais e privados usando uma lista predefinida de extensões de arquivo de destino.

- O ransomware geralmente bloqueia seu sistema, forçando você a pagar um resgate para recuperar a chave de desbloqueio.

- Finalmente, mesmo se você remover a infecção por ransomware, seus arquivos não serão decifrados magicamente. (Além disso, os arquivos anteriormente criptografados não são seguros - eles são criptografados, juntamente com o restante).

A ascensão do ransomware é um flagelo que causa uma quantidade significativa de problemas. Talvez o melhor exemplo de ransomware seja o WannaCry The Global Ransomware Attack e Como Proteger Seus Dados O Ataque Global Ransomware e Como Proteger Seus Dados Um ciberataque massivo atingiu computadores em todo o mundo. Você foi afetado pelo ransomware auto-replicante altamente virulento? Se não, como você pode proteger seus dados sem pagar o resgate? Consulte Mais informação . O altamente virulento WannaCry ransomware varreu o mundo criptografando milhões de sistemas em mais de 100 países. O pesquisador de segurança Marcus Hutchins, também conhecido como MalwareTechBlog, parou a disseminação do ransomware registrando um nome de domínio encontrado no código-fonte do ransomware.

O ransomware, então, requer uma abordagem em duas frentes. Infelizmente, a contenção reativa só funciona se você pegar o ransomware em andamento. Remover o ransomware e descriptografar arquivos é inalcançável para muitas variantes.

6.1 Descriptografando Ransomware

Como acabamos de mencionar, há um grande número de variantes de ransomware por lá. Eles usam diferentes algoritmos de criptografia para tornar seus arquivos privados inúteis - a menos que você possa descriptografá-los.

Pesquisadores de segurança decifraram com sucesso vários algoritmos de ransomware. Outros desenvolvedores de ransomware escorregaram e ofereceram pistas sobre o paradeiro do decodificador, enquanto os reides da lei descobriram trunfos de chaves de criptografia privadas para variantes importantes de ransomware.

Se você tem uma infecção por ransomware, precisa agir rapidamente.

ID Ransomware

A maioria das variantes de ransomware anuncia sua presença depois de criptografar seus arquivos, juntamente com o nome deles, por meio de uma nota de resgate. Se isso não acontecer, você precisará enviar um arquivo criptografado para o ID Ransomware (o site também aceita notas de resgate ou hiperlinks incluídos no resgate). O site identificará rapidamente a infecção.

Encontre uma ferramenta de descriptografia

Depois de saber o que você está enfrentando, você pode tentar encontrar uma ferramenta para corrigir o dano. Diversos sites, incluindo nós mesmos 12 Ferramentas que você pode usar para ajudar a vencer o ransomware 12 Ferramentas que você pode usar para ajudar a vencer o ransomware Um dos maiores problemas enfrentados pelos usuários de computador é o ransomware. E enquanto uma infecção por ransomware é notoriamente difícil de combater, não é impossível. Veja como essas ferramentas podem ajudar. Leia mais, liste as ferramentas de descriptografia.

- O projeto No More Ransom

- Descodificadores Kaspersky Free Ransomware

- Avast Free Ransomware Decryptors

- Luta Ransomware Lista de Ferramentas de Decodificação - super lista

- Coleção Decryptors WatchPoint - super lista

Se você não encontrar a ferramenta de descriptografia necessária, tente concluir uma pesquisa na Internet para “[variante ransomware] + ferramenta de descriptografia”. No entanto, não se concentre nos resultados da pesquisa - há sites de phishing e outros sites maliciosos basta inserir o nome do que você está procurando para enredar os usuários desavisados.

Não vou comentar como usar ferramentas individuais. Há simplesmente muitos para oferecer conselhos e instruções detalhadas. A esmagadora maioria vem com pelo menos algumas instruções quanto ao seu uso.

7. Como parar outra infecção por malware

Agora seu sistema está livre de infecções, é hora de avaliar como impedir que isso aconteça novamente. Existem tantos antivírus, antimalware, limpeza do sistema, bloqueio de scripts, ferramentas de destruição de processos que são difíceis de saber por onde começar.

Fique tranquilo. Mostraremos como construir as melhores paredes para manter o malware fora.

7.1 Antivírus

Para começar, você precisa de um conjunto de antivírus. Se você já tiver instalado, considere alterá-lo para algo melhor. Honestamente, aqueles que usam o Windows Defender estão recebendo um nível básico de proteção. O Windows Defender é uma ferramenta muito melhor do que nos anos anteriores, mas não é comparável a outras opções de terceiros.

Experimente as suítes Bitdefender ou Trend Micro com preços excelentes. Alternativamente, se você está feliz com uma solução gratuita, tente Avast.

- Bitdefender Antivirus Plus 2018

- Trend Micro Antivirus + Segurança

- Avast Free Antivirus

7.2 Antimalware

Em seguida, precisamos de uma ferramenta antimalware. O mercado de ferramentas antimalware possui menos ferramentas confiáveis do que o mercado de antivírus, facilitando nossas seleções.

- Malwarebytes Anti-Malware - a versão gratuita é boa, mas vá para o Premium se você puder pagar a despesa anual.

- Zemana AntiMalware - mais uma vez, a versão gratuita está bem.

7.3 Anti-Ransomware

Estamos construindo uma abordagem multi-camadas para segurança de computadores. É verdade que ter vários conjuntos de antivírus cria um efeito quase neutralizador. Mas ter vários serviços com foco em diferentes vetores de ataque é exatamente o oposto. As ferramentas anti-ransomware se concentram em impedir que o ransomware entre no seu sistema.

- CyberScore RansomFree

- Malwarebytes Anti-Ransomware BETA

- Alerta

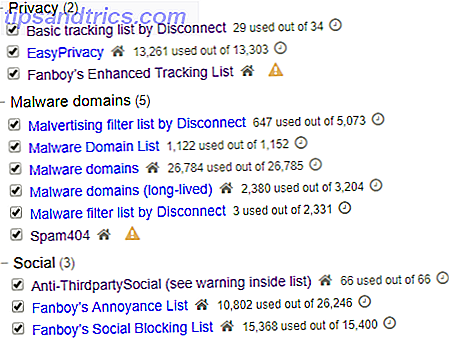

7.4 Segurança do Navegador

Uma vulnerabilidade majoritariamente negligenciada é o seu navegador de internet. Há um grande número de sites maliciosos por aí esperando por você. Além disso, as campanhas de malvertising podem infectá-lo sem que você perceba que algo está errado. Tomando o tempo para reforçar o seu navegador pode parar um grande número de ataques de malware e ransomware antes de irem.

As ferramentas de segurança variam de acordo com o navegador, mas existem ferramentas semelhantes para a maioria. As ferramentas abaixo são um excelente ponto de partida para a segurança do navegador:

- NoScript: essa extensão do Firefox impede a execução de vários scripts em segundo plano, evitando o registro em log, o clickjacking e muito mais.

- uBlock Origin: esta extensão multi-browser pára uma enorme variedade de servidores de tracking, malvertising, clickjackers Clickjacking: O que é, e como você pode evitá-lo? Clickjacking: o que é e como você pode evitá-lo? O clickjacking é difícil de detectar e potencialmente devastador. Aqui está o que você precisa saber sobre o clickjacking, incluindo o que é, onde você o verá e como se proteger contra ele. Leia mais e muito mais. (Na foto acima.)

- Desconectar: permite visualizar e bloquear os inúmeros sites que rastreiam seu uso da Internet.

- Privacidade Badger: bloqueia rastreadores e servidores malvertising.

- HTTPS Everywhere: obriga todos os sites a usar HTTPS 4 maneiras que você pode ser rastreado quando em navegação privada 4 maneiras que você pode ser rastreado quando em navegação privada A navegação privada é privada em 99% dos casos, mas há muitas maneiras de contornar graças às extensões do navegador e hacks. Alguns deles nem precisam de tanto trabalho. Leia mais, aumenta a sua segurança geral, evita ataques man-in-the-middle.

A combinação de extensões que você usa depende dos seus hábitos de navegação. Se, no entanto, você se sentir desconfortável com a extensão do rastreamento da Internet, o NoScript ou o uBlock Origin são essenciais (ou nosso guia completo sobre como evitar a vigilância na Internet! Evitando a vigilância na Internet: Guia Completo Evitando a Vigilância na Internet: o Guia Completo um tema quente, então produzimos esse recurso abrangente sobre por que é tão importante, quem está por trás disso, se você pode evitá-lo completamente e muito mais.

7.5 Mais Ferramentas Úteis

Você não precisa de todas as ferramentas acima. Como eu disse, mais de um conjunto de antivírus é a abordagem errada. Pessoalmente, eu combino o Bitdefender, o Malwarebytes Anti-Malware Premium e o Cybereason RansomFree.

Há, no entanto, uma série de ferramentas realmente úteis para você considerar.

- Emsisoft Emergency Kit: o Emsisoft Emergency Kit é uma ferramenta portátil que procura uma ampla variedade de malwares, vírus e muito mais. Prático como parte de um kit de recuperação de unidades USB.

- SUPERAntiSpyware: a versão gratuita do SUPERAntiSpyware detecta e remove uma enorme variedade de malware, adware e spyware.

- Spybot Search & Destroy: O Spybot é uma ferramenta antispyware de longa data que repara e limpa uma vasta gama de entidades potencialmente maliciosas.

- Kaspersky Anti-Ransomware Tool: a ferramenta anti-ransomware do Kaspersky bloqueia uma ampla variedade de ransomwares

7.6 Live CD / USB do Linux

O malware só é um problema se você não estiver preparado. Adicione um Live CD ou USB do Linux à sua preparação para o dia do juízo final O PC Repair Toolkit no seu bolso: CD de boot em um pendrive USB O kit de ferramentas do PC no bolso: CD de boot em um pendrive carregado com as ferramentas mais incríveis do planeta: meu kit de ferramentas de reparo do PC. Neste artigo, compartilho seu conteúdo. Leia mais e você estará em boa posição. Os sistemas operacionais Linux Live operam sobre sua instalação existente. Você inicializa o sistema operacional ao vivo a partir de um disco ou unidade USB, concedendo a si mesmo acesso a uma poderosa variedade de utilitários de correção, bem como ao sistema operacional infectado.

Aqui estão cinco você deve considerar 5 melhores discos de resgate para uma restauração do sistema Windows 5 melhores discos de resgate para uma restauração do sistema Windows Cada usuário do Windows deve estar ciente de pelo menos um disco de restauração do sistema de recuperação de dados bacon-economia. Ele pode ajudá-lo a acessar seu computador para fazer reparos e backups, mesmo quando não inicializar. Leia mais fazendo uma cópia agora mesmo. (Recuperar computadores infectados não é a única coisa que os Live CDs e drives USB são bons!) Os 50 usos legais para CDs ao vivo Os 50 usos legais para CDs ao vivo Os CDs ao vivo são talvez a ferramenta mais útil em qualquer kit de ferramentas do geek. -a guia descreve muitos usos que os CDs ou DVDs ao vivo podem oferecer, desde a recuperação de dados até o aumento da privacidade.

- CD de resgate do sistema

- BootCD de Hiren

- Knoppix

- CD de inicialização final

- Trinity Rescue Kit

Depois de baixar um ou mais dos discos de recuperação, você precisará gravá-los em sua mídia preferida. Como criar seu próprio Live CD com Linux inicializável Como criar seu próprio Live CD com Linux inicializável É fácil criar um CD inicializável com inicialização dinâmica. no Linux, usando ferramentas de terceiros ou sistemas operacionais Linux oficiais. Preciso de ajuda? Siga estas etapas para criar um Live CD do Linux em minutos. Consulte Mais informação .

8. Casa e Seco

Teoricamente, seu computador agora está completamente livre de malware. Além disso, você instalou alguns antivírus, antimalware e uma ferramenta anti-ransomware para mantê-lo seguro. Você também instalou algumas ferramentas para impedir que scripts indesejados sejam executados no navegador da Internet. E ainda por cima, você criou um backup Linux Live CD ou drive USB para salvar seu bacon da próxima vez.

No geral, todo o seu sistema está parecendo mais seguro. Mas não seja complacente.

Uma das maiores batalhas é a educação do usuário - o eu e o você por trás da tela. Gastar uma pequena quantidade de tempo preparando seu sistema e entender onde as ameaças aparecem é um grande passo adiante!

Boa sorte e fique seguro.