Até agora, todos nós devemos estar cientes dos perigos de proteger redes com WEP, que eu demonstrei antes como você poderia hackear em 5 minutos Como rachar sua própria rede WEP para descobrir o quão inseguro é realmente Como rachar seu próprio WEP Rede para descobrir o quão insegura ela realmente é Estamos constantemente dizendo que usar o WEP para "proteger" sua rede sem fio é realmente um jogo de tolos, mas as pessoas ainda o fazem. Hoje eu gostaria de mostrar exatamente como WEP realmente inseguro é, por ... Leia Mais. O conselho sempre foi usar WPA ou WPA2 para proteger sua rede, com uma senha longa que não poderia ser hackeada pela força bruta.

Até agora, todos nós devemos estar cientes dos perigos de proteger redes com WEP, que eu demonstrei antes como você poderia hackear em 5 minutos Como rachar sua própria rede WEP para descobrir o quão inseguro é realmente Como rachar seu próprio WEP Rede para descobrir o quão insegura ela realmente é Estamos constantemente dizendo que usar o WEP para "proteger" sua rede sem fio é realmente um jogo de tolos, mas as pessoas ainda o fazem. Hoje eu gostaria de mostrar exatamente como WEP realmente inseguro é, por ... Leia Mais. O conselho sempre foi usar WPA ou WPA2 para proteger sua rede, com uma senha longa que não poderia ser hackeada pela força bruta.

Bem, acontece que há um backdoor significativo na maioria dos roteadores que podem ser explorados - na forma de uma tecnologia chamada WPS . Continue lendo para descobrir como o hack funciona, como testar sua própria rede e o que você pode fazer para evitá-lo.

fundo

O próprio WPA é bastante seguro. A frase secreta só pode ser quebrada por meio da força bruta, por isso só é realisticamente hackível se você tiver escolhido uma frase-senha fraca de palavra única.

WPS, por outro lado, é uma tecnologia incorporada na maioria dos roteadores wifi que permite que você facilmente ignore a senha WPA usando um PIN físico escrito na lateral do roteador ou um botão que você pode pressionar em ambos os dispositivos para emparelhá-los.

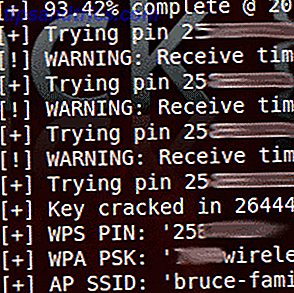

Acontece que o PIN WPS - um código numérico desprezível de 8 dígitos - é muito vulnerável a ataques de força bruta. Assumindo um roteador suscetível e um bom sinal, o PIN do WPS pode ser hackeado em apenas 2 horas. Depois que o PIN do WPS é obtido, a senha WPA também é revelada.

Reaver, lançado por Craig Heffner e disponível para download no Google Code, é uma implementação prática que você pode apontar e disparar em redes viáveis. Aqui está um vídeo em ação (pule para o final se você quiser apenas ver toda a frase secreta revelada ao atacante) :

Stefan Viehböck também descobriu a mesma vulnerabilidade de forma independente e lançou uma ferramenta similar que você pode baixar. Aqui está um vídeo do aplicativo de Stefan em ação:

Mitigando o ataque

Existem alguns métodos de atenuar o ataque. A primeira é desativar completamente a opção WPS no seu roteador. Infelizmente, isso não é possível em todos os roteadores e geralmente é ativado por padrão, portanto, os usuários experientes não técnicos são suscetíveis aqui.

Não só isso, mas eu descobri que no meu roteador, a opção DISABLE WPS PIN, na verdade, não desativa o PIN que está escrito na lateral do roteador - apenas o PIN definido pelo usuário. Eu cito:

Quando está desativado, os usuários ainda podem adicionar um cliente sem fio através do WPS com o método Push Button ou PIN Number.

Então, em alguns casos, parece que esse é um backdoor permanente que não pode ser mitigado apenas pelas configurações do usuário.

Uma segunda opção é desativar totalmente a rede sem fio em dispositivos suscetíveis, embora, obviamente, essa não seja uma opção viável para a maioria dos usuários que precisam da funcionalidade de Wi-Fi para laptops e dispositivos móveis.

Usuários avançados entre vocês podem estar pensando neste ponto sobre a filtragem de endereços MAC para configurar uma lista de dispositivos específicos autorizados a entrar na rede - mas isso pode ser facilmente contornado falsificando o endereço MAC de um dispositivo permitido.

Finalmente, os dispositivos podem iniciar um bloqueio quando tentativas sucessivas com falha são detectadas. Isso não atenua completamente um ataque, mas aumenta o tempo necessário para concluí-lo de maneira significativa. Acredito que os roteadores Netgear tenham um bloco automático de 5 minutos embutido, mas nos meus testes isso só aumentou o tempo de ataque necessário para cerca de um dia no máximo.

Uma atualização de firmware pode aumentar o tempo para o qual os dispositivos são bloqueados, aumentando exponencialmente o tempo total necessário para um ataque), mas isso precisa ser iniciado pelo usuário (improvável para a maioria dos usuários) ou executado automaticamente quando o roteador é reiniciado (como é frequentemente o caso dos serviços de cabo).

Tente você mesmo

Para aqueles que desejam testar suas próprias configurações domésticas para a vulnerabilidade, você pode obter o código mais recente do projeto Reaver no Google Code. Você precisará de um pouco de sabor do Linux para testá-lo (sugiro o Backtrack), bem como um cartão que permita o monitoramento Wi-Fi promíscuo e o pacote apropriado de drivers / aircrack. Se você fosse capaz de seguir o meu último tutorial sobre cracking WEP Como rachar sua própria rede WEP para descobrir o quão inseguro realmente é Como quebrar sua própria rede WEP para descobrir o quão insegura ela realmente é que usar o WEP para "proteger" sua rede sem fio é realmente um jogo de tolos, mas as pessoas ainda o fazem. Hoje eu gostaria de mostrar exatamente como o WEP é inseguro, por ... Leia mais, isso também funcionará.

Depois de baixar o pacote, navegue até o diretório e digite (substituindo XXXX pelo número da versão atual ou lembre-se de que você pode pressionar TAB para que o console complete automaticamente o comando para você com o nome de arquivo correspondente) :

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX / src. / config make make airmon-ng iniciar wlan0 Você deve ver algo sobre uma interface mon0 sendo criada. Para procurar redes adequadas, use:

walsh -i mon0

e para iniciar o ataque reaver, digite (substituiu BSSID pelo BSSID hexadecimal da rede de destino):

reaver -i mon0 -b BSSID -vv -d 0 --ignore-locks

Não é preciso dizer que isso seria uma ofensa grave de fraude eletrônica a ser executada em qualquer rede para a qual você não tenha permissão explícita para testar.

Solução de problemas

Não deixe de conferir o wiki do Reaver para um FAQ mais completo. O problema mais comum que encontrei foi um sinal muito fraco, o que significa que um handshake WPS completo nunca poderia ser completado, ou o mesmo PIN sendo repetido junto com um tempo limite - isso foi devido ao bloqueio de 5 minutos do roteador.

Deixei o software em funcionamento e, depois de algum tempo, tentei mais alguns PINs, até que minha rede doméstica fosse interrompida em menos de oito horas, e a senha de pontuação mista de 20 alfanuméricas que eu tinha definido seria revelada na tela.

Você deveria estar preocupado?

Este ainda é um ataque muito novo, mas é importante que você esteja ciente dos perigos e saiba como se proteger. Se você achar que seu roteador está vulnerável e tiver um número de suporte para ligar, sugiro que pergunte quanto tempo demorará até que uma atualização de firmware adequada esteja disponível ou como você pode fazer o processo de atualização, se já estiver disponível.

Alguns usuários poderão facilmente evitar este ataque com uma simples alteração de configuração, mas para o vasto número de roteadores em uso, este é um backdoor permanente, para o qual apenas uma atualização de firmware vai atenuar um pouco.

Deixe-nos saber nos comentários, se você tiver alguma dúvida ou conseguiu tentar isso em seu próprio wi-fi.