A sempre presente guerra entre hackers mal-intencionados e profissionais de segurança da informação continua. De acordo com um estudo realizado pelo Bureau of Labor Statistics, a taxa de crescimento projetada para empregos em segurança da informação é muito maior do que todas as outras ocupações. Como espectadores inocentes, há algumas medidas que podemos empreender para desencorajar os bandidos.

A autenticação de dois fatores (2FA) existe há algum tempo. Isso requer que dois métodos de autenticação sejam usados para verificar a identidade de um usuário. Isso geralmente é composto pelo nome de usuário e senha regulares, juntamente com um código de verificação enviado para o seu dispositivo móvel por mensagem de texto. Isso significa que, mesmo se sua senha foi comprometida (como fazer suas senhas mais fortes Como criar senhas fortes que você pode lembrar facilmente Como criar senhas fortes que você pode lembrar facilmente ler mais), o hacker travesso precisará de acesso ao seu dispositivo móvel para obter acesso total à sua conta.

Há relatos de indivíduos desagradáveis disfarçados para operadoras de celular e alegando ter “perdido” seus cartões SIM para obter acesso ao número de celular da vítima. Isso ainda prova que há espaço para melhorias, mas o 2FA também se estende além da verificação de mensagens de texto. Este guia ajudará a configurar a segurança aprimorada no servidor Ubuntu e no desktop, juntamente com o Google Authenticator para autenticação de dois fatores Bloquear esses serviços agora com autenticação de dois fatores Bloquear esses serviços agora com autenticação de dois fatores A autenticação de dois fatores é a maneira inteligente de proteger suas contas online. Vamos dar uma olhada em alguns dos serviços que você pode bloquear com melhor segurança. Consulte Mais informação .

Considerações e pré-requisitos

Configurar isso significa que todos os usuários do sistema precisarão do código de verificação do Google Authenticator quando:

- Fazendo o login no sistema

- Executando comandos sudo

Embora o trade-off aqui seja o tempo, a camada adicional de segurança pode ser vital. Especialmente em máquinas que armazenam dados confidenciais. Este guia fará uso de:

- Ubuntu 16.04 (Desktop ou servidor)

- Google Authenticator App (a partir do Google Play Store Scam Apps na Play Store você precisa evitar Scam Apps na Play Store que você precisa evitar Para cada aplicativo incrível que você pode encontrar no Android, há uma imitação barata esperando para desperdiçar seu tempo e roubar seu dinheiro.Leia mais ou Apple App Store)

Instalar o Google Authenticator

Como abordamos, usaremos o Google Authenticator como segunda linha de defesa contra acesso indevido. Vamos começar a parte móvel da equação primeiro. As etapas de instalação são exatamente como instalar qualquer outro aplicativo. Estas etapas de instalação abaixo são para a Google Play Store, mas não devem ser diferentes na Apple App Store.

Abra a Google Play Store no seu dispositivo Android e pesquise pelo google authenticator . Localize e toque na entrada correta, certificando-se de que ela seja publicada pela Google Inc. Em seguida, toque em Instalar e Aceite quando solicitado e aguarde a conclusão da instalação.

Em seguida, inicie uma sessão de terminal no seu desktop ou servidor.

Execute o seguinte comando:

sudo apt-get install libpam-google-authenticator Quando solicitado, digite sua senha e pressione Enter . Se solicitado, digite Y, pressione Enter novamente e, em seguida, relaxe e deixe a instalação concluída

Configuração

Agora você precisará editar um arquivo para adicionar autenticação em duas etapas à sua preciosa caixa Linux. Execute o seguinte comando:

sudo nano /etc/pam.d/common-auth Não muito longe, procure a linha que diz:

auth [success=1 default=ignore] pam_unix.so nullok_secure Diretamente acima dessa linha, adicione o seguinte:

auth required pam_google_authenticator.so Seu arquivo deve ser parecido com isto:

Pressione Ctrl + X seguido de Y para salvar e fechar o arquivo. Mais de 40 Comandos de terminal Linux usados Mais de 40 Comandos de terminal Linux usados Se você está apenas começando ou simplesmente curioso sobre o terminal Linux, aqui estão os comandos mais comuns que levá-lo através de todo o seu tempo no Linux. Consulte Mais informação .

Configurar cada usuário

A próxima etapa finalmente vinculará sua conta ao Google Authenticator. Essa etapa precisará ser executada para todos os usuários que fizerem login no sistema. Nosso exemplo tem apenas um usuário, makeuseof . No entanto, as etapas serão idênticas para qualquer outro usuário em seu sistema.

No seu terminal, execute o seguinte:

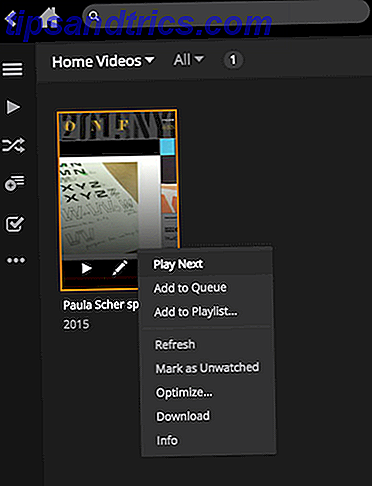

google-authenticator Olhando mais de perto o que está sendo fornecido, encontramos:

- Um código QR

- Um código de verificação

- Uma nova chave secreta

- 5 códigos de emergência

O Código QR 8 Maneiras Realmente Geeky, mas Criativas, de Usar Códigos QR em Casa 8 Maneiras Realmente Geeky, mas Criativas, de Usar Códigos QR em Casa O código QR simples teve um início de alta tecnologia - a Toyota os usou em seu processo de fabricação para escanear componentes. A partir daí, os códigos QR fizeram a jornada até mesmo para as rampas da moda. Isso demonstra sua ... Leia mais e a chave secreta serve basicamente a mesma função. Nós vamos voltar a estes em um segundo. O código de verificação é um código de uso único que você pode usar imediatamente, se necessário. Os códigos temporários são códigos de uso único que podem ser usados no caso de você não ter seu dispositivo móvel à mão. Você pode imprimi-los e armazená-los sob o bloqueio e chave termonuclear, ou simplesmente ignorá-los. Em última análise, isso dependerá de como você está propenso a esquecer ou perder seu dispositivo móvel.

Você também será solicitado uma série de perguntas. Os valores padrão são mais que adequados e você pode responder Y a todos eles. No entanto, sinta-se à vontade para alterá-las conforme desejado. Não feche a janela ou a sessão do terminal ainda.

Configurar o aplicativo móvel

Antes de continuar com qualquer outro usuário, vamos completar o que você está logado.

Se esta é a primeira vez que você inicia o Google Authenticator em seu dispositivo móvel, clique em Começar . Como alternativa, na janela principal, clique no ícone de mais no canto inferior. Se a resolução na sua janela de terminal for boa o suficiente para ver o código QR, selecione Digitalizar um código de barras ou Insira uma chave fornecida, se a câmera do seu dispositivo móvel for semelhante a uma batata. Se você optou por inserir uma chave, você precisará inserir um nome de conta para ajudar a lembrar a qual conta isso está relacionado. A seguir, insira a chave de verificação fornecida na sua janela de terminal. Agora é só apertar ADD .

Escanear seu código de barras fará essas três etapas simultaneamente. E voila! Seu dispositivo móvel e sistema agora têm uma camada adicional de proteção. A única maneira possível que um indivíduo mal-intencionado pode obter acesso ao seu sistema é se ele violar sua senha e obter acesso ao dispositivo móvel que você configurou.

Passos Finais e Testes

Você pode ter várias pessoas usando esse sistema específico. Em nosso exemplo, slaghoople é um usuário adicional. Execute o seguinte na sua sessão de terminal:

sudo su slaghoople Abra o aplicativo Google Authenticator no seu dispositivo móvel. Digite o código de autenticação de seis dígitos, que o aplicativo forneceu na janela do terminal. Digite sua senha sudo e pressione Enter. Agora você deve estar logado. Como o novo usuário, emita o seguinte comando:

google-authenticator Agora você pode simplesmente seguir exatamente as mesmas etapas que fizemos para o primeiro usuário descrito acima. Depois de responder às perguntas, abra seu aplicativo para dispositivos móveis do Google Authenticator. Adicione outra conta. Digite slaghoople como o nome da conta para ajudar você a diferenciar os dois em seu dispositivo móvel. Escolha entre digitalizar o código de barras ou digitar a chave de verificação. Slaghoople agora vai exigir o código do aplicativo móvel junto com sua senha sudo para fazer login e emitir comandos elevados. Enxague e repita para qualquer usuário adicional. Uma vez que todos os seus usuários tenham sido configurados, você notará que tentar fazer login ou executar comandos sudo exige um código de verificação.

E é isso. A sua máquina Linux está agora muito mais segura Como proteger os seus sticks USB por senha: 3 maneiras fáceis Como proteger os seus pendrives USB por senha: 3 maneiras fáceis Os drivers de polegar USB são pequenos, portáteis e facilmente perdidos. Mostraremos as maneiras mais fáceis de proteger com senha arquivos e pastas confidenciais em seus flash drives. Leia mais do que era anteriormente. Alguns podem argumentar que esse processo é um aborrecimento. Claro que é! Essa é a questão!

Você já teve seu vazamento de senha e teve um sistema comprometido? Como você protege seus dados confidenciais? Você usa atualmente autenticação de dois fatores? Deixe-nos saber nos comentários!

Crédito de imagem: Dave Clark Digital Photo via Shutterstock.com