Quando você ouve "violação de segurança", o que vem à mente? Um hacker malévolo sentado na frente de telas com o texto digital da Matrix fluindo para baixo? Ou um adolescente do porão que não tenha visto a luz do dia em três semanas? Que tal um poderoso supercomputador tentando invadir o mundo inteiro?

A realidade é que todas essas situações podem se resumir a uma faceta simples: a senha humilde - mas vital -. Se alguém tiver sua senha, ela é essencialmente de fim de jogo. Se a sua senha é muito curta, ou facilmente adivinhada, é o fim do jogo. E quando há uma violação de segurança, você pode adivinhar o que as pessoas nefastas procuram na rede escura. Está certo. Sua senha.

Existem sete táticas comuns usadas para hackear senhas. Vamos dar uma olhada.

1. Dicionário

Primeiro, o guia de táticas de hacking de senhas comuns é o ataque de dicionário. Por que é chamado de ataque de dicionário? Porque ele tenta automaticamente cada palavra em um “dicionário” definido contra a senha. O dicionário não é estritamente o que você usou na escola.

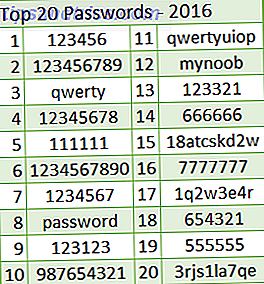

Não. Esse dicionário é, na verdade, um pequeno arquivo que também contém as combinações de senha usadas com mais frequência. Isso inclui 123456, qwerty, senha, mynoob, princesa, beisebol e todos os tempos clássicos, hunter2.

Prós: rápido, geralmente desbloqueia algumas contas protegidas.

Contras: mesmo senhas ligeiramente mais fortes permanecerão seguras.

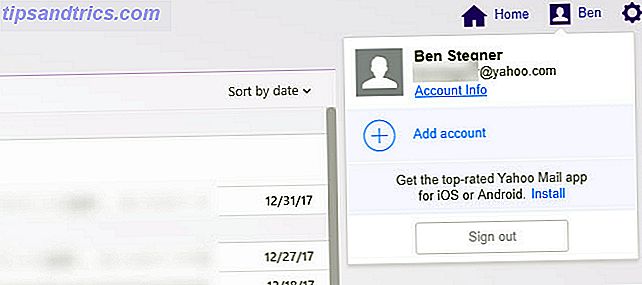

Fique seguro: use uma senha de uso único forte para cada conta, em conjunto com um aplicativo de gerenciamento de senha. O gerenciador de senhas permite que você armazene suas outras senhas Como os gerentes de senhas mantêm suas senhas seguras Como os gerentes de senhas mantêm suas senhas seguras As senhas difíceis de serem quebradas também são difíceis de lembrar. Quer estar seguro? Você precisa de um gerenciador de senhas. Veja como eles funcionam e como eles mantêm você seguro. Leia mais em um repositório. Em seguida, você pode usar uma senha única e ridiculamente forte para cada site. Aqui estão nossas opções de aplicativos de gerenciamento de senhas O seu gerenciador de senhas é seguro? 5 Serviços Comparados O seu Password Manager é Seguro? 5 Serviços Comparados A menos que você tenha uma memória incrível, não há como esperar que você se lembre de todos os seus nomes de usuários e senhas. A opção sensata é usar um gerenciador de senhas - mas qual é o melhor? Consulte Mais informação .

2. Força Bruta

Em seguida, consideramos um ataque de força bruta, em que um invasor tenta todas as combinações de caracteres possíveis. As senhas tentadas corresponderão às especificações das regras de complexidade, por exemplo, incluindo uma maiúscula, uma minúscula, decimais de Pi, sua ordem de pizza e assim por diante.

Um ataque de força bruta também tentará as combinações de caracteres alfanuméricos mais usadas primeiro também. Estas incluem as senhas listadas anteriormente, assim como 1q2w3e4r5t, zxcvbnm e qwertyuiop.

Prós: teoricamente, vai quebrar a senha por meio de tentar todas as combinações.

Contras: dependendo do comprimento da senha e da dificuldade, pode levar um tempo extremamente longo. Acrescente algumas variáveis como $, &, {, ou], e a tarefa se torna extremamente difícil.

Mantenha-se seguro: use sempre uma combinação variável de caracteres e, quando possível, introduza símbolos extras para aumentar a complexidade. 6 Dicas para criar uma senha inquebrável que você possa lembrar 6 Dicas para criar uma senha inquebrável que você possa lembrar Se suas senhas não são exclusivas e inquebrável, é melhor abrir a porta da frente e convidar os ladrões para almoçar. Consulte Mais informação .

3. Phishing

Isso não é estritamente um "hack", mas ser vítima de uma tentativa de phishing ou spear phishing normalmente terminará mal. Os e-mails gerais de phishing são enviados pelos bilhões para todos os tipos de usuários da Internet em todo o mundo.

Um e-mail de phishing geralmente funciona assim:

- O usuário alvo recebe um e-mail falsificado que pretende ser de uma grande organização ou empresa

- E-mail falsificado exige atenção imediata, apresentando um link para um site

- O link para o site na verdade é vinculado a um portal de login falso, ridicularizado para parecer exatamente o mesmo que o site legítimo

- O usuário alvo desavisado digita suas credenciais de login e é redirecionado ou solicitado a tentar novamente

- As credenciais do usuário são roubadas, vendidas ou usadas de forma nefasta (ou ambas!).

Apesar de alguns botnets extremamente grandes ficarem offline durante 2016, até o final do ano, a distribuição de spam aumentou quatro vezes [IBM X-Force PDF, Registration]. Além disso, os anexos maliciosos aumentaram a uma taxa incomparável, conforme a imagem abaixo.

E, de acordo com o Relatório de Ameaças à Internet do Symantec 2017, as faturas falsas são a isca de phishing número 1.

Prós: o usuário literalmente entrega suas informações de login, incluindo a senha. Taxa de acerto relativamente alta, facilmente adaptada a serviços específicos (os IDs da Apple são o alvo número 1).

Contras: os e-mails de spam são facilmente filtrados e os domínios de spam são colocados na lista negra.

Fique seguro por: nós cobrimos como detectar um e-mail de phishing Como identificar um e-mail de phishing Como identificar um e-mail de phishing Pegar um e-mail de phishing é difícil! Os golpistas posam como PayPal ou Amazon, tentando roubar sua senha e informações de cartão de crédito, pois sua decepção é quase perfeita. Nós mostramos a você como identificar a fraude. Leia mais (bem como vishing e smishing Novas técnicas de phishing para estar ciente de: Vishing e Smishing Novas técnicas de phishing Para estar ciente de: Vishing e Smishing Vishing e Smishing são novas variantes perigosas de phishing. O que você deve estar procurando? você conhece uma tentativa de vishing ou smishing quando ela chega? E você provavelmente será um alvo? Leia mais). Além disso, aumente seu filtro de spam para a configuração mais alta ou, melhor ainda, use uma lista de permissões pró-ativa. Use um verificador de links para verificar 5 Sites rápidos que permitem verificar se os links estão seguros 5 Sites rápidos que permitem verificar se os links estão seguros Quando você recebe um link, verifique se ele não é uma fonte de malware ou uma fachada para phishing - e esses verificadores de links podem ajudar. Leia mais se um link de e-mail for legítimo antes de clicar.

4. Engenharia Social

A engenharia social é um pouco semelhante ao phishing no mundo real, longe da tela. Leia o meu exemplo curto e básico abaixo (e aqui estão alguns mais para se atentar para Como se proteger desses ataques de engenharia social Que técnicas de engenharia social um hacker usaria e como você protegeria? você mesmo? Vamos dar uma olhada em alguns dos métodos mais comuns de ataque. Leia mais!).

Uma parte essencial de qualquer auditoria de segurança é avaliar o que toda a força de trabalho entende. Nesse caso, uma empresa de segurança ligará para a empresa que está auditando. O atacante diz à pessoa no telefone que é a nova equipe de suporte técnico do escritório e precisa da última senha para algo específico. Um indivíduo desavisado pode entregar as chaves do reino sem uma pausa para pensar.

O assustador é quantas vezes isso realmente funciona. A engenharia social existe há séculos. Ser duvidoso para conseguir entrar na área segura é um método comum de ataque, e aquele que só é protegido contra a educação. Isso ocorre porque o ataque nem sempre pede uma senha diretamente. Pode ser um encanador ou eletricista falso pedindo entrada em um prédio seguro e assim por diante.

Prós: engenheiros sociais qualificados podem extrair informações de alto valor de uma gama de alvos. Pode ser implantado contra quase qualquer pessoa, em qualquer lugar. Extremamente furtivo.

Contras: uma falha pode levantar suspeitas quanto a um ataque iminente, incerteza quanto à obtenção da informação correta.

Fique seguro por : isso é complicado. Um ataque de engenharia social bem-sucedido estará completo quando você perceber que algo está errado. A conscientização em educação e segurança é uma tática central de mitigação. Evite postar informações pessoais que possam ser usadas posteriormente contra você.

5. Mesa Arco-Íris

Uma tabela de arco-íris é geralmente um ataque de senha offline. Por exemplo, um invasor adquiriu uma lista de nomes de usuário e senhas, mas eles são criptografados. A senha criptografada é criptografada Todo site seguro faz isso com sua senha Todo site seguro faz isso com sua senha Alguma vez você já se perguntou como os sites mantêm sua senha protegida contra violações de dados? Consulte Mais informação . Isso significa que parece completamente diferente da senha original. Por exemplo, sua senha é (esperançosamente não!) Logmein. O hash MD5 conhecido para essa senha é “8f4047e3233b39e4444e1aef240e80aa”.

Gagueira para você e eu. Mas, em certos casos, o invasor executará uma lista de senhas de texto sem formatação por meio de um algoritmo de hash, comparando os resultados com um arquivo de senha criptografada. Em outros casos, o algoritmo de criptografia é vulnerável, e a maioria das senhas já está quebrada, como o MD5 (por isso sabemos o hash específico para "logmein").

É aqui que a mesa do arco-íris realmente entra em cena. Em vez de processar centenas de milhares de senhas em potencial e combinar seu hash resultante, uma tabela de arco-íris é um conjunto enorme de valores de hash específicos de algoritmos pré-computados. Usar uma tabela de arco-íris diminui drasticamente o tempo necessário para quebrar uma senha com hash - mas não é perfeita. Os hackers podem comprar mesas preenchidas com milhões de combinações potenciais.

Prós: pode quebrar uma grande quantidade de senhas difíceis em um curto espaço de tempo, concede ao hacker muito poder sobre determinados cenários de segurança.

Contras: requer uma quantidade enorme de espaço para armazenar a enorme mesa de arco-íris (às vezes terabytes). Além disso, os invasores estão limitados aos valores contidos na tabela (caso contrário, eles precisarão adicionar outra tabela inteira).

Fique seguro por: isso é complicado. As mesas de arco-íris oferecem uma ampla gama de potencial de ataque. Evite qualquer site que use SHA1 ou MD5 como seu algoritmo hashing de senha. Evite qualquer site que limite você a senhas curtas ou restrinja os caracteres que você pode usar. Sempre use uma senha complexa.

6. Malware / Keylogger

Outra maneira de perder suas credenciais de login é cair em malwares. O malware está em toda parte, com o potencial de causar danos enormes. Se a variante de malware possui um keylogger O seu laptop HP pode estar registrando cada toque de tecla Seu laptop HP pode estar registrando cada toque de tecla Se você possui um laptop ou tablet HP, pode ter digitado e armazenado cada coisa que digitou seu disco rígido. Que é bom. Leia mais, você pode encontrar todas as suas contas comprometidas.

Como alternativa, o malware pode segmentar especificamente dados privados ou introduzir um cavalo de Troia de acesso remoto para roubar suas credenciais.

Prós: milhares de variantes de malware, algumas personalizáveis, com vários métodos de entrega fáceis. Boa chance de um alto número de alvos sucumbir a pelo menos uma variante. Pode passar despercebido, permitindo a extração adicional de dados privados e credenciais de login.

Desvantagens: chance de o malware não funcionar ou ser colocado em quarentena antes de acessar os dados, sem garantia de que os dados sejam úteis

Fique seguro : instalando e atualizando regularmente seu software antivírus e antimalware. Analisando cuidadosamente as fontes de download. Não clicar em pacotes de instalação contendo bundleware e muito mais. Fique longe de locais nefastos (eu sei, mais fácil falar do que fazer). Use ferramentas de bloqueio de script para impedir scripts mal-intencionados.

7. Aranha

Laços de aranha no ataque do dicionário que cobrimos anteriormente. Se um hacker estiver segmentando uma instituição ou empresa específica, ele poderá tentar uma série de senhas relacionadas à própria empresa. O hacker poderia ler e agrupar uma série de termos relacionados - ou usar uma aranha de busca para fazer o trabalho por eles.

Você pode ter ouvido o termo "aranha" antes. Esses spiders de pesquisa são extremamente semelhantes aos que rastreiam a Internet, indexando conteúdo para mecanismos de pesquisa. A lista de palavras personalizadas é então usada contra contas de usuários, na esperança de encontrar uma correspondência.

Prós: pode potencialmente desbloquear contas para indivíduos de alto escalão dentro de uma organização. Relativamente fácil de montar e adiciona uma dimensão extra a um ataque de dicionário.

Contras: pode muito bem acabar infrutífero se a segurança da rede organizacional estiver bem configurada.

Fique seguro: novamente, use apenas senhas fortes e de uso único compostas de strings aleatórias - nada vinculando a sua persona, empresa, organização e assim por diante.

Uso Único, Único e Forte

Então, como você impede que um hacker roube sua senha? A resposta realmente curta é que você não pode realmente ser 100% seguro . Mas você pode atenuar sua exposição à vulnerabilidade.

Uma coisa é certa: usar senhas de uso único fortes e únicas nunca prejudicou ninguém - e elas definitivamente salvaram a ajuda em mais de uma ocasião.

Qual é a sua rotina de proteção de senha? Você sempre usa senhas de uso único fortes? Qual é o seu gerenciador de senhas de sua escolha? Deixe-nos saber seus pensamentos abaixo!

Crédito da imagem: SergeyNivens / Depositphotos