Se você ainda não usa a autenticação de dois fatores, fica muito atrás e deixando suas contas vulneráveis a hackers e phishers. Quão seguro você se sente quando uma senha é a única coisa entre um estranho e sua conta bancária? Não é muito seguro, espero.

Sim, a autenticação de dois fatores não é infalível. Sim, existem riscos para a autenticação de dois fatores. Mas, mesmo com essas desvantagens, usar a autenticação de dois fatores é muito melhor do que ficar sem ela. Só porque os assaltantes podem estourar através de uma janela não significa que você vai parar de trancar suas portas, certo? Claro que não.

Mas aqui está a coisa: nem todos os métodos de autenticação de dois fatores são iguais . Alguns são comprovadamente mais seguros e mais seguros. Aqui está uma olhada nos métodos mais comuns e quais melhor atendem às suas necessidades individuais.

Autenticação de Dois Fatores vs. Autenticação em Duas Etapas

Antes de mergulhar, vamos dar um breve momento para esclarecer alguma confusão entre a autenticação de dois fatores e a autenticação em duas etapas . Eles são semelhantes, mas não exatamente o mesmo - um é um quadrado, o outro é um retângulo.

A autenticação de dois fatores é quando você protege uma conta com dois fatores. Um fator é “algo que você sabe” (por exemplo, senha), “algo que você tem” (por exemplo, telefone) ou “algo que você é” (por exemplo, impressão digital). Para ser verdadeiramente protegido pela autenticação de dois fatores, sua conta deve exigir dois bloqueios de fatores diferentes antes de conceder acesso.

Se uma conta estiver protegida por dois bloqueios do mesmo fator, ela será incluída na autenticação em duas etapas (ou autenticação em duas fases). Por exemplo, uma senha e uma pergunta de segurança são “algo que você sabe”, tornando a autenticação em duas etapas, mas não em dois fatores. Embora isso ainda possa fornecer proteção adequada, a autenticação de dois fatores é preferível.

Assim como um quadrado é um retângulo, mas um retângulo não é um quadrado, a autenticação de dois fatores é um tipo de autenticação em duas etapas, mas não o contrário.

Método 1: Questões de segurança

O que é isso?

Ao criar uma conta, você escolhe uma ou mais perguntas de segurança e define respostas para cada uma delas. Ao fazer login nessa conta, você deve fornecer a resposta certa a cada pergunta para validar que tem acesso legítimo.

Os prós

As questões de segurança são extremamente fáceis de configurar. Na maioria das vezes, o serviço fornece um menu suspenso de perguntas - tudo o que você precisa fazer é escolher uma e dar a resposta. Você não precisa de nenhum outro equipamento, dispositivos, etc. A resposta é apenas armazenada na sua cabeça.

Os contras

Muitas respostas a perguntas de segurança podem ser encontradas em registros públicos (por exemplo, o nome do meio do pai) ou em engenharia social (por exemplo, e-mails de phishing ou telefonemas). Para contornar isso, você pode deixar sua resposta inarticulada e efetivamente torná-la uma segunda senha - mas tenha cuidado para não perdê-la ou esquecê-la!

Método 2: Mensagens SMS

O que é isso?

Ao criar uma conta, você fornece seu número de celular. Sempre que você deseja efetuar login, o serviço envia uma mensagem SMS com um código de verificação que expira (normalmente após 15 minutos). Você precisa inserir esse número para concluir o processo de login.

Os prós

Mensagens SMS são extremamente convenientes. Hoje em dia, praticamente todo mundo tem um dispositivo compatível com SMS e pode receber mensagens SMS gratuitamente. Normalmente, as mensagens chegam instantaneamente, mas, mesmo quando não chegam, raramente demoram mais do que alguns minutos. Se você perder seu dispositivo, poderá transferir seu número de telefone para nunca ficar permanentemente bloqueado.

Os contras

Você precisa confiar no serviço o suficiente para compartilhar seu número de telefone. Alguns serviços de má reputação podem usar seu número para publicidade ou vendê-lo para ganho monetário. E como os números de telefone não estão vinculados a dispositivos, os hackers podem realmente burlar a autenticação baseada em SMS sem precisar tocar no telefone (embora não seja fácil).

Método 3: senhas de tempo único com base no tempo

O que é isso?

Quando você cria uma conta, recebe uma "chave secreta". Depois de instalar um aplicativo gerador de código (como o Google Authenticator ou suas alternativas), você digitaliza um código QR para carregar a chave secreta no aplicativo. Em seguida, ele gera senhas de uso único de vez em quando (por exemplo, 30 segundos) usando a chave secreta como seed e você precisa dessas senhas de uso único para efetuar login.

Os prós

Os códigos são gerados com base na mistura da chave secreta e da hora atual, o que significa que você pode obter códigos válidos no seu dispositivo mesmo quando não tem recepção e / ou não há serviço móvel. E como a chave secreta é armazenada no próprio dispositivo, ela não pode ser interceptada ou redirecionada (por exemplo, por meio de uma transferência de número de telefone).

Os contras

Você não conseguirá fazer o login se o seu dispositivo ficar sem bateria ou acabar totalmente. Às vezes, os relógios internos podem dessincronizar entre o dispositivo e o serviço, o que resulta em códigos inválidos. Esses são dois motivos pelos quais a impressão de códigos de backup é essencial.

Se um hacker de alguma forma clonar sua chave secreta, ele poderá gerar seus próprios códigos válidos à vontade. E se o serviço não limitar as tentativas de login, os hackers ainda poderão comprometer sua conta por meio da força bruta.

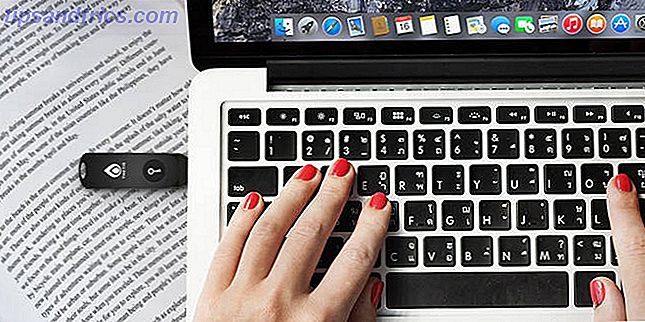

Método 4: Chaves U2F

O que é isso?

O Universal 2nd Factor (U2F) é um padrão aberto usado com dispositivos USB, dispositivos NFC e cartões inteligentes. Para autenticar, basta conectá-lo (para as chaves USB), bata-o (para dispositivos NFC) ou passe-o (para cartões inteligentes).

Os prós

Uma chave U2F é um fator físico verdadeiro. Ao contrário dos códigos SMS, eles não podem ser interceptados ou redirecionados. E, ao contrário da maioria dos métodos de dois fatores, as chaves U2F são à prova de phishing, porque são registradas apenas para funcionar com sites registrados por você. É um dos métodos 2FA mais seguros atualmente disponíveis.

Os contras

Como o U2F é uma tecnologia relativamente nova, ainda não é amplamente suportado. Por exemplo, até o momento, as teclas NFC funcionam apenas com dispositivos móveis Android, enquanto as chaves USB funcionam principalmente com o navegador Chrome (o Firefox está trabalhando nisso). As chaves U2F também custam dinheiro, geralmente entre US $ 10 e US $ 20, mas podem ser mais altas, dependendo da robustez desejada.

Método 5: rosto, voz, impressão digital

O que é isso?

O reconhecimento facial, o reconhecimento de voz e as impressões digitais se encaixam na categoria de biometria. Os sistemas usam autenticação biométrica quando é imperativo que você realmente seja quem você diz ser, muitas vezes em áreas que exigem autorização de segurança (por exemplo, o governo).

Os prós

A biometria é extremamente difícil de hackear. Até mesmo uma impressão digital, que é provavelmente a mais fácil de copiar, requer algum tipo de interação física. O reconhecimento de voz precisaria de algum tipo de declaração em sua voz, e o reconhecimento facial precisaria de algo tão drástico quanto uma cirurgia plástica. Não é inquebrável, mas muito perto.

Os contras

A maior desvantagem e a razão pela qual a biometria raramente é usada como um método de dois fatores é que uma biometria comprometida fica comprometida por toda a vida . Além disso, até que ponto você se sentiria à vontade para desistir do rosto, da voz ou das impressões digitais? Você confiaria neles para se manterem seguros? A maioria não iria.

Qual método de autenticação de dois fatores é o melhor?

Bem, depende do que você mais valoriza:

- Para o equilíbrio, as senhas únicas com base no tempo são as melhores. Você só precisa ter cuidado ao manter os códigos de backup caso perca ou quebre o dispositivo.

- Por questões de privacidade, as chaves U2F são as melhores. Eles não podem ser usados para rastrear você e você não precisa abrir mão de nenhuma informação pessoal para usá-los. Mas eles custam dinheiro.

- Por conveniência, as mensagens SMS são as melhores. Sim, eles podem ser interceptados ou redirecionados, e sim, eles falham com má recepção, mas são rápidos, fáceis e seguros o suficiente.

Se tiver a escolha, nunca confie em questões de segurança como um método de dois fatores. Se você não tiver outra opção, prefira usá-la como uma segunda senha. Nunca responda a pergunta diretamente, especialmente se a resposta não for algo que só você conhece .

Pense que a autenticação de dois fatores é um inconveniente? Aqui estão algumas maneiras de tornar a autenticação de dois fatores menos irritante.

Quais métodos de autenticação de dois fatores você usa mais? Você vai mudar seus hábitos depois de ler isso? Deixe-nos saber nos comentários abaixo!