Conheça Kyle e Stan. Não, eu não estou falando sobre a dupla de boca suja de South Park, mas sim a mais recente rede Malvertising do inferno. É genial. Isso é pernicioso. E isso ameaça os usuários de Mac e Windows.

Malvertising é uma maleta de 'malware' e 'publicidade'. A maneira como isso funciona é simples. Em primeiro lugar, os canais legítimos de publicidade on-line são usados para forçar os navegadores a baixar softwares maliciosos. As vítimas não precisam nem estar em um site suspeito. Esses anúncios maliciosos foram até mesmo veiculados em sites tão inofensivos como Amazon.com, Apple.com e ads.yahoo.com.

Kyle e Stan aproveitam a engenharia social para bombear seu computador com malwares indesejáveis e desagradáveis. Curioso para saber como você pode revidar? Leia.

Como o ataque funciona

O ataque depende de várias coisas. A primeira é de alguma forma convencer uma rede de publicidade tradicional (e legítima) - como a DoubleClick, do Google - a veicular um anúncio com código malicioso. Embora não seja detectado pela rede de anunciantes, esse anúncio é enviado em cascata para outros sites legítimos, que são executados no navegador e redirecionam os usuários para sites que veiculam software mal-intencionado.

O malware também determina quais sistemas operacionais e navegadores estão sendo usados, examinando a cadeia user-agent, que contém várias informações sobre a configuração do computador. Isso contém tudo, desde a resolução da tela até os plug-ins em execução no navegador.

Depois que o malware determinar o sistema operacional do usuário, ele decide onde redirecionar o navegador. Os usuários de Mac são enviados a sites que oferecem malware específico do OS X e são empacotados como um DMG, enquanto os usuários do Windows são enviados para sites que oferecem malware do Windows como arquivos executáveis.

Seu navegador irá baixar automaticamente o malware. Isso é considerado um pacote de software legítimo - geralmente um reprodutor de mídia - além de vários pacotes de malware e um arquivo de configuração específico do usuário.

Como o post no blog da Cisco que identificou inicialmente o malware comentou, a coisa interessante sobre 'Kyle e Stan' é que ele também ataca os usuários de Mac. São usuários que tradicionalmente não tiveram que lidar com os riscos de segurança inerentes ao Microsoft Windows e, como resultado, podem estar mais vulneráveis ao aspecto social do ataque.

O malware servido por Kyle e Stan é fundamentalmente diferente na forma como eles operam e como são removidos para cada plataforma segmentada. Curioso? Leia.

O malware do Windows

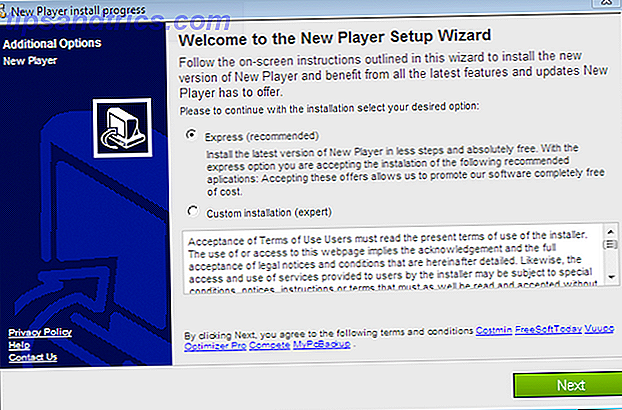

O malware do Windows é um aplicativo do Windows de 32 bits escrito em C ++. Após a execução, ele instala vários tipos de malware, bem como o NewPlayer. Isso vem disfarçado de player de mídia, que é a faceta legítima que disfarça outras atividades menos legítimas. Ou seja, ele intercepta o Internet Explorer, o Google Chrome e o Firefox e exibe anúncios e pop-ups indesejados, além de sequestrar o tráfego de pesquisa.

O malware do Windows servido por Kyle e Stan ofusca sua atividade com algo chamado Dynamic Forking. Isso funciona seqüestrando processos legítimos e os substitui por outras atividades. Isso permite que o malware contorne os recursos de segurança do Windows e permite instalar novos softwares maliciosos sem levantar suspeitas. Uma explicação mais detalhada de como isso funciona pode ser encontrada na postagem do blog da Cisco.

O Dynamic Forking é incrivelmente desafiador para mitigar. Também mostra o nível extremo de sofisticação desse malware específico. Mas e quanto a removê-lo? Bem, livrar-se do NewPlayer é um processo bem documentado e bem entendido. No entanto, como mencionado anteriormente, isso instala (e pode instalar) outros pacotes arbitrários. Como resultado, você é aconselhado a ter uma instalação antivírus atualizada e atual. Isso está documentado no nosso Guia de remoção de malware.

O Malware Mac

Mas e o malware Mac? Quando um Mac visita um site que está exibindo um anúncio de Kyle e Stan, um DMG é baixado automaticamente. Dentro está uma cópia do MPlayerX, um media player legítimo que foi revisado no ano passado pelo meu colega Dave LeClair.

Isso vem junto com dois malwares menos legítimos. Ambos são seqüestradores de navegador: Conduit e VSearch. O conduit tem um verniz de legitimidade - é criado por uma empresa real com funcionários, escritórios e endereços de correspondência - e o usuário tem a opção de desativar a instalação desse particular seqüestrador de navegador. Não existe essa opção para VSearch, no entanto.

O comportamento do VSearch é consistente com a maioria dos seqüestradores de navegador. O tráfego de busca é redirecionado através de seus próprios portais que têm seus próprios anúncios espalhados, e anúncios pop-up são lançados periodicamente. É irritante e intrusivo. E mais importante, é uma ameaça à sua privacidade. O VSearch também inicia no tempo de execução, pois um ativador é adicionado ao launchctl depois de instalado.

Removê-lo é relativamente fácil embora. Basta soltar os seguintes itens no lixo:

/ Biblioteca / Suporte a aplicativos / VSearch /Library/LaunchAgents/com.vsearch.agent.plist /Library/LaunchDaemons/com.vsearch.daemon.plist /Library/LaunchDaemons/com.vsearch.helper.plist / Library / LaunchDaemons / Jack. plist / Library / PrivilegedHelperTools / Jack /System/Library/Frameworks/VSearch.framework

O que você pode fazer?

Derrotar Kyle e Stan é fácil. Você só precisa ser incrivelmente vigilante. Seu computador fez o download automático de um executável que você não esperava? Parece suspeito? Você foi redirecionado para a página de download de um software que não conhece? Essas são todas as razões para se preocupar.

Eu também encorajo você a ter um antivírus moderno e atualizado em execução no seu sistema. Isso também vale para usuários de Mac. Eu gosto muito do antivírus Sophos OS X.

Você foi atingido por Kyle e Stan? Deixe-me saber sobre isso. A caixa de comentários está abaixo.

Crédito de imagem: Cisco