Na semana passada, analisamos algumas das principais ameaças de engenharia social O que é engenharia social? [MakeUseOf explica] O que é engenharia social? [MakeUseOf Explains] Você pode instalar o firewall mais forte e caro do mercado. Você pode instruir os funcionários sobre os procedimentos básicos de segurança e a importância de escolher senhas fortes. Você pode até mesmo bloquear a sala do servidor - mas como ... Leia mais que você, sua empresa ou seus funcionários devem estar atentos. Em suma, a engenharia social é semelhante a um truque de confiança pelo qual um invasor obtém acesso, informações ou dinheiro ao ganhar a confiança da vítima.

Na semana passada, analisamos algumas das principais ameaças de engenharia social O que é engenharia social? [MakeUseOf explica] O que é engenharia social? [MakeUseOf Explains] Você pode instalar o firewall mais forte e caro do mercado. Você pode instruir os funcionários sobre os procedimentos básicos de segurança e a importância de escolher senhas fortes. Você pode até mesmo bloquear a sala do servidor - mas como ... Leia mais que você, sua empresa ou seus funcionários devem estar atentos. Em suma, a engenharia social é semelhante a um truque de confiança pelo qual um invasor obtém acesso, informações ou dinheiro ao ganhar a confiança da vítima.

Essas técnicas podem variar de golpes de phishing via email para elaborar truques de telefone e ataques de pretexto invasivos. Embora não haja uma maneira definitiva de parar os engenheiros sociais, há algumas coisas a serem lembradas para evitar que esse tipo de ataque se torne sério demais. Como sempre, sua melhor defesa é conhecimento e vigilância constante.

Protegendo Contra Ataques Físicos

Muitas empresas educam sua equipe de segurança de rede sobre os perigos do ataque físico. Um método conhecido como “tailgating” é usado em muitos ataques físicos para obter acesso a áreas restritas sem autorização. Este ataque ataca a cortesia humana básica - mantendo uma porta para alguém - mas, uma vez que o invasor tenha acesso físico, a violação de segurança se torna muito séria.

Embora isso não se aplique em um cenário doméstico (é improvável que você abra sua porta para um estranho agora, vai?), Há algumas coisas que você pode fazer para reduzir as chances de ser vítima de uma engenharia social. ataque que depende de materiais físicos ou de um local.

Pretexting é uma técnica usada por atacantes que primeiro encontram informações sobre sua vítima (por exemplo, de uma fatura ou extrato de cartão de crédito) que podem usar contra a vítima, convencendo-os de que têm senso de autoridade. A proteção mais básica contra esse tipo de ataque (às vezes chamada de “dumpster diving”) é destruir qualquer material que contenha informações pessoais importantes.

Isso também vale para dados digitais, então discos rígidos antigos devem ser adequadamente destruídos (fisicamente) e mídias ópticas também podem ser trituradas. Algumas empresas chegam a aceitar isso de tal forma que bloqueiam o lixo e monitoram a segurança. Considere a papelada não desfeita que você joga fora - calendários, recibos, faturas e até mesmo memorandos pessoais - e então considere se esta informação poderia ser usada contra você.

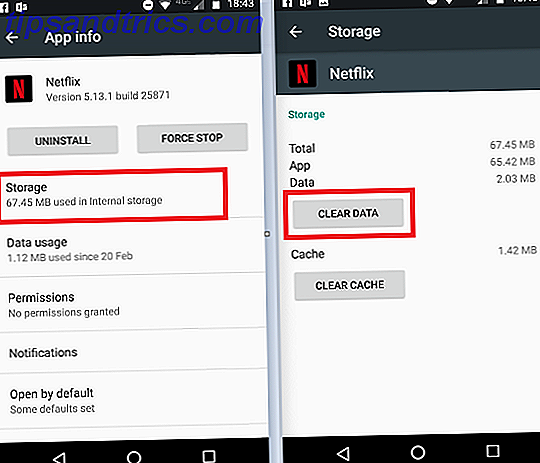

O pensamento de um roubo não é particularmente agradável, mas se o seu laptop foi roubado, rastrear e recuperar o seu laptop roubado com a presa rastrear e recuperar o seu laptop roubado com presa Leia mais amanhã seria adequadamente bloqueado? Laptops, smartphones e outros dispositivos que acessam suas informações pessoais, e-mail e contas de redes sociais devem sempre ser protegidos com senhas seguras Como criar uma senha forte que você não vai esquecer Como criar uma senha forte que você não vai esquecer Você sabe como criar e lembrar uma boa senha? Aqui estão algumas dicas e truques para manter senhas fortes e separadas para todas as suas contas online. Leia mais e códigos. Se você é realmente paranóico sobre roubo você pode até querer criptografar os dados em seu disco rígido usando algo como TrueCrypt Como fazer pastas criptografadas Outros não podem ver com Truecrypt 7 Como fazer pastas criptografadas Outros não podem ver com Truecrypt 7 Leia mais ou BitLocker.

Lembre-se: qualquer informação que um ladrão possa extrair pode ser usada contra você em ataques futuros, meses ou anos após o incidente.

A isca - deixar um dispositivo malicioso como o stick USB comprometido, onde pode ser facilmente encontrado - é facilmente evitada, não permitindo que suas curiosidades tirem o melhor de você. Se você encontrar um pendrive na sua varanda, trate-o com a máxima suspeita. Sticks USB podem ser usados para instalar keyloggers, trojans e outros softwares indesejáveis para extrair informações e apresentar uma ameaça muito real.

Prevenção de ataques psicológicos

Quase todos os ataques de engenharia social são psicológicos por sua própria definição, mas ao contrário do pretexto que requer conhecimento prévio, alguns ataques são puramente psicológicos. Proteger contra esse tipo de ataque é atualmente uma grande prioridade para muitas empresas, e isso envolve educação, vigilância e, muitas vezes, pensar como um invasor.

As empresas estão agora começando a educar a equipe em todos os níveis, já que a maioria dos ataques começa com o guarda de segurança no portão ou a recepcionista na recepção. Isso geralmente envolve instruir os funcionários a tomarem cuidado com solicitações suspeitas, indivíduos agressivos ou qualquer coisa que simplesmente não faça sentido. Essa vigilância é facilmente transferível para sua vida diária, mas depende da sua capacidade de identificar solicitações de informações confidenciais.

Enquanto os ataques online via e-mail e mensagens instantâneas são cada vez mais frequentes, os ataques de engenharia social via telefone (e VoIP, o que dificulta o rastreamento da origem) ainda são uma ameaça real. A maneira mais simples de evitar um ataque é encerrar a ligação no segundo em que você suspeitar de alguma coisa.

É possível que seu banco ligue para você, mas é raro que ele peça sua senha ou outras informações diretamente. Se tal chamada ocorrer, solicite o número de telefone do banco, verifique e chame novamente. Pode levar mais cinco minutos, mas seus fundos e informações pessoais estarão seguros e o banco entenderá. Da mesma forma, é muito improvável que uma empresa de segurança ligue para avisar você sobre problemas com seu computador. Trate todas as chamadas como uma farsa, desconfie e não comprometa o seu PC. Técnicos de computador de chamadas frias: Não caia em uma fraude como essa [Alerta de golpes!] Técnicos de computador de chamadas frias: Não caia em uma fraude como essa [ Scam Alert!] Você provavelmente já ouviu o termo "não engane um scammer", mas eu sempre gostei de "não enganar um escritor de tecnologia" eu mesmo. Não estou dizendo que somos infalíveis, mas se o seu esquema envolve a Internet, um Windows ... Leia mais ou compre o que eles estão vendendo!

A educação é a melhor defesa, portanto, manter-se atualizado com as técnicas de segurança e as novidades ajudará a identificar um possível ataque. Recursos como Social-Engineer.org tentam educar as pessoas sobre as técnicas usadas pelos engenheiros sociais, e há muita informação disponível.

Algumas coisas para lembrar

A confiança é a principal tática de um engenheiro social e será usada para obter acesso a locais físicos, informações confidenciais e, em maior escala, dados confidenciais da empresa. Um sistema é tão forte quanto sua defesa mais fraca, e no caso da engenharia social isso significa indivíduos que não estão cientes das ameaças e técnicas usadas.

Conclusão

Para citar Kevin Mitnick, que conseguiu perambular pela maior conferência de segurança do mundo, unbadged and unchecked (RSA 2001): “Você poderia gastar uma fortuna comprando tecnologia e serviços de todos os expositores, palestrantes e patrocinadores da RSA Conference e da sua rede. infra-estrutura ainda pode permanecer vulnerável à manipulação antiquada ”. Isso é verdade para as fechaduras em suas portas e o alarme em sua casa, então fique de olho nas táticas de engenharia social no trabalho e em casa.

Você já experimentou algum desses ataques? Você trabalha para uma empresa que recentemente começou a educar os funcionários sobre os perigos? Deixe-nos saber o que você pensa, nos comentários abaixo.

Créditos da Imagem: Lobo em Roupas de Ovelha (Shutterstock) Triturador de Papel (Chris Scheufele), Disco Rígido (jon_a_ross), Telefone na Mesa (Radio.Guy), Recepção da Mozilla (Niall Kennedy),