Oh céus. A Dell está com um pouco de água quente. O terceiro maior fabricante de computadores do mundo foi pego enviando certificados de root não autorizados em todos os seus computadores e, no processo, apresentando um enorme risco de segurança para todos os seus clientes.

Se isso soa estranhamente familiar, é porque é. No ano passado, Lenovo foi pego fazendo praticamente a mesma coisa com seu malware SuperFish Lenovo Laptop Proprietários Cuidado: Seu dispositivo pode ter Malware Preinstalled Lenovo Laptop Beware: Seu dispositivo pode ter pré-instalado Malware fabricante de computadores chinês Lenovo admitiu que laptops enviados para lojas e consumidores no final de 2014 tinha malware pré-instalado. Leia mais, em um movimento que causou a fúria do consumidor, e resultou na censura do fabricante chinês pelo Departamento de Segurança Interna dos EUA.

Então oque está acontecendo? E você deveria estar preocupado?

Conheça eDellRoot

Independentemente de quem fabricou seu computador, ele veio acompanhado de uma coleção de certificados seguros e confiáveis. O que é um certificado de segurança de site e por que você deve se importar? O que é um certificado de segurança do site e por que você deve se importar? Leia mais para alguns servidores confiáveis operados por empresas como Verisign e Thawte. Pense neles como sendo senhas ou assinaturas.

Esses certificados são essenciais para que a criptografia funcione. Eles permitem que você tenha acesso seguro a páginas da Web criptografadas, faça o download de atualizações do sistema e verifique os certificados de outras páginas da Web. Como resultado, é importante que esses certificados sejam manipulados corretamente.

Na madrugada de segunda-feira, um usuário do Reddit com o nome de RotorCowboy (nome real Kevin Hicks) enviou uma mensagem de texto para o subreddit Technology, alertando sobre uma Autoridade de Certificação (CA) raiz auto-assinada que ele encontrou instalada em seu Dell novíssimo. Laptop XPS, chamado eDellRoot.

O certificado foi enviado com uma chave privada, marcada como "não exportável". Mas usando uma ferramenta produzida pelo NCC Group chamada Jailbreak, ele conseguiu extraí-la. Após algumas investigações, Hicks descobriu que o eDellRoot estava sendo distribuído em todos os novos laptops da Dell com o mesmo certificado e chave privada.

Isso apresenta um risco de segurança significativo para os usuários. Mas por que?

Os riscos postados por eDellRoot

Há uma razão pela qual os sites de comércio eletrônico, os aplicativos de banco on-line e as redes sociais criptografam o tráfego O que é HTTPS e como ativar conexões seguras por padrão O que é HTTPS e como ativar conexões seguras por padrão As preocupações de segurança estão se espalhando por toda parte atingiram a vanguarda da mente de quase todos. Termos como antivírus ou firewall não são mais um vocabulário estranho e não são apenas entendidos, mas também usados por ... Leia Mais. Sem isso, qualquer pessoa poderia interceptar as mensagens enviadas de seus servidores para seus usuários e, por sua vez, obter acesso a suas informações particulares e até mesmo credenciais de login.

Se você puder pré-carregar um certificado falso ou duplicado, será possível interceptar todas as comunicações seguras enviadas por esse usuário, sendo que o usuário não é o mais sábio. Esse tipo de ataque é chamado de ataque de "homem no meio". O que é um ataque de homem no meio? Jargão de Segurança Explicado O Que É um Ataque Man-in-the-Middle? Jargão de Segurança Explicado Se você já ouviu falar de ataques "man-in-the-middle", mas não tem certeza do que isso significa, este é o artigo para você. Consulte Mais informação .

Se alguém copiasse o certificado raiz do laptop Dell e fingisse ser o site do HSBC Bank, o usuário ainda veria o cadeado verde na barra de endereço e poderia interagir com o site como normalmente faria. Não haveria tela vermelha. Nenhum aviso.

Mas aqui é onde fica realmente interessante. A Dell enviou o mesmo certificado e chave para todos os laptops da Dell. Se você comprou um laptop Dell no último ano, as chances são altas e você corre risco.

Outro efeito colateral terrível disso é que isso também significa que um invasor poderia assinar um malware com um certificado raiz legítimo, o que o faria parecer um pouco mais legítimo e até ofuscar as origens do software.

É uma coisa desagradável. Neste ponto, você pode ser perdoado por coçar a cabeça e se perguntar por que a Dell escolheria fazer uma coisa dessas, especialmente depois das consequências do SuperFish.

O que diabos a Dell estava pensando?

Todos sabemos por que a Lenovo queria enviar sua própria autoridade de certificação raiz com seus computadores. Permitiu que eles injetassem anúncios em cada página da Web . Mesmo os criptografados.

Computadores - particularmente aqueles no extremo mais barato - são um negócio de baixa margem. Os varejistas não ganham muito dinheiro com eles, e é por isso que você está constantemente recebendo serviços e produtos adicionais sempre que compra uma máquina nova. Mas os fabricantes também não ganham muito dinheiro com eles. Eles tentam compensar isso por instalar rotineiramente montanhas de trialware e crapware Como remover Bloatware e evitá-lo em novos laptops Como remover Bloatware e evitá-lo em novos laptops Cansado de software que você nunca quis consumir recursos do seu laptop? Seu computador não é um espaço de anúncio gratuito. Veja como se livrar do bloatware. Leia mais sobre todas as novas máquinas.

Mas muitos dos computadores que foram identificados como infectados pelo eDellRoot não são máquinas low-end. O Dell XPS mais barato, por exemplo, custa US $ 799.

Ninguém realmente sabe quais foram as motivações da Dell. Não há nada que sugira que eles estavam tentando injetar seus próprios anúncios ou seqüestrar o tráfego da web.

Até agora, tudo indica que houve um lapso significativo de julgamento na Dell. Especialmente porque o eDellRoot CA foi criado seis meses após o fiasco do SuperFish.

Nota: A Dell criou seu certificado #eDellRoot seis meses após o escândalo da Superfish da Lenovo chegar às notícias. Nenhuma lição aprendida.

- Mikko Hypponen (@mikko) 23 de novembro de 2015

Como se livrar de eDellRoot

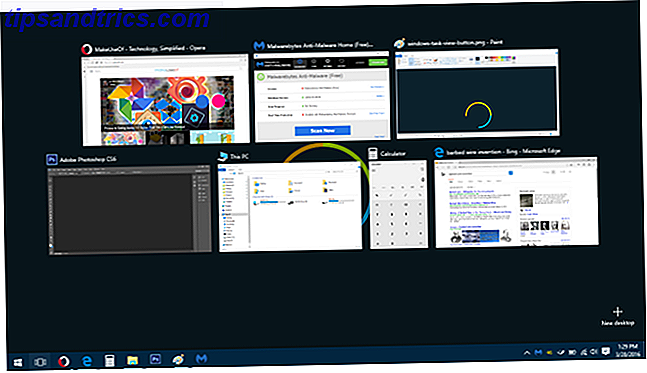

Livrar-se do eDellRoot é simples. Primeiro, abra o menu Iniciar e procure por “ certmgr.msc ”. Esta é a ferramenta padrão do Windows usada para gerenciar, modificar, excluir e solicitar certificados. Para usá-lo, você deve estar logado em uma conta com privilégios de administrador.

Em seguida, clique em Autoridades de certificação raiz confiáveis> Certificados . Isso lista todas as CAs raiz instaladas em sua máquina. Pesquisar por eDellRoot Deveria se parecer com isto.

Dell XPS 15 com o certificado eDellRoot instalado pic.twitter.com/X5UFZKFoU7

- Adam (@_xpn_) 23 de novembro de 2015

Se estiver lá, você tem o certificado desonesto instalado. Para excluí-lo, clique com o botão direito do mouse no certificado e clique em Excluir .

Você também pode descobrir se você é afetado por uma única linha do código Powershell.

Teste sua Dell com #PowerShell: if (ls cert: -re |? {$ _. Thumbprint -eq "98A04E4163357790C4A79E6D713FF0AF51FE6927"}) {"eDellRoot encontrado"}

- Mathias Jessen (@IISResetMe) 23 de novembro de 2015

Um desastre PR de proporções épicas

Dado o tamanho da Dell, o grande número de máquinas afetadas e a propensão das empresas a usarem as máquinas da Dell, garanto que haverá algumas grandes consequências desse episódio. Desculpas serão emitidas de cima para cima, e as pessoas perderão seus empregos. Consumidores experientes em tecnologia pensarão duas vezes em comprar um laptop Dell novamente. Mas e voce?

Você foi afetado? Você comprará um Dell novamente? Conte-me sobre isso nos comentários abaixo.

Créditos das fotos: Teclado Dell (David Precious)