Se você tem o Skype, você vai querer saber sobre o Trojan T9000.

É um malware que registra suas conversas, chamadas de vídeo e mensagens de texto, e é praticamente indetectável para pacotes de segurança. E porque é um Trojan Qual é a diferença entre um worm, um trojan e um vírus? [MakeUseOf explica] Qual é a diferença entre um worm, um trojan e um vírus? [MakeUseOf Explains] Algumas pessoas chamam qualquer tipo de software malicioso de "vírus de computador", mas isso não é exato. Vírus, worms e trojans são tipos diferentes de software malicioso com diferentes comportamentos. Em particular, eles se espalham em muito ... Leia mais, você nem vai saber sobre isso.

Mas na verdade é a versão mais recente de uma ameaça anterior detectada em 2013 e 2014. Então, o que essa atualização significa para você? Como se instala? E o que você pode fazer sobre isso?

O que é o Trojan T9000?

O Trojan T9000 fornece acesso backdoor às suas informações privadas, capturando automaticamente mensagens criptografadas, tirando screenshots, gravando arquivos de áudio e documentos enviados via Skype.

O mais preocupante é que seu código simples é inteligente o suficiente para reconhecer e evitar 24 conjuntos de segurança diferentes. 4 Coisas a considerar ao comprar um pacote de segurança 4 Coisas a considerar ao comprar um pacote de segurança McAfee, Kaspersky, Avast, Norton, Panda - todos os grandes nomes em segurança online. Mas como você decide qual escolher? Aqui estão algumas perguntas que você precisa se perguntar ao adquirir um software antivírus. Leia mais que pode estar sendo executado em seu sistema em sua própria instalação. Isto inclui grandes nomes como o BitDefender Bitdefender Total Security 2016 Giveaway; Parrot Bebop Quadcopter com SkyControl Bundle! Oferta de Bitdefender Total Security 2016; Parrot Bebop Quadcopter com SkyControl Bundle! Com o Bitdefender Total Security 2016 agora disponível, vamos dar uma olhada em como ele melhora o lançamento anterior, se ele merece sua posição no topo das suítes de segurança on-line para ... Leia Mais, Kaspersky, McAfee, Panda, TrendMicro, Norton e AVG.

Pior ainda, você é quem aceitou o Trojan. O problema é que muitos de nós clicaram em um download sem saber exatamente o que é, especialmente em computadores de trabalho, quando você pensa que é algo especificamente relacionado a um trabalho. De fato, esse é exatamente o vetor do ator usado até agora. A Palo Alto Networks, que identificou o malware, diz:

“Observamos o T9000 usado em vários ataques direcionados contra organizações sediadas nos Estados Unidos. No entanto, a funcionalidade do malware indica que a ferramenta deve ser usada contra uma ampla gama de usuários ”.

O T9000 aparentemente foi distribuído por meio de um e-mail de campanha de spear phishing para empresas nos EUA. Esses e-mails normalmente se mascaram como um indivíduo ou empresa que você conhece, encorajando você a baixar um anexo, o que na verdade é perigoso Como identificar um anexo de e-mail perigoso Como identificar um anexo de e-mail perigoso Os e-mails podem ser perigosos. A leitura do conteúdo de um email deve ser segura se você tiver os patches de segurança mais recentes, mas os anexos de email podem ser prejudiciais. Procure os sinais de aviso comuns. Leia mais e utiliza vulnerabilidades.

Esse malware, no entanto, tem um processo de multiinstalação que verifica se ele está sendo verificado por produtos de segurança. 7 Suítes de segurança on-line que você pode experimentar gratuitamente hoje 7 Suítes de segurança on-line que você pode experimentar gratuitamente hoje você decide qual é o melhor? Aqui nós olhamos para sete dos melhores conjuntos de segurança online que você pode experimentar de graça… Leia mais em cada estágio e então se personaliza para evitar essa detecção. Seus criadores realmente ficaram acima e além para evitar serem descobertos. (Essa é uma versão mais avançada do T5000, que revelou ter como alvo a indústria automotiva, os ativistas de direitos e os governos da região Ásia-Pacífico em 2013 e 2014.)

Em seguida, o Trojan fica silenciosamente em seu PC e coleta informações importantes, enviando-as automaticamente para os servidores centrais dos hackers.

Por que está fazendo isso? Inteligência!

Josh Grunzweig e Jen Miller-Osborn, pesquisadores da Palo Alto Networks que identificaram o Trojan, dizem que descobriram um diretório chamado "Intel" no sistema de uma vítima T9000. E esse é todo o seu propósito: coletar uma série de detalhes pessoais de uma vítima.

O objetivo de todos os hackers é o mesmo: alavancar para obter ganhos financeiros. Isso não é diferente.

O T9000 tem como objetivo capturar dados monetários, conhecimento comercial, propriedade intelectual e informações pessoais, incluindo nomes de usuários e senhas.

Você não pode subestimar a importância dos seus dados pessoais: mesmo que Informações Pessoais Identificáveis (PII), como nome, endereço, número de celular e data de nascimento, possam ser vendidas na Dark Web. Veja o quanto a sua identidade pode valer a pena Web escuro é quanto sua identidade pode valer na Dark Web É desconfortável pensar em si mesmo como uma mercadoria, mas todos os seus dados pessoais, de nome e endereço a detalhes de contas bancárias, valem algo para criminosos on-line. Quanto você vale? Leia mais para quantias surpreendentemente pequenas, imagine se um hacker acertar o jackpot e ganhar todo um estoque de informações pessoais!

Se o T9000 foi usado para explorar as instituições médicas 5 razões pelas quais o roubo de identidade médica está aumentando 5 razões pelas quais os roubadores querem seus dados pessoais e informações bancárias - mas você sabia que seus registros médicos também são de interesse para eles? Descubra o que você pode fazer sobre isso. Leia mais, isso seria particularmente preocupante.

Embora só tenha sido exposto como empresas de segmentação, o cavalo de Tróia pode ser utilizado em outro lugar para um efeito semelhante - ou seja, PCs domésticos. Pelo que sabemos, já é assim que está sendo usado. Ele certamente ainda adquirirá dados privados, mas um aviso adicional deve ser feito a qualquer pessoa que use o Skype para bate-papos NSFW.

Nós vimos como a chamada "Celebgate" arruinou reputações Como uma violação de dados "menor" fez manchete Notícias e reputação arruinada Como uma violação de dados "menor" fez manchete Notícias e Reputações arruinadas Leia mais e causou grandes repercussões na Internet, mas você não precisa estar no olho do público para ser vulnerável. O Snappening, em que as imagens de um suposto 20.000 usuários Snapchat vazaram O Snappening: Centenas de milhares de Snapchats podem ter vazado O Snappening: Centenas de milhares de Snapchats podem ter vazado Leia mais online, é um excelente exemplo disso.

A prática repugnante apelidada de “sextoração” envolve uma vítima ser chantageada a entregar dinheiro ou material adulto adicional; caso contrário, qualquer conteúdo que um hacker já tenha sobre ele será lançado online.

É uma preocupação cada vez mais difundida, e até evoluiu para assumir maior controle sobre a vítima A estextoração evoluiu e é mais assustadora do que nunca A estextorção evoluiu e é mais assustadora do que nunca A Sextortion é uma técnica de chantagem predominante voltada para jovens e idosos, e agora é ainda mais intimidante graças a redes sociais como o Facebook. O que você pode fazer para se proteger desses cibercriminosos decadentes? Leia mais enganando-os para que baixem malwares que coletem detalhes de familiares e amigos. Isso permite ameaças diretas de vazamento do material para aqueles com quem a vítima pode buscar consolo.

O que você pode fazer sobre isso?

De acordo com a Palo Alto Networks, as suítes de segurança 5 Melhores Free Internet Security Suites para Windows 5 Melhores Free Internet Security Suites para Windows Qual suite de segurança você mais confia? Analisamos cinco das melhores suítes de segurança gratuitas para Windows, todas com recursos de proteção antivírus, anti-malware e em tempo real. Leia mais as verificações do T9000 para incluir os seguintes grandes nomes:

- Sophos

- Comodo

- Norton

- AVG

- McAfee

- Avira

- BitDefender

- Kaspersky

Além disso, também se adapta a essas soluções de segurança menos conhecidas: INCAInternet, DoctorWeb, Baidu, TrustPortAntivirus, GData, VirusChaser, Panda, Trend Micro, Kingsoft, Micropoint, Filseclab, AhnLab, JiangMin, Tencent, Rising e 360.

Se você é um usuário comum, provavelmente tem um deles em execução. Mas não entre em pânico.

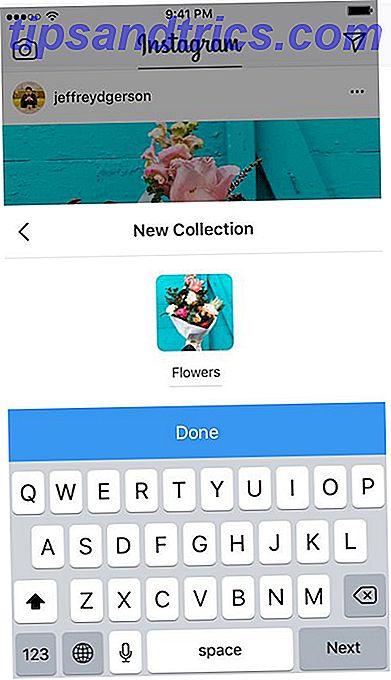

Aqui está a coisa mais importante: cuidado com qualquer arquivo Rich Text Format (RTF) na sua caixa de entrada de email. Aqueles usados para entregar o Trojan T9000 aproveitam as vulnerabilidades CVE-2012-1856 e CVE-2015-1641 no software Microsoft Office. Enquanto isso, mantenha os olhos abertos para qualquer solicitação do Windows sobre "explorer.exe". Você deve ser alertado disso quando abrir o Skype com uma mensagem simples solicitando sua permissão.

Não abra. Negar acesso.

Caso contrário, você deve sempre respeitar boas práticas de download, seja no trabalho ou em casa. Aprenda como identificar um email questionável Como identificar um anexo de email perigoso Como identificar um anexo de email perigoso Os emails podem ser perigosos. A leitura do conteúdo de um email deve ser segura se você tiver os patches de segurança mais recentes, mas os anexos de email podem ser prejudiciais. Procure os sinais de aviso comuns. Leia mais e aplique essas lições, não importa com quem você seja contatado. E certifique-se de usar o Skype da maneira mais segura e privada Use estas Configurações de privacidade do Skype para proteger sua conta Use estas configurações de privacidade do Skype para proteger sua conta Sua conta do Skype é segura? Você tem as melhores configurações de privacidade configuradas em seu aplicativo Skype para desktop ou móvel? Analisamos como proteger sua conta ao usar o popular serviço de VOIP. Leia mais possível.

Como as empresas estão, no momento, em grande parte sob ataque, as empresas precisam educar seus funcionários nas mais recentes medidas de segurança. Se você for um empregador, informe os funcionários sobre essa vulnerabilidade.

O que mais pode ser feito?

Tenha cuidado com as informações que você está compartilhando no Skype. Se forem informações confidenciais, talvez o serviço de mensagens não seja o melhor lugar para trocar esse tipo de dados. Lembre-se de que aqueles que infectam PCs com malware também esperam colher propriedade intelectual e segredos comerciais.

O Skype garantiu à imprensa que está investigando o cavalo de Tróia T9000 e suas implicações.

Mas que medidas você está tomando? Quais dicas as empresas devem dar aos seus funcionários? Deixe-nos saber seus pensamentos abaixo.

Créditos da Imagem: cena da guerra do trojan por Xuan Che; Bloqueio do sistema por Yuri Samoilov; e nova webcam por Hannaford.