Sextortion é uma técnica de chantagem predominante e abominável - e agora é ainda mais intimidante.

É uma prática simples e cada vez mais difundida à medida que nossa obsessão em nos documentarmos se desenvolve. Nós gravamos nossas vidas através das mídias sociais, e a comunicação é tão fácil. Podemos compartilhar muito com amigos e familiares.

Os cibercriminosos estão aproveitando isso. E isso só está piorando.

O que é a Sextortion?

Sextortion é uma forma realmente repugnante de chantagem na qual os atacantes usam imagens e vídeos sexualmente explícitos roubados de suas vítimas para enganá-los por dinheiro ou material NSFW adicional. Se as vítimas não se curvarem às suas exigências, quaisquer imagens ou filmagens que os criminosos possuírem serão divulgadas online. Os ataques estão ficando mais elaborados e as ameaças também. Pode afetar qualquer idade, mas as crianças são freqüentemente as vítimas pretendidas.

O método tradicional de sextorção é simples: os golpistas criam falsas contas de redes sociais e envolvem estranhos em conversas. Estes progridem para chats de vídeo (Skype em muitos casos) e os atacantes convencem suas vítimas a se engajar em cibersexo - que é então gravado e usado contra eles.

Como isso mudou?

Muito disso permanece o mesmo, é claro, mas além de atrair suas vítimas para conversas de vídeo, os criminosos os convencem a baixar uma suposta correção para um problema de áudio, que é, na verdade, um malware. O Android é um alvo em particular, mas os iPhones desbloqueados também são vulneráveis Segurança do smartphone: iPhones Get Malware? Segurança do smartphone: iPhones podem obter malware? O malware que afeta "milhares" de iPhones pode roubar as credenciais da App Store, mas a maioria dos usuários do iOS é perfeitamente segura - então, qual é o problema com o software invasor e com o iOS? Consulte Mais informação . Em seguida, o aplicativo ou arquivo envia mais dados pessoais ao scammer, que lista os nomes, números de telefone e endereços de e-mail de familiares e amigos, para ameaçar diretamente seus relacionamentos íntimos. Nada é privado dos cibercriminosos.

Muito disso permanece o mesmo, é claro, mas além de atrair suas vítimas para conversas de vídeo, os criminosos os convencem a baixar uma suposta correção para um problema de áudio, que é, na verdade, um malware. O Android é um alvo em particular, mas os iPhones desbloqueados também são vulneráveis Segurança do smartphone: iPhones Get Malware? Segurança do smartphone: iPhones podem obter malware? O malware que afeta "milhares" de iPhones pode roubar as credenciais da App Store, mas a maioria dos usuários do iOS é perfeitamente segura - então, qual é o problema com o software invasor e com o iOS? Consulte Mais informação . Em seguida, o aplicativo ou arquivo envia mais dados pessoais ao scammer, que lista os nomes, números de telefone e endereços de e-mail de familiares e amigos, para ameaçar diretamente seus relacionamentos íntimos. Nada é privado dos cibercriminosos.

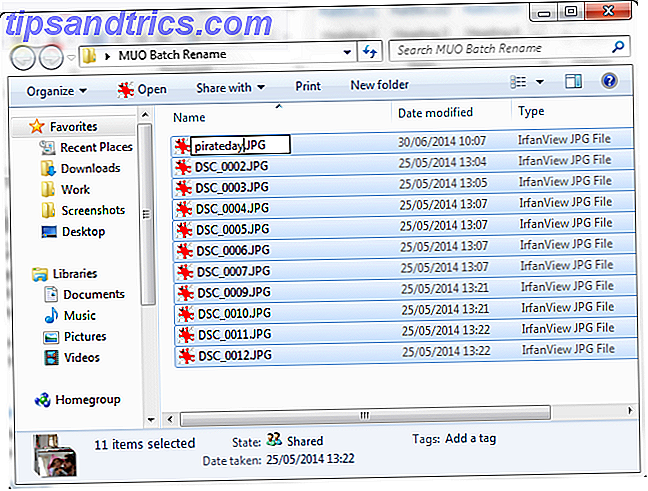

Normalmente, ícones maliciosos de aplicativos imitam imagens familiares como Siri, QR Codes e álbuns de fotos.

Existem vários exemplos de malwares básicos exibidos em golpes de sextituição. O mais preocupante, no entanto, é o malware que intercepta chamadas SMS e telefone, envia suas próprias mensagens e impede que textos e chamadas sejam registrados pela vítima até que paguem as exigências do chantagista. Muito disso é tratado através do protocolo SMTP (Simple Mail Transfer Protocol). Como funciona um servidor de email? [Tecnologia Explained] Como funciona um servidor de e-mail? [Technology Explained] Por trás de cada e-mail existe um mecanismo poderoso chamado servidor de e-mail, que envia os e-mails pela Internet. Consulte Mais informação .

Esta evolução da sextorção é uma mudança da chantagem das vítimas sobre o material explícito para um domínio mais completo sobre os dados pessoais e contatos.

Casos famosos

É especialmente um problema no Extremo Oriente: de acordo com TrendMicro, uma gangue japonesa de sextortion roubou pelo menos 3, 5 milhões de ienes (29.204, 88 dólares) de 22 vítimas entre dezembro de 2013 e janeiro de 2014. Da mesma forma, nas Filipinas, a polícia prendeu mais de 60 pessoas acusadas de sextortion, um grupo cujas demandas variaram entre US $ 500 e US $ 15.000. Descrito como "apenas a ponta do iceberg", mais de 260 provas, notadamente PCs, laptops e smartphones, foram apreendidas em Manila.

Mas a Bloomberg informa que o sextrato está em ascensão internacionalmente. O FBI emitiu avisos semelhantes. Nós só temos que olhar para controvérsias recentes para ver até que ponto nossa privacidade está sendo ameaçada, por golpistas, por chantagistas, até mesmo por governos. Como a Carta "Snoopers" da Grã-Bretanha pode afetá-lo como a Carta Britânica "Snoopers" pode lhe afetar O primeiro-ministro David Cameron pretende ressuscitar o "Snooper's Charter", um conjunto de novas medidas que violam a privacidade para permitir o monitoramento aprimorado das comunicações pelos serviços de segurança. Pode ser parado? Consulte Mais informação . O Snappening, em que um suposto 200.000 contas Snapchat vazaram O Snappening: Centenas de Milhares de Snapchats podem ter vazado O Snappening: Centenas de milhares de Snapchats podem ter vazado Leia mais no infamous message board 4Chan, mostra a intenção dos hackers de segmentar mídia social. Enquanto isso, no ano passado, fotos nuas de celebridades como Jennifer Lawrence, Kate Upton e Vanessa Hudgens também foram postadas no 4Chan.

Embora estes não sejam exemplos de chantagem, eles ilustram a persistência dos hackers. A ameaça de liberar imagens de topless de Emma Watson (que tinha sido particularmente vocal sobre o chamado Celebgate Como uma violação de dados "menor" fez manchetes e reputação arruinada como uma violação de dados "menor" fez manchete e reputação arruinada Leia mais) acabou sendo um golpe publicitário mal concebido pela Rantic Marketing. Não obstante, é um exemplo assustador de como as coisas podem se tornar maliciosas contra os inocentes. A pressão fez até mesmo ex-estrela de Neighbours, Caitlin Stasey postar suas próprias fotos nuas on-line. “Agora não tenho nada com que me preocupar”, ela disse, “porque tudo o que sou está em toda parte”.

Sextortion em si já reivindicou muitas vítimas. Além de reveses financeiros, a vida das vítimas foi fortemente afetada. Os seguintes casos são particularmente perturbadores.

Assim como os planos eficientes das organizações do Oriente (cujas vítimas variam muito em idade), o sexo pode ocorrer entre os estudantes. GQ relata que um estudante do ensino médio em Wisconsin fingiu ser uma estudante online e convenceu um grupo de pelo menos 31 pessoas a enviar-lhe imagens explícitas, que ele usou como material de chantagem.

Cassidy Wolf, Miss Teen California 2013, também recebeu um email contendo duas fotos nuas dela em seu quarto, sua webcam tendo sido hackeada. Ela foi instruída a "fazer o que eu digo a você para fazer por 5 minutos" em um bate-papo por vídeo, ou "Seu sonho de ser um modelo será transformado em uma estrela pornô". Quando ela não respondeu, essas fotos foram colocadas em mídia social, com um até mesmo exibido como seu avatar no Twitter.

Um dos casos mais chocantes resultou no aparente suicídio de uma mulher de 24 anos que deixou um filho de 4 anos de idade. Ela recebeu um email ameaçando a liberação de fotos nuas encontradas em um laptop roubado de seu apartamento. Mesmo que as prisões foram feitas, deixou-a profundamente traumatizada. A promotora do Departamento de Justiça, Mona Sedky, disse que “não era diferente de alguém estar com uma arma e tentar fazê-la tirar a roupa”.

O que você pode fazer para combater a Sextortion?

Em julho de 2012, MUO conversou com Russ Brown Truths Truths sobre a pornografia infantil e a Internet [Recurso] Verdades infelizes sobre a pornografia infantil e a Internet [Recurso] Um pequeno quadrado em branco e um cursor piscando. Uma janela através da qual o mundo inteiro existe. Você só tem que dizer a palavra certa - qualquer palavra - e todos os seus desejos serão entregues .... Leia mais, o supervisor da Divisão de Crimes Cibernéticos do FBI em Boston, que aconselhou os pais sobre como lidar com as crescentes ameaças às crianças conectados:

“Eu diria que a primeira coisa que os pais podem fazer é conversar com seus filhos. Certifique-se de ter uma discussão aberta sobre as possíveis ameaças que estão na Internet. Não só entrando em contato com um estranho, mas também indicando que quem ele conhece não pode abordá-lo imediatamente e pode tentar desenvolver uma amizade e coisas dessa natureza. Então, você precisa manter continuamente esse diálogo aberto com o seu filho, certificando-se de que ele tenha um entendimento com o passar dos anos, porque a cada ano que ele cresce, as ameaças mudam levemente ”.

Outro conselho é monitorar o que seus filhos estão fazendo online. Esse é um tema controverso e causou um sério debate no MUO. Os pais devem espionar seus filhos? [MUO Debates] Devem os pais espionar seus filhos? [MUO Debates] Você espia seus filhos? Se sim, porque? Se não, por que não? Esta é a questão em questão hoje. Estas são as questões que vamos explorar neste debate. Leia mais, especialmente sobre priorizar a proteção sobre privacidade.

Além disso, é importante lembrar que nem todos os menores são capazes de fazer algo assim. Mesmo que o sextrato seja mais difundido, ele ainda afeta a minoria. No entanto, aqui estão algumas diretrizes simples para ter em mente:

- Não interaja com estranhos solicitando uma conversa por vídeo ou cibersexo;

- Não baixe nenhum aplicativo ou arquivo de alguém que você não conheça;

- Exclua qualquer SMS ou e-mail suspeito;

- Fale sobre o que está acontecendo. Mesmo que seja embaraçoso, família e amigos gostam de você por quem você é, independentemente dos erros cometidos;

- Lembre-se, se sua webcam foi hackeada, você ofereceu material voluntário, ou se foi encontrado em equipamentos roubados, não é sua culpa.

E aqui estão algumas dicas extras para evitar ser hackeado 4 maneiras de evitar ser cortado como uma celebridade 4 maneiras de evitar ser hackeado como uma celebridade vazou celebridades nus em 2014 fez manchetes em todo o mundo. Certifique-se de que isso não aconteça com essas dicas. Consulte Mais informação !

Que conselho você tem? As atividades on-line das crianças devem ser monitoradas 24 horas por dia? Isso não ajudaria as vítimas mais velhas, mas criaria um futuro privado mais seguro para os jovens de hoje? Deixe-nos saber seus pensamentos abaixo.

Créditos de imagem: hacker de computador Via Shutterstock, Skype-mic para gravação por Marco Raaphorst; Emma Watson por David Shankbone; Um Hacker Moderno # 1 por Davide Restivo; a webcam original tirada por Gisela Giardino.