O ransomware é um tipo de malware que impede o acesso normal a um sistema ou arquivos, a menos que a vítima pague um resgate. A maioria das pessoas está familiarizada com as variantes do ransomware crypto-ransomware, onde os arquivos são encapsulados em criptografia não-cracking, mas o paradigma é na verdade muito mais antigo que isso.

Na verdade, o ransomware remonta quase dez anos. Como muitas ameaças à segurança de computadores, ela se originou da Rússia e de países vizinhos. Desde a sua primeira descoberta, o Ransomware evoluiu para se tornar uma ameaça cada vez mais potente, capaz de extrair resgates cada vez maiores.

Early Ransomware: da Rússia com ódio

Os primeiros espécimes de ransomware foram descobertos na Rússia entre 2005 e 2006. Estes foram criados por criminosos organizados russos, e visavam principalmente as vítimas russas, bem como aqueles que vivem nos países vizinhos nominalmente russófonos como Bielorrússia, Ucrânia e Cazaquistão.

Uma dessas variantes de ransomware foi chamada de TROJ_CRYZIP.A. Isso foi descoberto em 2006, muito antes do termo ser cunhado. Ele afetava largamente as máquinas que executavam o Windows 98, ME, NT, 2000, XP e Server 2003. Uma vez baixado e executado, ele identificaria arquivos com um determinado tipo de arquivo e os moveria para uma pasta ZIP protegida por senha, tendo excluído originais. Para a vítima recuperar seus arquivos, eles teriam que transferir US $ 300 para uma conta E-Gold.

O E-Gold pode ser descrito como um antecessor espiritual do BitCoin. Uma moeda digital anônima baseada em ouro que era administrada por uma empresa com sede na Flórida, mas registrada em Saint Kitts e Nevis, oferecia relativo anonimato, mas logo se tornou favorita por criminosos organizados como método de lavagem de dinheiro sujo. Isso levou o governo dos EUA a suspendê-lo em 2009, e a empresa desistiu pouco depois.

Versões posteriores de ransomware usariam criptografias anônimas como Bitcoin, cartões de débito pré-pagos e até mesmo números de telefone de tarifa premium como método de pagamento.

O TROJ_RANSOM.AQB é outra variante de ransomware identificada pela Trend Micro em 2012. Seu método de infecção era substituir o Master Boot Record (MBR) do Windows por seu próprio código malicioso. Quando o computador foi inicializado, o usuário viu uma mensagem de resgate escrita em russo, que exigia que a vítima pagasse 920 hryvnia ucranianos via QIWI - um sistema de pagamentos de propriedade russa baseado em Chipre. Quando paga, a vítima receberia um código, que permitiria restaurar o computador ao normal.

Como muitos dos operadores de ransomware identificados são identificados a partir da Rússia, pode-se argumentar que a experiência adquirida em direcionar o mercado doméstico os tornou mais capazes de atingir usuários internacionais.

Pare, polícia!

No final dos anos 2000 e no início dos anos 2010, o ransomware foi sendo cada vez mais reconhecido como uma ameaça aos usuários internacionais. Mas ainda havia um longo caminho a percorrer antes de se homogeneizar na potente variante de ransomware cripto que vemos hoje.

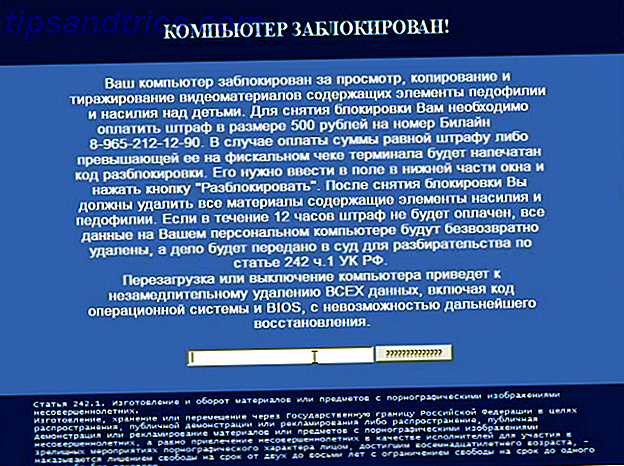

Por volta dessa época, tornou-se comum o ransomware representar a aplicação da lei para extrair resgates. Eles acusariam a vítima de estar envolvida com um crime - variando de mera violação de direitos autorais a pornografia ilícita - e dizer que seu computador está sob investigação e foi bloqueado.

Então, eles dariam à vítima uma escolha. A vítima pode optar por pagar uma "multa". Isso eliminaria as cobranças (inexistentes) e retornaria o acesso ao computador. Se a vítima atrasasse, a multa dobraria. Se a vítima se recusasse a pagar inteiramente, o ransomware os ameaçaria com prisão, julgamento e possível prisão.

A variante mais amplamente reconhecida do ransomware da polícia foi Reveton. O que tornou o Reveton tão eficaz foi que usou a localização para parecer mais legítimo. Funcionaria onde o usuário estava baseado e, em seguida, representaria a aplicação da lei local relevante.

Então, se a vítima estivesse sediada nos Estados Unidos, a nota de resgate seria do Departamento de Justiça. Se o usuário fosse italiano, adotaria o estilo da Guardia di Finanza. Usuários britânicos viram uma mensagem da Polícia Metropolitana de Londres ou da Polícia de Strathclyde.

Os fabricantes de Reveton cobriram todas as suas bases. Ele foi localizado para praticamente todos os países europeus, além da Austrália, Canadá, Nova Zelândia e Estados Unidos. Mas tinha uma falha. Como ele não criptografou os arquivos do usuário, ele pode ser removido sem nenhum efeito adverso. Isso pode ser feito com um CD ao vivo do antivírus ou com a inicialização no modo de segurança.

CryptoLocker: O primeiro grande Crypto-Ransomware

Crypto-ransomware não tem essa falha. Ele usa criptografia quase inquebrável para sepultar os arquivos do usuário. Mesmo se o malware foi removido, os arquivos permanecem bloqueados. Isso coloca uma imensa pressão sobre a vítima para pagar.

CryptoLocker foi o primeiro ransomware de criptografia amplamente reconhecível CryptoLocker é o malware mais desagradável de sempre e aqui está o que você pode fazer CryptoLocker é o mais maligno malware de todos os tempos e é o que você pode fazer CryptoLocker é um tipo de software malicioso que torna seu computador totalmente inutilizável criptografando todos dos seus arquivos. Em seguida, ele exige pagamento monetário antes que o acesso ao seu computador seja devolvido. Leia mais, e apareceu no final de 2013. É difícil estimar a escala de usuários infectados com qualquer grau de precisão. O ZDNet, um jornal de tecnologia altamente respeitado, localizou quatro endereços de bitcoin usados pelo malware e descobriu que eles receberam cerca de US $ 27 milhões em pagamentos.

Foi distribuído através de anexos de e-mail infectados, que foram propagados através de vastas redes de spam, bem como através da botnet Gameover ZeuS. Depois de comprometer um sistema, ele criptografaria sistematicamente documentos e arquivos de mídia com criptografia de chave pública RSA.

A vítima teria então um curto período de tempo para pagar um resgate de US $ 400 ou 400 euros, seja através do Bitcoin, ou através do GreenDot MoneyPak - um sistema de voucher pré-pago favorecido por criminosos virtuais. Se a vítima não pagasse dentro de 72 horas, os operadores ameaçariam excluir a chave privada, tornando a descriptografia impossível.

Em junho de 2014, os servidores de distribuição da CryptoLocker foram retirados de uma coalizão de acadêmicos, fornecedores de segurança e agências de aplicação da lei na Operação Tovar. Dois fornecedores - FireEye e Fox-IT - conseguiram acessar um banco de dados de chaves privadas usadas pelo CryptoLocker. Eles então lançaram um serviço que permitia que as vítimas descriptografassem seus arquivos gratuitamente. CryptoLocker está morto: veja como você pode recuperar seus arquivos! CryptoLocker está morto: veja como você pode recuperar seus arquivos! consulte Mais informação

Embora o CryptoLocker tenha sido de curta duração, provou definitivamente que o modelo de ransomware criptográfico poderia ser lucrativo e resultou em uma corrida armamentista quase digital. Enquanto os fornecedores de segurança preparavam a mitigação, os criminosos liberavam variantes de ransomware cada vez mais sofisticadas.

TorrentLocker e CryptoWall: Ransomware fica mais inteligente

Uma dessas variantes avançadas de ransomware foi o TorrentLocker, que surgiu logo após a queda do CryptoLocker.

Esta é uma forma bastante pedestre de ransomware criptográfico. Como a maioria das formas de ransomware de criptografia, seu vetor de ataque é anexos de e-mail mal-intencionados, especialmente documentos do Word com macros mal-intencionadas Você sabia que seu computador pode estar infectado por Microsoft mal-intencionada? Documentos do Office, ou que você poderia ser enganado para habilitar as configurações que eles precisam para infectar seu computador? Consulte Mais informação . Depois que uma máquina é infectada, ela criptografa a variedade usual de arquivos de mídia e de escritório usando a criptografia AES.

A maior diferença estava nas notas de resgate exibidas. O TorrentLocker exibiria o resgate exigido na moeda local da vítima. Assim, se a máquina infectada fosse baseada na Austrália, o TorrentLocker exibiria o preço em dólares australianos. TorrentLocker é um novo ransomware em baixo. E é mal. TorrentLocker é um novo Ransomware Down Under. E é mal. Leia mais, pagável em BitCoin. Inclusive listaria as trocas locais da BitCoin.

Houve até inovações no processo de infecção e ofuscação. Tome CryptoWall 4.0, por exemplo, a mais recente tensão na família temida de ransomware de criptografia.

Isso mudou a forma como ele infecta os sistemas e agora renomeia todos os arquivos infectados, impedindo que o usuário determine o que foi criptografado e dificultando a restauração de um backup.

Ransomware agora atinge plataformas de nicho

Surpreendentemente, o ransomware tem como alvo computadores que executam o Windows e, em menor grau, smartphones que executam o Android. A razão pela qual pode ser atribuída principalmente à participação de mercado. Muito mais pessoas usam o Windows do que o Linux. Isso torna o Windows um alvo mais atraente para desenvolvedores de malware.

Mas no ano passado, essa tendência começou a se reverter - ainda que lentamente - e estamos começando a ver o ransomware de criptografia sendo direcionado para usuários de Mac e Linux.

O Linux.Encoder.1 foi descoberto em novembro de 2015 pela Dr.Web - uma grande empresa russa de segurança cibernética. Ele é executado remotamente por uma falha no Magento CMS e criptografa diversos tipos de arquivos (arquivos de escritório e mídia, bem como tipos de arquivos associados a aplicativos da Web) usando criptografia de chave pública AES e RSA. Para descriptografar os arquivos, a vítima terá que pagar um resgate de um bitcoin.

No início deste ano, vimos a chegada do ransomware KeRanger, que visava usuários de Mac. Quais ameaças de segurança enfrentam usuários de Mac em 2016? Quais ameaças de segurança enfrentam usuários de Mac em 2016? Merecido ou não, o Mac OS X tem a reputação de ser mais seguro que o Windows. Mas essa reputação ainda é merecida? Quais ameaças de segurança existem para a plataforma Apple e como elas estão afetando os usuários? Consulte Mais informação . Este tinha um vetor de ataque incomum, pois entrava nos sistemas infiltrando-se nas atualizações de software do Transmission - um popular e legítimo cliente BitTorrent.

Embora a ameaça de ransomware para essas plataformas seja pequena, ela está crescendo inegavelmente e não pode ser ignorada.

O futuro do ransomware: destruição como serviço

Então, como é o futuro do ransomware? Se eu tivesse que colocar em palavras: marcas e franquias.

Primeiro, vamos falar sobre franquias. Uma tendência interessante surgiu nos últimos anos, no respeito que o desenvolvimento de ransomware tornou-se incrivelmente commoditized. Hoje, se você for infectado pelo ransomware, é totalmente plausível que a pessoa que o distribuiu não seja a pessoa que o criou.

Então há branding. Embora muitas variedades de ransomware tenham conquistado o reconhecimento de nomes pelo poder destrutivo que possuem, alguns fabricantes pretendem tornar seus produtos o mais anônimos e genéricos possível.

O valor de um ransomware de marca branca é que ele pode ser renomeado. De uma variedade principal de ransomware, centenas mais podem surgir. Talvez seja esse o motivo pelo qual, no primeiro trimestre de 2015, mais de 725.000 amostras de ransomware foram coletadas pelo McAfee Labs. Isso representa um aumento trimestral de quase 165%.

Parece extremamente improvável que a aplicação da lei e a indústria de segurança sejam capazes de conter essa onda crescente.

Você foi atingido por um ransomware? Você pagou, perdeu seus dados ou conseguiu superar o problema de outra forma (talvez um backup)? Conte-nos sobre isso nos comentários!

Créditos de imagem: privacidade e segurança por Nicescene via Shutterstock