Os dias de jornalistas que preocupam toda a Internet podem ser interrompidos por um simples (mas eficaz) worm de computador, mas isso não significa que a segurança online não seja mais uma preocupação. As ameaças se tornaram mais complexas e, pior, estão vindo de lugares que a maioria nunca esperaria - como o governo. Aqui estão 5 lições difíceis que aprendemos sobre segurança online em 2013.

O governo está te observando…

O maior ponto de discussão sobre segurança informática de 2013 foi, claro, a revelação de que partes do governo dos Estados Unidos (principalmente a Agência Nacional de Segurança) têm espionado cidadãos sem restrições.

Segundo documentos vazados pelo ex-contratado da NSA, Edward Snowden, e reforçados por outras fontes como o ex-funcionário da NSA William Binney, os serviços de inteligência dos Estados Unidos têm acesso não apenas a registros telefônicos e metadados de redes sociais, mas também a uma ampla gama de serviços, incluindo telefone celular. ligações, e-mails e conversas on-line, seja por meio de escuta telefônica direta ou por mandados secretos.

O que isso significa para você? Isso é difícil de dizer porque a NSA insiste que o programa é um segredo de segurança nacional. Embora os delatores tenham apontado que o tamanho dos data centers da NSA implica que o governo está gravando e mantendo um volume bastante grande de dados de vídeo e áudio, não há como saber com certeza o que foi gravado e armazenado enquanto os spymasters da América continuarem. para bloquear o público.

A conclusão preocupante é que não há nada que você possa fazer para garantir sua privacidade, porque o grau de comprometimento e de como isso pode ser comprometido é apenas parcialmente conhecido.

… E assim é todo mundo

Não apenas o governo está interessado em espionar as pessoas. Os indivíduos também podem fazer uso de vídeo ou áudio secreto retirado do computador da vítima. Muitas vezes, tem menos a ver com fraude do que com brincadeiras e pornografia, embora os dois possam convergir.

O mundo subterrâneo de assistir vítimas inocentes, chamado de "ratting", foi brilhantemente exposto em um artigo da Ars Technica. Embora ligar a webcam de uma pessoa e gravá-la remotamente seja considerado um hacker, agora ela pode ser realizada com relativa facilidade usando programas com nomes como o Fun Manager. Uma vez que um cliente ratting tenha sido instalado no PC da vítima, os avaliadores podem acessar e ver o que está acontecendo.

Freqüentemente, “o que está acontecendo” se traduz diretamente na chance de ver mulheres desavisadas sem roupa, embora o software também possa ser usado para fazer brincadeiras, como abrir aleatoriamente imagens perturbadoras para ver a reação da vítima. Nos piores casos, o cálculo pode se traduzir diretamente em chantagem, já que o avaliador captura imagens embaraçosas ou nuas de uma vítima e, em seguida, ameaça soltá-las caso não recebam o resgate.

Suas senhas ainda não são seguras

A segurança por senha é uma preocupação comum e por boas razões. Contanto que uma única sequência de texto seja a única coisa que fica entre o mundo e sua conta bancária, manter esse texto em segredo será de extrema importância. Infelizmente, as empresas que nos pedem para fazer o login com uma senha não estão tão preocupadas, e estão perdendo-as a um ritmo alarmante.

A maior violação deste ano veio da Adobe, que perdeu mais de 150 milhões de senhas em um enorme ataque que também (de acordo com a empresa) permitiu que os invasores aproveitassem códigos para softwares ainda em desenvolvimento e roubassem informações de faturamento para alguns clientes. Enquanto as senhas foram criptografadas, todas foram protegidas usando um método de criptografia desatualizado e a mesma chave de criptografia. O que significa que decodificá-los foi muito mais fácil do que deveria.

Embora violações semelhantes tenham acontecido antes, o da Adobe é o maior em termos do número de senhas perdidas, o que mostra que ainda existem empresas que não levam a segurança a sério. Felizmente, existe uma maneira fácil de saber se os dados da sua senha foram violados; Basta ir para HaveIBeenPwned.com e digite seu endereço de e-mail.

Hacking é um negócio

À medida que os computadores se tornam mais complexos, os criminosos que procuram usá-los como meio de obter lucro ilegal também se tornam mais sofisticados. Os dias em que um hacker solitário lança descaradamente um vírus só para ver o que acontece parecem ter acabado, substituídos por grupos que trabalham juntos para ganhar dinheiro.

Um exemplo é o Paunch, um hacker da Rússia que liderou as vendas de um kit de exploração conhecido como Blackhole. O kit, criado por Paunch e vários co-conspiradores, desenvolveu táticas de negócios parcialmente inteligentes. Em vez de tentar criar exploits de dia zero por conta própria, o grupo de Paunch comprou exploits de dia zero de outros hackers. Estes foram então adicionados ao kit, que foi vendido como uma assinatura por US $ 500 a US $ 700 por mês. Uma parte dos lucros foi reinvestida na compra de ainda mais explorações, o que tornou Blackhole ainda mais capaz.

É assim que qualquer negócio funciona. Um produto é desenvolvido e, se for bem-sucedido, parte do lucro é reinvestido para tornar o produto melhor e possivelmente mais atrativo para os negócios. Repita até ficar rico. Infelizmente para o Paunch, o seu esquema acabou por ser rastreado pela polícia russa e está agora sob custódia.

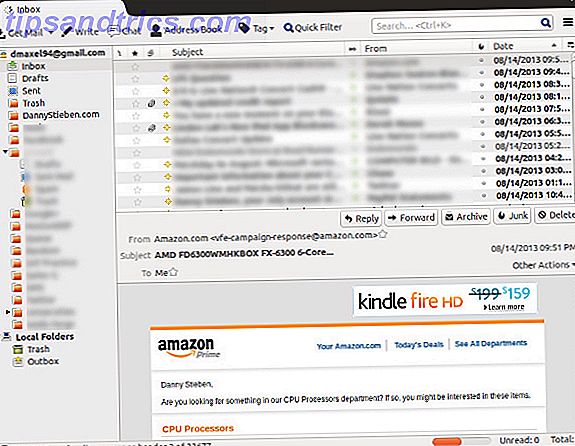

Até o seu número de segurança social está a poucos segundos de distância

A existência de botnets é conhecida há algum tempo, mas seu uso é frequentemente associado a ataques relativamente simples, mas maciços, como a negação de serviço. O que é um ataque DDoS? [MakeUseOf explica] O que é um ataque DDoS? [MakeUseOf Explains] O termo DDoS apita sempre que o ciberativismo eleva sua cabeça em massa. Esse tipo de ataque faz manchetes internacionais por vários motivos. Os problemas que iniciam esses ataques DDoS são geralmente controversos ou altamente ... Leia Mais ou envie um e-mail com spam, em vez de roubo de dados. Uma equipe de hackers adolescentes em russo nos lembrou que eles podem fazer mais do que preencher nossas caixas de entrada com anúncios do Viagra quando conseguiram instalar uma botnet nos principais corretores de dados (como o LexisNexis) e roubar volumes de dados confidenciais.

Isso resultou em um “serviço” chamado SSNDOB, que vendia informações sobre residentes nos Estados Unidos. O preço? Apenas um par de dólares para um registro básico e até US $ 15 dólares para crédito total ou verificação de antecedentes. Está certo; se você é cidadão dos EUA, seu número de seguro social e informações de crédito podem ser obtidos por menos do que o preço de uma refeição no The Olive Garden.

E fica pior. Além de armazenar informações, algumas empresas de corretagem de dados também são usadas para autenticá-las. Você pode ter se deparado com isso sozinho se já tentou solicitar um empréstimo apenas para ser recebido por perguntas do tipo: "Qual era o seu endereço há cinco anos?" Como os próprios corretores de dados estavam comprometidos, essas perguntas poderiam ser respondidas com facilidade.

Conclusão

2013 não foi um ótimo ano para segurança online. Na verdade, tem sido um pesadelo. Espionagem do governo, números de segurança social roubados, chantagem de webcam por estranhos; muitos imaginam que esses são os piores cenários possíveis que só poderiam ocorrer nas circunstâncias mais extremas, mas este ano provou tudo isso possível com um esforço surpreendentemente pequeno. Esperançosamente, 2014 verá as medidas tomadas para resolver esses problemas gritantes, embora eu duvido que teremos muita sorte.

Crédito de imagem: Flickr / Shane Becker, Flickr / Steve Rhodes