O termo DDoS apita sempre que o ciberativismo eleva sua cabeça em massa. Esse tipo de ataque faz manchetes internacionais por vários motivos. Os problemas que impulsionam esses ataques DDoS costumam ser controversos ou altamente políticos. Como um grande número de usuários comuns é afetado pelos ataques, é um problema que afeta as pessoas.

O termo DDoS apita sempre que o ciberativismo eleva sua cabeça em massa. Esse tipo de ataque faz manchetes internacionais por vários motivos. Os problemas que impulsionam esses ataques DDoS costumam ser controversos ou altamente políticos. Como um grande número de usuários comuns é afetado pelos ataques, é um problema que afeta as pessoas.

Talvez o mais importante, muitas pessoas não sabem o que constitui um ataque DDoS. Apesar de sua crescente frequência, olhando para as manchetes do jornal, os ataques DDoS podem ser qualquer coisa, desde vandalismo digital até ciberterrorismo.

Então, o que um ataque DDoS ou Distributed Denial of Service implica? Como funciona e como isso afeta o alvo pretendido e seus usuários? Estas são questões importantes, e é nisso que vamos nos concentrar nesta instância do MakeUseOf Explains .

Negação de serviço

Antes de abordarmos a questão dos ataques DDoS ou Distributed Denial of Service, vamos analisar o grupo maior de problemas de negação de serviço (DoS).

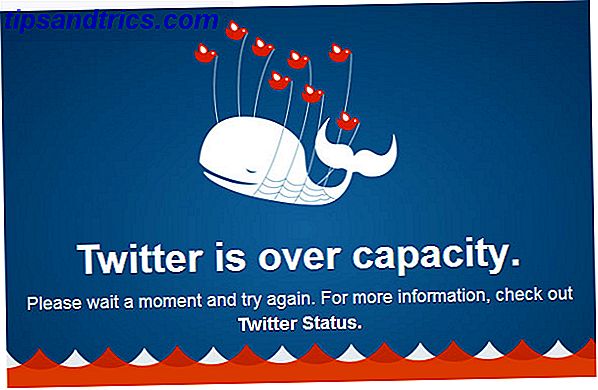

A negação de serviço é uma questão ampla. Simplificando, um site experimenta problemas de DoS quando não é mais capaz de atender seus usuários regulares. Quando muitas pessoas migram para o Twitter, o Fail Whale aparece, indicando que o site atingiu e ultrapassou a capacidade máxima. Em essência, o Twitter experimenta DoS.

Na maioria das vezes, esses problemas são instigados sem intenção maliciosa. Um site grande vincula a um site pequeno, que não foi criado para o mesmo nível de tráfego.

Um Ataque de Negação de Serviço, então, indica intenção maliciosa. O invasor gasta esforços tentando instigar problemas de negação de serviço. As técnicas usadas aqui variam muito - um ataque DoS refere-se ao resultado pretendido do ataque, e não à maneira como ele é executado. Geralmente, ao sobrecarregar os recursos do sistema, ele pode tornar o sistema indisponível para seus usuários regulares e, em última análise, até mesmo derrubar o sistema e derrubá-lo completamente.

Ataques distribuídos (DDoS)

A diferença entre Negação de Serviço Distribuída (DDoS) e ataques regulares de DoS é o escopo do ataque. Onde um DoS é realizado por um único atacante usando um único sistema, um ataque distribuído é realizado em vários sistemas de ataque.

Agentes Voluntários Participantes

Às vezes vários invasores se juntam, cada um participando voluntariamente do ataque. O software usado para testar sistemas de teste ou software especificamente projetado para destruir o caos é instalado em cada sistema. Para o ataque funcionar, ele precisa ser coordenado. Coordenados através de salas de bate-papo do IRC, fóruns ou até feeds do Twitter, os invasores se lançam em massa em um único alvo, tentando inundá-lo com atividades para interromper o uso ou travar o sistema.

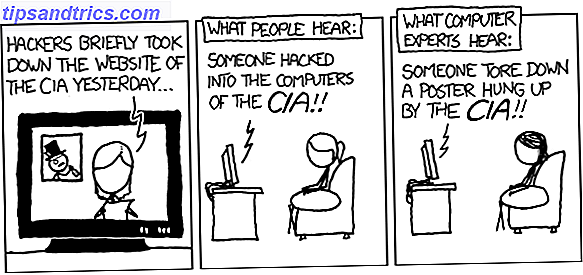

Quando o PayPal, Visa e MasterCard começaram a boicotar o WikiLeaks perto do final de 2010, os apoiadores do WikiLeaks realizaram um DDoS coordenado, derrubando temporariamente a página inicial de vários sites. Ataques semelhantes atingiram outros bancos e até agências de segurança nacional.

O que é importante lembrar aqui é que a vitrine do site é inundada e quebrada, enquanto as redes internas do banco e das agências de segurança são normalmente deixadas intactas, como explicado na XKCD comic 932, mostrada acima.

Sistemas de zumbis ou botnets

Um ataque de Negação de Serviço Distribuído requer vários sistemas de ataque. Geralmente não requer vários invasores. Muitas vezes, os ataques em grande escala não são realizados através do computador do invasor, mas através de um grande número de sistemas zumbis infectados. Os invasores podem abusar de uma vulnerabilidade de dia zero O que é uma vulnerabilidade de dia zero? [MakeUseOf explica] O que é uma vulnerabilidade de dia zero? [MakeUseOf Explains] Leia mais e use um worm ou um cavalo de tróia O que é uma vulnerabilidade de dia zero? [MakeUseOf explica] O que é uma vulnerabilidade de dia zero? [MakeUseOf Explains] Leia mais para obter controle sobre um grande número de sistemas comprometidos. O atacante então usa esses sistemas infectados para montar um ataque contra seu alvo. Sistemas infectados usados dessa maneira são freqüentemente chamados de bots ou sistemas zumbis . Uma coleção de bots é chamada de botnet .

Embora o site visado pelo ataque DDoS seja geralmente retratado como a única vítima, os usuários com sistemas infectados que fazem parte da botnet são afetados de maneira semelhante. Além de seus computadores serem usados em ataques ilícitos, os recursos de seus computadores e conexões com a Internet são consumidos pelo botnet.

Tipos de ataque

Como mencionado anteriormente, um ataque DDoS apenas indica a intenção do ataque - roubar um sistema de seus recursos e torná-lo incapaz de executar o serviço pretendido. Existem várias maneiras de atingir esse objetivo. O invasor pode roubar os recursos do sistema ou até mesmo empurrar o sistema sobre a borda e fazê-lo falhar. Em casos graves, um ataque de negação de serviço permanente (PDoS), também conhecido como phlashing, causa tanto estrago em seu alvo que os componentes de hardware precisam ser totalmente substituídos antes de poder recomeçar a operação normal.

Vamos dar uma olhada em dois importantes métodos de ataque. Esta lista não é de forma abrangente. Uma lista maior pode ser encontrada no artigo do DoS da Wikipedia.

Inundação ICMP

O ICMP (ou Internet Control Message Protocol, mas menos importante) é parte integrante do protocolo da Internet. Um ataque de inundação ICMP é realizado bombardeando uma rede com pacotes de rede, usando recursos e colidindo-os. Um tipo de ataque é um Ping Flood, um simples ataque DoS, em que o invasor sobrecarrega efetivamente seu alvo com pacotes 'ping'. A ideia aqui é que a largura de banda do atacante é maior que a do seu alvo.

Um ataque Smurf é uma maneira mais inteligente de inundação de ICMP. Algumas redes permitem que os clientes da rede transmitam mensagens para todos os outros clientes, enviando-os para um único endereço de broadcast. Um ataque Smurf ataca esse endereço de broadcast e faz com que seus pacotes pareçam ter saído do alvo. O alvo transmite esses pacotes para todos os clientes da rede, servindo efetivamente como um amplificador para o ataque.

(S) SYN Flood

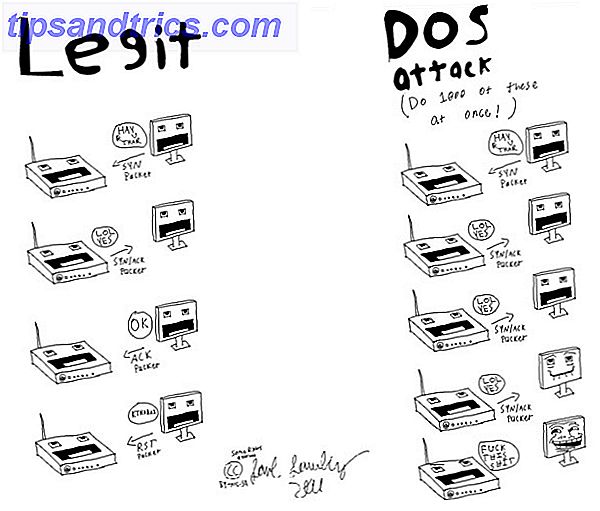

A (S) SYN Flood conta com os princípios operacionais essenciais da comunicação em rede. Durante as operações normais, um cliente inicia a comunicação enviando ao servidor um pacote TCP / SYN, essencialmente informando ao servidor que deseja se comunicar. O servidor, ao receber o pacote, cria uma conexão para se comunicar com o cliente e envia de volta o reconhecimento e uma referência ao canal de comunicação.

O cliente envia de volta um reconhecimento por sua vez e inicia sua comunicação com o servidor. No entanto, se o cliente não responder com esse segundo reconhecimento, o servidor assume que ele não chegou corretamente (como acontece com frequência razoável) e o reenvia.

A (S) SYN Flood abusa dessa mecânica enviando inúmeros pacotes TCP / SYN (cada um com origens diferentes e falsas especificadas). Cada pacote solicita que o servidor crie uma conexão e continue enviando confirmações. Em pouco tempo, o servidor usou seus próprios recursos com conexões semiabertas. Este princípio é ilustrado na história em quadrinhos acima, desenhada e publicada pela verossimilhança do Redditor.

Como explicado acima, os ataques DDoS são variados, mas têm um propósito singular: (temporariamente) impedir que usuários autênticos usem o sistema de destino. Isso concorda com suas idéias iniciais sobre ataques DDoS? Deixe-nos saber na seção de comentários.

Crédito de imagem: Shutterstock