É uma má hora para ser um cliente da Verizon. O titã das telecomunicações foi pego injetando 'perma-cookies' no tráfego de rede de seus clientes. Essa movimentação hostil à privacidade pode ver a atividade de navegação dos assinantes da Verizon rastreada com precisão pela Internet por terceiros. E há pouco que eles possam fazer sobre isso.

O ataque funciona modificando o tráfego HTTP para incluir um elemento que identifica exclusivamente um usuário. Isso é então transmitido para todos os sites não criptografados visitados por meio da conexão de dados móveis.

Os usuários não têm a opção de desativar esses cookies permanentes. Além disso, nem excluir os cookies do navegador ou navegar em um modo de navegação privada impedirá que o usuário seja rastreado.

Em uma postagem no blog, a Electronic Frontier Foundation (EFF) levantou preocupações significativas sobre esses cookies permanentes, descrevendo-os como "incrivelmente inseguros", "perigosos para a privacidade" e conclamando a Verizon a encerrar imediatamente a prática de adicionar metadados de rastreamento a seus usuários tráfego de rede.

Em declarações à MakeUseOf, Michael Geist, membro do conselho da EFF, disse: “Relatórios recentes de ISPs removendo criptografia de e-mail ou procurando rastrear seus usuários, aumentam as preocupações com a privacidade associadas à atividade online. Na ausência de leis rígidas de privacidade, os usuários freqüentemente precisam tomar medidas em suas próprias mãos, usando ativamente tecnologias que aumentam a privacidade. ”

Você pode descobrir se você está em risco, visitando lessonslearned.org/sniff ou amibeingtracked.com. Mas como funciona a tecnologia de rastreamento da Verizon? Existem outras maneiras de o seu provedor interferir no tráfego que possam diminuir sua privacidade?

Como funcionam os cookies Perma da Verizon

O protocolo de transferência de hipertexto é a pedra angular da Internet. Um componente deste protocolo é 'HTTP Headers'. Esse é essencialmente um metadado enviado sempre que o computador envia uma solicitação ou uma resposta a um servidor remoto.

Em sua forma mais simples, isso contém informações sobre o site solicitado e quando a solicitação foi feita. Ele também contém informações sobre o usuário, incluindo a sequência do User Agent, que identifica o navegador e o sistema operacional do usuário no site.

No entanto, os cabeçalhos HTTP também podem conter outras informações não padrão.

Isso nem sempre é uma coisa tão ruim. Alguns campos de cabeçalho são usados para proteger contra ataques de Cross Site Scripting (XSS) O que é um script entre sites (XSS), e por que é uma ameaça à segurança O que é uma ameaça à segurança? Vulnerabilidades de script são o maior problema de segurança de sites hoje. Estudos descobriram que são surpreendentemente comuns - 55% dos sites continham vulnerabilidades XSS em 2011, de acordo com o último relatório da White Hat Security, lançado em junho ... Read More, enquanto o Firefox vem com um campo personalizado que solicita um aplicativo da web rastreamento do usuário. Eles são razoáveis e aprimoram a segurança e a privacidade de um usuário. No entanto, no caso da Verizon, eles usaram um campo (chamado X-UIDH) que continha um valor exclusivo para o assinante e estava sendo enviado indiscriminadamente para qualquer site visitado.

É importante ressaltar que os cookies perma da Verizon não são adicionados ao dispositivo usado para navegar na Internet. Se eles fossem, remediar seria um assunto mais simples. Em vez disso, as alterações foram feitas na camada de rede na infra-estrutura da Verizon. Isso faz com que proteger contra ele seja um desafio sério.

Não é só a Verizon

Não é só a Verizon que foi flagrada interferindo no tráfego de seus clientes. Um relatório publicado recentemente sugeriu que alguns ISPs americanos estavam interferindo ativamente na criptografia de e-mail de seus usuários.

De acordo com as alegações (que foram feitas antes da Comissão Federal de Comunicações), esses ISPs (sem nome) estão interceptando o tráfego de e-mail e retirando um sinalizador de segurança crucial usado para estabelecer uma conexão criptografada entre cliente e servidor.

Vale a pena notar que isso não é apenas uma questão americana. Alegações semelhantes também foram levantadas nos dois maiores provedores da Tailândia, que supostamente interceptam conexões entre o Gmail e o Yahoo Mail.

Quando um cliente de e-mail 5 dos melhores clientes de e-mail de desktop que não custam 5 centavos dos melhores clientes de e-mail de desktop que não custam um centavo Você precisa de um cliente de e-mail de desktop para lidar com as mensagens recebidas? Nós mostramos-lhe os melhores clientes de e-mail desktop que você pode obter gratuitamente. Leia mais tenta recuperar email de um servidor de email, faz uma conexão na porta 25 e envia um sinalizador STARTTLS. Isso informa ao servidor para criar uma conexão criptografada. Uma vez que isso tenha sido estabelecido, o cliente envia detalhes de autenticação para o servidor, que então responde enviando mensagens para o cliente.

Então, o que acontece quando o sinalizador STARTTLS é removido? Bem, em vez de recusar a conexão, o servidor continua normalmente, mas sem a criptografia. Como você pode imaginar, esse é um grande problema de segurança, já que significa que as mensagens e as informações de autenticação são transmitidas em texto simples e, portanto, podem ser interceptadas por qualquer pessoa sentada na rede com um sniffer de pacote.

É profundamente preocupante ver o quão arrogantes certos ISPs são quando se trata da segurança e privacidade de seus usuários. Com isso em mente, vale a pena perguntar como se proteger contra ISPs interferindo em seu e-mail e tráfego na web.

Para ficar seguro, use uma VPN

Há um remédio fácil para essas duas ameaças de segurança.

Apenas use uma VPN. Uma Rede Privada Virtual cria uma conexão segura entre um servidor remoto, pelo qual todo o tráfego de rede é passado. Seja esse email, Web ou outro.

Em suma, ele encapsularia todas as informações em um túnel criptografado. Qualquer intermediário não seria capaz de dizer o que está sendo transmitido ou que tipo de tráfego de rede é. Portanto, torna-se impossível para a Verizon identificar os cabeçalhos HTTP e adicionar seus campos personalizados.

Da mesma forma, também é impossível identificar quando o computador está se conectando a um servidor de email, impedindo que um ISP retire o sinalizador STARTTLS necessário para criar uma conexão de email criptografada.

Há muitas opções para escolher, mas gostamos bastante do SurfEasy no MakeUseOf.

A SurfEasy é uma empresa de VPN baseada no Canadá, com endpoints em todo o mundo. Eles permitem que você seja anônimo e esteja protegido contra qualquer pessoa que bisbilhote o tráfego da sua rede. Uma conta gratuita permite 500 megabytes de tráfego em até cinco dispositivos, e você pode ganhar dados extras convidando amigos, conectando-se a um segundo dispositivo ou apenas usando o produto. A assinatura de um ano do seu plano total de VPN total remove a restrição de tráfego e custa US $ 49, 99 (eles aceitam os principais cartões de crédito, PayPal e Bitcoin).

Temos dez planos SurfEasy Total de 1 ano para distribuir, além de um BlackBerry Z10.

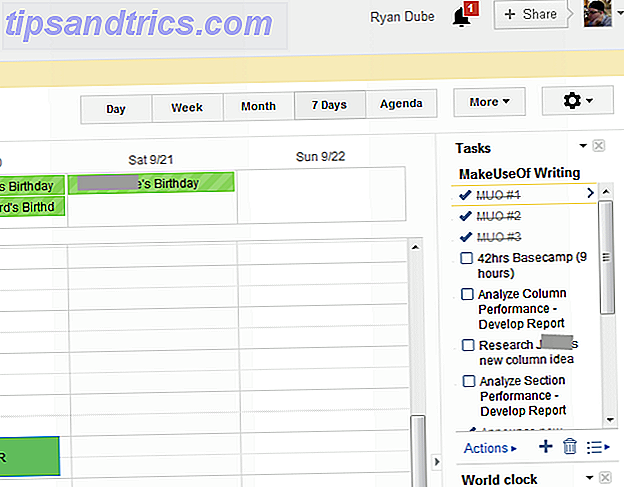

Como faço para ganhar um plano VPN total de 1 ano do SurfEasy?

SurfEasy + BlackBerry Z10

O vencedor será selecionado aleatoriamente e informado via e-mail. Veja a lista de vencedores aqui.

Um tratamento especial!

A partir de agora até 2 de dezembro, a SurfEasy está oferecendo seu plano total de VPN total com um impressionante desconto de 50%. Basta usar o código MAKEUSE50 no checkout para reduzir os preços pela metade.

![Duas maneiras que seu ISP está espionando em você e como ser seguro [10 x VPN total do SurfEasy + BlackBerry Z10 Giveaway] BlackFriday](http://www.tipsandtrics.com/img/internet/143/two-ways-your-isp-is-spying-you-4.jpg)

Créditos fotográficos: página inicial do Google Mail, página inicial da Verizon, cookies da Internet, menu E-mail