A autenticação de dois fatores (2FA) é um dos avanços mais amplamente divulgados na segurança online. No início desta semana, foi divulgada a notícia de que ele havia sido invadido.

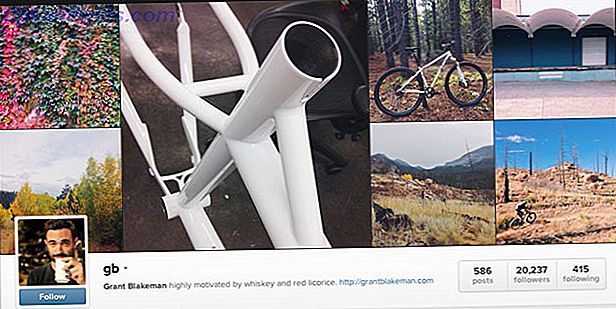

Grant Blakeman - um designer e proprietário da conta @gb Instagram - acordou e descobriu que sua conta do Gmail estava comprometida, e hackers haviam roubado sua alça do Instagram. Isso foi apesar de ter 2FA ativado.

2FA: a versão curta

O 2FA é uma estratégia para dificultar a invasão de contas online. Minha colega Tina escreveu um ótimo artigo sobre o que é o 2FA e por que você deve usá-lo. O que é a autenticação de dois fatores e por que você deve usá-la O que é autenticação de dois fatores? ) é um método de segurança que requer duas maneiras diferentes de provar sua identidade. É comumente usado na vida cotidiana. Por exemplo, pagando com um cartão de crédito, não só exige o cartão, ... Leia mais; Se você quiser uma introdução mais detalhada, você deve dar uma olhada.

Em uma configuração típica de autenticação de um fator (1FA), você usa apenas uma senha. Isso torna incrivelmente vulnerável; se alguém tiver sua senha, eles poderão fazer login como você. Infelizmente, essa é a configuração que a maioria dos sites usa.

O 2FA acrescenta um fator adicional: normalmente, um código de tempo único enviado para seu telefone quando você faz login em sua conta a partir de um novo dispositivo ou local. Alguém tentando invadir sua conta precisa não apenas roubar sua senha, mas também, em teoria, ter acesso ao seu telefone quando ele tentar fazer o login. Mais serviços, como Apple e Google, estão implementando o 2FA Bloquear esses serviços agora com dois Autenticação de fatores trava esses serviços agora com autenticação de dois fatores A autenticação de dois fatores é a maneira inteligente de proteger suas contas online. Vamos dar uma olhada em alguns dos serviços que você pode bloquear com melhor segurança. Consulte Mais informação .

História de Grant

A história de Grant é muito parecida com a do escritor Mat Honan. Mat teve toda a sua vida digital destruída por hackers que queriam acessar sua conta no Twitter: ele tem o nome de usuário @mat. Grant, da mesma forma, tem a conta @gb Instagram de duas letras que o tornou um alvo.

Em sua conta Ello, Grant descreve como, desde que ele teve sua conta no Instagram, ele tem lidado com e-mails de redefinição de senha não solicitados algumas vezes por semana. Essa é uma grande bandeira vermelha que alguém está tentando invadir sua conta. Ocasionalmente, ele pegava um código 2FA para a conta do Gmail que estava anexada à sua conta do Instagram.

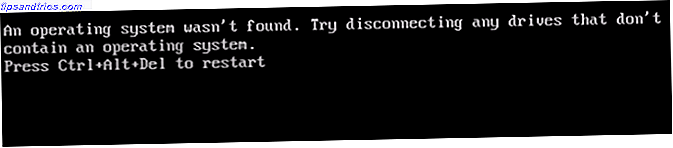

Certa manhã, as coisas eram diferentes. Ele acordou com um texto informando que a senha da sua Conta do Google havia sido alterada. Felizmente, ele conseguiu recuperar o acesso à sua conta do Gmail, mas os hackers agiram rapidamente e deletaram sua conta do Instagram, roubando o identificador @gb para si.

O que aconteceu com Grant é particularmente preocupante porque ocorreu apesar dele usar 2FA.

Hubs e pontos fracos

Os hacks de Mat e Grant usaram hackers usando pontos fracos em outros serviços para entrar em uma conta do hub principal: sua conta do Gmail. A partir disso, os hackers conseguiram fazer uma redefinição de senha padrão em qualquer conta associada a esse endereço de e-mail. Se um hacker tivesse acesso ao meu Gmail, ele conseguiria acessar minha conta aqui no MakeUseOf, minha conta do Steam e tudo mais.

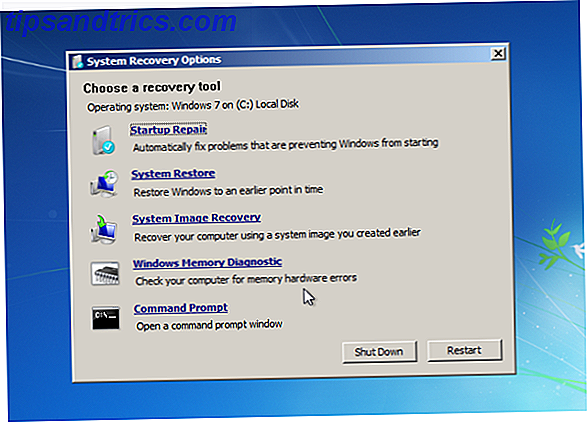

Mat escreveu um excelente e detalhado relato de como ele foi hackeado. Explica como os hackers conseguiram acesso usando os pontos fracos da segurança da Amazon para assumir sua conta, usaram as informações que adquiriram para acessar sua conta da Apple e usaram isso para acessar sua conta do Gmail - e toda a sua vida digital.

A situação de Grant era diferente. O hack de Mat não teria funcionado se ele tivesse habilitado o 2FA em sua conta do Gmail. No caso de Grant, eles contornaram isso. As especificidades do que aconteceu com Grant não são tão claras, mas alguns detalhes podem ser inferidos. Escrevendo em sua conta Ello, Grant diz:

Então, até onde posso dizer, o ataque realmente começou com meu provedor de celular, que de alguma forma permitiu algum nível de acesso ou engenharia social na minha conta do Google, o que permitiu que os hackers recebessem um e-mail de redefinição de senha do Instagram, dando a eles controle da conta.

Os hackers permitiram o encaminhamento de chamadas em sua conta de celular. Se isso permitiu que o código 2FA fosse enviado para eles ou eles usassem outro método para contornar, não está claro. De qualquer maneira, ao comprometer a conta do celular de Grant, eles conseguiram acessar o Gmail e depois o Instagram.

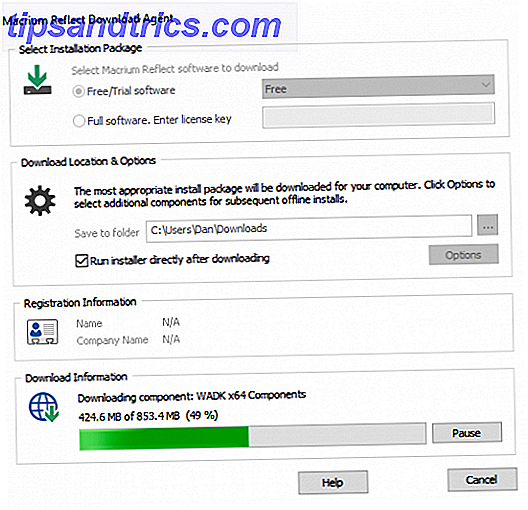

Evitando esta situação você mesmo

Em primeiro lugar, a chave takeaway a partir deste não é que 2FA está quebrado e não vale a pena configurar. É uma excelente configuração de segurança que você deve usar; não é apenas à prova de balas. Em vez de usar seu número de telefone para autenticação, você pode torná-lo mais seguro usando Authy ou Google Authenticator. A verificação em duas etapas pode ser menos irritante? Quatro ataques secretos garantidos para melhorar a segurança A verificação em duas etapas pode ser menos irritante? Quatro ataques secretos garantidos para melhorar a segurança Você quer segurança de conta à prova de bala? Eu sugiro habilitar o que é chamado de autenticação "de dois fatores". Consulte Mais informação . Se os hackers de Grant conseguissem redirecionar o texto de verificação, isso teria parado.

Em segundo lugar, considere por que as pessoas querem hackear você. Se você tiver nomes de usuário ou nomes de domínio valiosos, estará correndo um risco maior. Da mesma forma, se você é uma celebridade você está mais propensos a ser hackeado 4 maneiras de evitar ser atacado como uma celebridade 4 maneiras de evitar ser hackeado como uma celebridade vazou celebridades nus em 2014 fez manchetes em todo o mundo. Certifique-se de que isso não aconteça com essas dicas. Consulte Mais informação . Se você não estiver em nenhuma dessas situações, é mais provável que você seja hackeado por alguém que você conhece ou em um hack oportunista depois que sua senha vazar online. Em ambos os casos, a melhor defesa é uma senha segura e exclusiva para cada serviço individual. Eu pessoalmente uso 1Password que é uma maneira útil para proteger suas senhas Deixe 1Password para Mac Gerenciar suas senhas e dados seguros Deixe 1Password para Mac Gerenciar suas senhas e dados seguros Apesar do novo recurso iCloud Keychain no OS X Mavericks, eu ainda prefiro o poder de Gerenciando minhas senhas no clássico e popular 1Password do AgileBits, agora em sua quarta versão. Leia mais e está disponível em todas as principais plataformas.

Em terceiro lugar, minimize o impacto das contas do hub. As contas do hub facilitam a vida para você, mas também para os hackers. Configure uma conta de e-mail secreta e use-a como a conta de redefinição de senha para seus serviços on-line importantes. Mat tinha feito isso, mas os atacantes puderam ver as primeiras e últimas cartas dele; eles viram m••••[email protected]. Seja um pouco mais imaginativo. Você também deve usar este e-mail para contas importantes. Especialmente aqueles que têm informações financeiras anexadas como a Amazon. Dessa forma, mesmo que os hackers tenham acesso às suas contas de hub, eles não terão acesso a serviços importantes.

Por fim, evite postar informações confidenciais on-line. Os hackers de Mat encontraram seu endereço usando uma pesquisa WhoIs - que informa sobre quem é dono de um site - que os ajudou a acessar sua conta na Amazon. O número de celular de Grant provavelmente estava disponível em algum lugar on-line também. Ambos os endereços de e-mail do hub estavam disponíveis publicamente, o que deu aos hackers um ponto de partida.

Eu amo 2FA, mas eu posso entender como isso mudaria a opinião de algumas pessoas sobre isso. Que passos você está tomando para se proteger depois dos hacks de Mat Honan e Grant Blakeman?

Créditos da Imagem: 1Password.