Se você é uma daquelas pessoas que sempre acreditaram que a criptografia de código aberto é a maneira mais segura de se comunicar on-line, você terá uma surpresa.

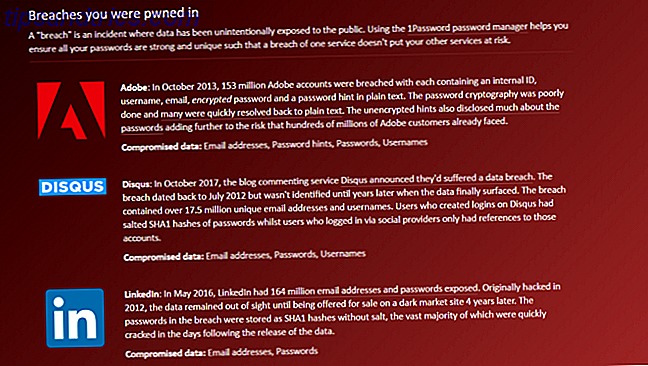

Nesta semana, Neel Mehta, um membro da equipe de segurança do Google, informou a equipe de desenvolvimento do OpenSSL que existe uma exploração com o recurso "heartbeat" do OpenSSL. O Google descobriu o bug ao trabalhar com a empresa de segurança Codenomicon para tentar hackear seus próprios servidores. Após a notificação do Google, no dia 7 de abril, a equipe do OpenSSL lançou seu próprio Comunicado de Segurança junto com um patch de emergência para o bug.

O bug já recebeu o apelido de “Heartbleed” pelos analistas de segurança Security Expert Bruce Schneier Em senhas, privacidade e confiança Especialista em segurança Bruce Schneier Em senhas, privacidade e confiança Saiba mais sobre segurança e privacidade em nossa entrevista com o especialista em segurança Bruce Schneier. Leia mais, porque utiliza o recurso “heartbeat” do OpenSSL para enganar um sistema que executa o OpenSSL para revelar informações confidenciais que podem ser armazenadas na memória do sistema. Embora grande parte das informações armazenadas na memória possa não ter muito valor para os hackers, a jóia estaria capturando as mesmas chaves que o sistema usa para criptografar as comunicações. 5 Maneiras de criptografar com segurança seus arquivos na nuvem 5 maneiras de criptografar seus arquivos com segurança no Nuvem Seus arquivos podem ser criptografados em trânsito e nos servidores do provedor de nuvem, mas a empresa de armazenamento em nuvem pode descriptografá-los - e qualquer pessoa que tenha acesso à sua conta pode visualizar os arquivos. Lado do cliente ... Leia mais.

Quando as chaves são obtidas, os hackers podem descriptografar as comunicações e capturar informações confidenciais, como senhas, números de cartão de crédito e muito mais. O único requisito para obter essas chaves sensíveis é consumir os dados criptografados do servidor por tempo suficiente para capturar as chaves. O ataque é indetectável e não rastreável.

O erro de pulsação do OpenSSL

As ramificações desta falha de segurança são enormes. O OpenSSL foi estabelecido pela primeira vez em dezembro de 2011 e rapidamente se tornou uma biblioteca criptográfica usada por empresas e organizações em toda a Internet para criptografar informações e comunicações confidenciais. É a criptografia utilizada pelo servidor da Web Apache, da qual quase metade de todos os sites da Internet são criados.

De acordo com a equipe do OpenSSL, a falha de segurança vem de uma falha no software.

“Uma verificação de limites perdidos no manuseio da extensão de heartbeat do TLS pode ser usada para revelar até 64k de memória para um cliente ou servidor conectado. Apenas versões 1.0.1 e 1.0.2-beta do OpenSSL são afetadas, incluindo 1.0.1f e 1.0.2-beta1. ”

Sem deixar rastros nos registros do servidor, os hackers podem explorar essa falha para obter dados criptografados de alguns dos servidores mais sensíveis da Internet, como servidores da Web do banco, servidores da empresa de cartão de crédito, sites de pagamento de contas e muito mais.

A probabilidade de hackers obterem as chaves secretas permanece em questão, porque Adam Langley, um especialista em segurança do Google, postou em seu Twitter que seus próprios testes não revelaram nada tão sensível quanto as chaves secretas de criptografia.

Em seu comunicado de segurança em 7 de abril, a equipe do OpenSSL recomendou uma atualização imediata e uma correção alternativa para administradores de servidores que não podem atualizar.

“Os usuários afetados devem atualizar para o OpenSSL 1.0.1g. Usuários incapazes de atualizar imediatamente podem, alternativamente, recompilar o OpenSSL com -DOPENSSL_NO_HEARTBEATS. 1.0.2 será corrigido em 1.0.2-beta2. ”

Devido à proliferação do OpenSSL em toda a Internet nos últimos dois anos, a probabilidade de o anúncio do Google levar a ataques iminentes é bastante alta. No entanto, o impacto desses ataques pode ser mitigado pelo maior número possível de administradores de servidores e gerentes de segurança atualizando seus sistemas de empresa para o OpenSSL 1.0.1g.

Fonte: OpenSSL