2017 foi um ano ruim para a segurança on-line Os principais eventos de segurança cibernética de 2017 e o que eles fizeram com você Os principais eventos de segurança cibernética de 2017 e o que eles fizeram com você Você foi vítima de um hack em 2017? Bilhões foram, no que foi claramente o pior ano em segurança cibernética ainda. Com tanta coisa acontecendo, você pode ter perdido algumas das violações: vamos recapitular. Consulte Mais informação . A ascensão do ransomware O ataque global do ransomware e como proteger seus dados O ataque global do ransomware e como proteger seus dados Um ciberataque massivo atingiu computadores em todo o mundo. Você foi afetado pelo ransomware auto-replicante altamente virulento? Se não, como você pode proteger seus dados sem pagar o resgate? Read More dominou a parte inicial do ano, enquanto violações de dados (incluindo o infame Equifax hackear Equihax: Uma das Violações Mais Calamitosas de Todos os Tempos Equihax: Uma das Violações Mais Calamitosas de Todos os Tempos A violação Equifax é a mais perigosa, e embaraçoso, violação de segurança de todos os tempos. Mas você conhece todos os fatos? Você foi afetado? O que você pode fazer sobre isso? Descubra aqui. Leia mais) continuou inabalável.

Na parte final do ano, rumores começaram a espalhar uma enorme falha de segurança com os processadores da Intel. Assim como o sol nasceu em 2018, os pesquisadores desencadearam uma enxurrada de informações sobre duas novas façanhas: Meltdown e Spectre. Ambos afetam a CPU.

O colapso afeta principalmente os processadores da Intel e é (relativamente) fácil de corrigir. Para adicionar combustível ao fogo, a resposta da Intel à falha atraiu fortes críticas do setor de segurança. O Spectre tem o potencial de afetar quase todos os processadores modernos em todos os fabricantes e será o mais desafiador dos dois exploits a longo prazo. No entanto, para ter uma ideia de quão severas são essas duas falhas e como elas afetam você, primeiro precisamos dar uma olhada em como uma CPU funciona.

Dentro da CPU

A Unidade de Processamento Central (CPU) é uma das partes mais críticas do seu computador e é muitas vezes referida como o cérebro da operação. A CPU recebe instruções da sua RAM, decodifica-as e finalmente executa a ação solicitada. Isso é conhecido como o ciclo Fetch-Decode-Execute O que é uma CPU e o que ela faz? O que é uma CPU e o que ela faz? Acrônimos de computação são confusos. O que é uma CPU, afinal? E eu preciso de um processador quad ou dual-core? Como sobre AMD ou Intel? Estamos aqui para ajudar a explicar a diferença! Leia mais e é o backbone de todas as CPUs.

Em teoria, esta operação é sempre previsível com a RAM passando todas as instruções em seqüência para a CPU para execução. No entanto, as CPUs do mundo real são mais complexas do que isso, muitas vezes processando várias instruções simultaneamente. Como as CPUs ficaram mais rápidas, o principal gargalo é a velocidade de transferência de dados entre a RAM e a CPU.

Para aumentar o desempenho, muitos processadores executam execução fora de ordem quando uma instrução ainda não foi carregada da RAM. Se o código se ramifica, a CPU tem que fazer um bom palpite sobre qual ramo seguir, o que é conhecido como predição de ramo. A CPU pode, então, dar um passo adiante e começar especulativamente a executar o código previsto.

Uma vez que as instruções perdidas são carregadas, a CPU pode desenrolar qualquer ação preditiva ou especulativa como se nunca tivesse acontecido. No entanto, tanto o Meltdown quanto o Spectre usam esses mecanismos para expor dados confidenciais.

O colapso da Intel

O Meltdown é atualmente o mais contencioso dos dois exploits, e afeta apenas os processadores Intel (embora alguns relatórios sugiram que os processadores AMD também sejam vulneráveis). O kernel é o núcleo do sistema operacional do seu computador O kernel do Linux: uma explicação em termos de layman O kernel do Linux: uma explicação nos termos do Layman Há apenas uma coisa que as distribuições Linux têm em comum: o kernel do Linux. Mas, embora muitas vezes se fale, muitas pessoas não sabem exatamente o que faz. Leia mais e tenha controle total sobre o sistema. Como tem um controle tão abrangente, o acesso ao kernel do seu sistema é limitado.

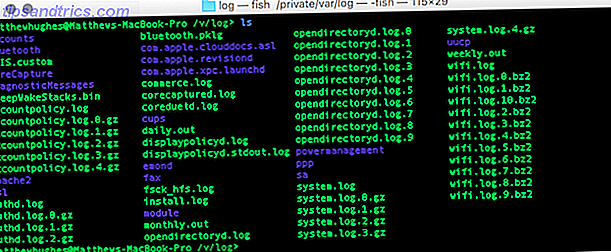

No entanto, a implementação da execução especulativa da Intel permite o acesso preventivo ao kernel, antes de executar uma verificação de acesso. Quando a verificação estiver concluída, o acesso especulativo é bloqueado, mas esse breve período é suficiente para revelar os dados mapeados no kernel. Esses dados podem variar de dados do aplicativo a senhas e chaves de criptografia. A exploração é aplicável a quase todos os processadores Intel em quase todos os sistemas operacionais, incluindo Linux, macOS, Windows, ambientes de virtualização como o VMware e até mesmo servidores de computação em nuvem como o Windows Azure e o Amazon Web Services (AWS).

#Meltdown em ação: Dumping memory (versão GIF) #intelbug #kaiser / cc @ misc0110 @lavados @StefanMangard @yuvalyarom pic.twitter.com/x46zvm60Mc

- Moritz Lipp (@mlqxyz) 4 de janeiro de 2018

A exploração foi inicialmente encontrada pelo Projeto Zero do Google em meados de 2017 e relatada independentemente por outros dois grupos de pesquisa. Todos divulgaram a vulnerabilidade aos desenvolvedores e fabricantes de hardware relevantes, antes de sua publicação. Isso significa que, no momento em que a exploração se tornou pública, a AWS, o Windows, o macOS e o Linux receberam atualizações para evitar esse ataque.

A prevenção é implementando o “isolamento da tabela de páginas do kernel”, o que dificulta o acesso ao kernel. No entanto, isso também significa que as operações serão mais lentas e os primeiros relatórios sugerem que pode haver entre uma redução no desempenho entre 5 e 30% após as atualizações.

Espectro Interno

A maior parte da atenção da mídia tem se concentrado nos impactos de desempenho resultantes do patch do Meltdown. No entanto, Spectre é indiscutivelmente o mais prejudicial dos dois exploits.

O Specter não afeta apenas os processadores da Intel - ele afeta quase todos os processadores da Intel, AMD e ARM em todos os tipos de dispositivos. Onde o Meltdown requer um aplicativo nocivo para ler a memória do kernel, o Specter abusa da execução especulativa para forçar outros aplicativos a vazarem seus dados protegidos. Os pesquisadores conseguiram realizar o ataque tanto com código nativo quanto com Javascript. A abordagem Javascript significa que o sandboxing do navegador pode ser ignorado, permitindo que o Spectre seja iniciado diretamente do seu navegador.

Resumo das vulnerabilidades da CPU #Spectre e #Meltdown - https://t.co/wPZDtJ3Ild - #Intel #intelbug #infosec #exploit #vulnerability #spectreattack #meltdownattack pic.twitter.com/SM3t4NjlUt

- nops? (@ 0x0090) 4 de janeiro de 2018

Esse ataque é mais difícil de ser realizado, mas também é mais difícil de proteger. Os pesquisadores chegaram a nomear o exploit de Spectre como “não é fácil de consertar, e vai nos perseguir por algum tempo”. Os patches de software serão capazes de mitigar algumas variações do Spectre, mas principalmente um problema relacionado ao hardware. A divisão CERT, baseada nos Estados Unidos, do Instituto de Engenharia de Software (SEI) chegou a emitir uma nota de vulnerabilidade, afirmando que a solução é "substituir hardware de CPU vulnerável".

The Aftermath

Apenas um dia se passa sem que uma nova falha de segurança, bug ou violação de dados seja desenterrada. Alguns são, sem dúvida, mais críticos que outros, e Meltdown e Spectre enquadram-se nessa categoria. O impacto dessas explorações é generalizado, mas a probabilidade de sofrer um desses ataques é bastante remota. Isto é especialmente verdade, pois ninguém foi capaz de encontrar evidências de que eles tenham sido usados antes.

O que tornou essas duas explorações tão amplamente divulgadas é a resposta do fornecedor a elas - a Intel em particular. Enquanto a Microsoft, a Amazon e a comunidade Linux criavam freneticamente patches para mitigar as explorações, a Intel ficou na defensiva.

Novo logotipo da @intel: "Vamos vender todas as nossas ações antes que nossa falha crítica de design seja tornada pública". #intelbug #InsiderTradinghttps: //t.co/DaNX5hIqLw pic.twitter.com/oLLs5qusGg

- Randy Olson (@randal_olson) 4 de janeiro de 2018

Sua declaração inicial em resposta a Meltdown e Spectre minimizou sua severidade e tentou absolver a companhia de qualquer responsabilidade. Para a ira de muitos, eles disseram que as "façanhas não têm o potencial de corromper, modificar ou excluir dados", como se a capacidade de ler dados sensíveis não tivesse importância. Após a violação substancial de dados, a Equifax assumiu uma posição de defesa de imagem semelhante. Isso acabou resultando no surgimento deles em frente ao Congresso.

A Intel foi punida da mesma forma por sua abordagem, com seu estoque caindo 3, 5%. O executivo-chefe da Intel, Brian Krzanich, também pode ter tomado outra opinião do livro da Equifax. Ele teria vendido US $ 25 milhões em ações da Intel depois de saber das façanhas em novembro de 2017.

Reações às explosões de fusão e espectro

https://t.co/GWa0gUXvCE pic.twitter.com/lj4ndjLSC0- CommitStrip (@CommitStrip) 4 de janeiro de 2018

A maior parte da atenção tem sido focada na Intel, mas outros fabricantes de chips também divulgaram suas posições. A AMD alega que seus processadores não são afetados por nenhuma das explorações. Enquanto isso, a ARM adotou uma abordagem mista, sugerindo que a maioria de seus processadores não foram afetados, mas fornecendo uma lista detalhada daqueles que são.

Muito barulho por nada?

Se esses exploits foram encontrados para ser usado por partes maliciosas, então o dano seria grave. Felizmente, assim como Heartbleed antes, esses ataques potencialmente perigosos não foram vistos em estado selvagem. Eles também exigem que um software malicioso seja instalado no seu computador para executar os ataques. Portanto, a menos que você tenha um conjunto muito específico de circunstâncias, como usuário doméstico, é improvável que você seja afetado. No entanto, não vale a pena correr o risco.

À medida que fornecedores, fabricantes e desenvolvedores enviam atualizações para mitigar as explorações, você deve instalá-las. Dificuldade em manter uma boa higiene cibernética Melhore sua higiene cibernética em cinco etapas fáceis Melhore sua higiene cibernética em cinco etapas fáceis No mundo digital, a "higiene cibernética" é tão importante quanto a higiene pessoal no mundo real. Verificações regulares do sistema são necessárias, juntamente com novos hábitos on-line mais seguros. Mas como você pode fazer essas mudanças? Leia mais também.

Temos uma dívida de gratidão para com os heróis desconhecidos de Specter e Meltdown: os milhares de engenheiros que passaram as férias trabalhando em patches de sistema operacional, patches de navegador, lançamento de nuvens e muito mais. Obrigado.

- Lee Holmes (@Lee_Holmes) 4 de janeiro de 2018

Provedores de nuvem são os mais vulneráveis a ataques, porque o retorno potencial é muito maior. Com tantos dados armazenados na nuvem, os invasores têm um incentivo para tentar essas explorações em servidores em nuvem. É um sinal positivo de que alguns dos principais provedores já emitiram patches.

No entanto, isso faz você se perguntar o quão seguro a computação em nuvem realmente é. Embora a resposta da Intel às explorações seja decepcionante, a complexidade dos patches e a velocidade com que foram implantados por vários fornecedores é louvável e reconfortante.

Você está preocupado com Meltdown e Spectre? Você acha que o trade-off entre velocidade e segurança é aceitável? Quem você acha que é responsável pelas correções? Nos deixe nos comentários!