A criptografia é uma prática de segurança essencial. Enquanto seu sistema de arquivos pode ter a criptografia ativada, e quanto a máquinas compartilhadas ou informações extremamente confidenciais?

Não tenha medo, você pode guardar sua coleção secreta de músicas Justin Bieber no seu armário com Tomb.

O que é um túmulo?

No sentido Linux da palavra, uma tumba é como uma pasta bloqueada que pode ser armazenada com segurança em um sistema de arquivos. Outra grande característica é que as chaves que destravam a tumba podem ser guardadas separadamente. Por exemplo, você pode ter sua tumba em um computador compartilhado e suas chaves em uma unidade USB.

Uma das melhores coisas sobre o Tomb é que ele se baseia na tecnologia padrão do Linux. A tecnologia subjacente usada pelo Tomb tem estado nos kernels Linux desde a versão 2.6, o que significa que você está usando a tecnologia desenvolvida por alguns dos melhores desenvolvedores de Linux.

O túmulo afirma que sua ambição é fornecer segurança militar por meio de:

- Um design minimalista que consiste em código pequeno e legível.

- Facilitação de boas práticas, como separação física de armazenamento e chaves.

- Adoção de algumas implementações padrão e bem testadas.

Os túmulos são como arquivos únicos cujo conteúdo é inacessível na ausência da chave em que estavam trancados e sua senha. Uma vez aberto, os túmulos são como pastas regulares. Tumbas podem até ser fechadas mesmo quando em uso.

Como mencionado, você deve ter o túmulo, sua chave e a senha para acessá-lo. Os arquivos podem ser ainda ofuscados usando a obscuridade para ocultar túmulos e incorporar chaves em JPEGs.

Interessado? Veja como fazer isso.

Instalando o túmulo

Instalar o Tomb e suas dependências é tão fácil quanto possível. Basta baixar a versão mais recente, descompactar o arquivo e usar o comando make.

As dependências de que você precisa são:

- zsh

- sudo

- gnupg

- cryptsetup

- pinagem-maldições

Você já pode ter estes instalados. Se não, uma vez que você tenha baixado todas as dependências usando o apt ou o gerenciador de pacotes que seu sistema usa, digite:

wget https://files.dyne.org/tomb/Tomb-2.5.tar.gz tar xvfz Tomb-2.5.tar.gz sudo make install E isso é tudo que existe para isso. Você está pronto para começar a criar e usar o Tomb!

Criando um túmulo

Tomb é uma daquelas aplicações que tem seus comandos baseados em seu nome. Por exemplo, ele possui comandos como escavar, enterrar e exumar . Para obter uma lista completa dos comandos do Tomb, verifique sua página man digitando:

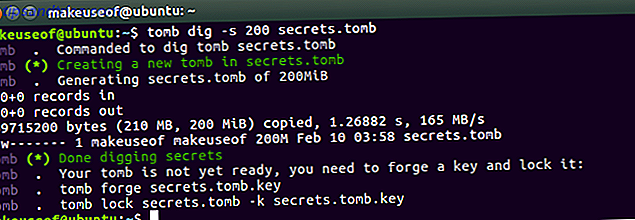

man tomb Para criar o seu primeiro túmulo, você precisa cavar! Quando estiver pronto, digite:

tomb dig -s 200 secrets.tomb

Este comando cria uma tumba de 200MB para armazenar sua coleção de selfie desafortunada. Sinta-se à vontade para criar o tamanho que melhor lhe convier. Uma tumba sempre pode ser redimensionada usando o comando resize . Tenha em mente que você sempre pode cultivar um túmulo, mas não encolher um.

Travando o túmulo

Agora temos uma parte do nosso arquivo seguro, precisamos criar uma chave e bloquear o túmulo. Para criar isso, digite:

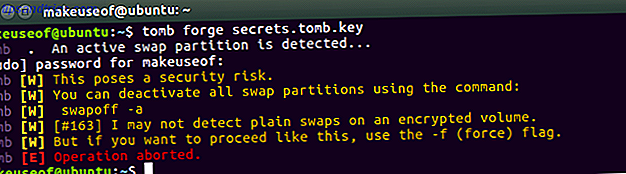

tomb forge secrets.tomb.key

Você deve ter notado que este comando não foi executado e o Tomb emitiu um aviso. O aviso mostra que você tem um arquivo de troca em execução. Isso é um risco porque o conteúdo da sua memória RAM pode ser gravado em seu arquivo de troca durante esse processo, e se alguém analisa o seu arquivo de troca, ele poderia escolher sua chave ou senha!

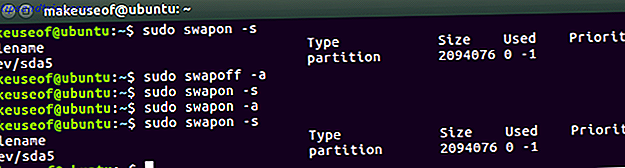

Tomb neste momento recomenda desligar o seu arquivo de swap ao trabalhar com o seu túmulo e ativar o swap novamente depois que você terminar. Tomb gentilmente fornece o comando para fazer isso! Para visualizar qualquer tipo de partições de troca configuradas:

sudo swapon -s Você pode ativar e desativar seu swap usando os seguintes comandos:

sudo swapoff -a sudo swapon -a

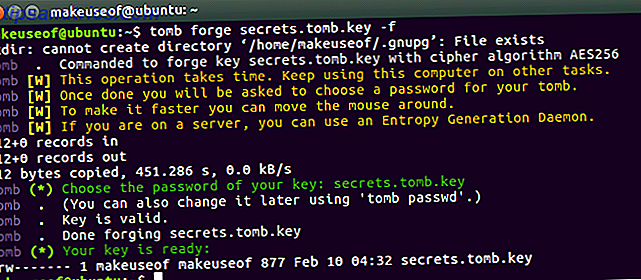

Se você não estiver incomodado com o arquivo de troca, poderá forçar a criação da chave digitando:

tomb forge secrets.tomb.key -f

Dependendo da velocidade do seu PC, a geração de chaves pode demorar um pouco. Você pode acelerar isso por alguns movimentos aleatórios do mouse. Você será solicitado a inserir e confirmar uma senha Como criar uma senha forte que você não vai esquecer Como criar uma senha forte que você não vai esquecer Você sabe como criar e lembrar uma boa senha? Aqui estão algumas dicas e truques para manter senhas fortes e separadas para todas as suas contas online. Leia mais para a sua chave. Agora, para bloquear seu túmulo com a chave que você acabou de criar, digite:

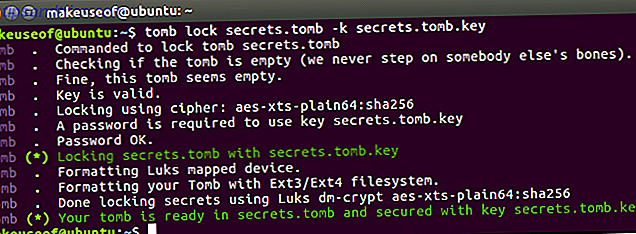

tomb lock secrets.tomb -k secrets.tomb.key

Usando um túmulo

Para abrir e usar seu tipo de túmulo:

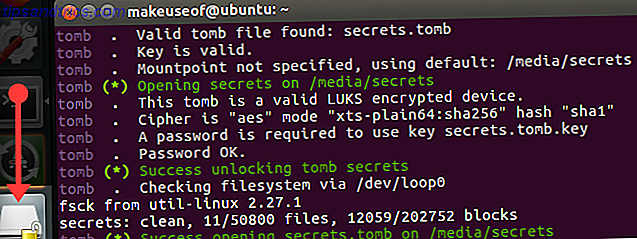

tomb open -k secrets.tomb.key secrets.tomb

Neste ponto, você será solicitado a digitar sua senha para a chave. Uma vez feito, o túmulo será desbloqueado e montado como uma unidade externa.

Os túmulos também podem ser usados para armazenar arquivos de configuração para alguns de seus aplicativos. Você poderia primeiro desbloquear sua tumba e iniciar um aplicativo que requer esses arquivos de configuração. Se alguém tentar iniciar o aplicativo sem desbloquear o túmulo, o aplicativo parecerá que ele está apenas desconfigurado.

Quando terminar de organizar seus vídeos de ensaio do X Factor dentro de sua tumba, você poderá fechá-los de duas maneiras. Usando o comando close ou o comando slam .

tomb close [ | all] tomb slam all Se você tiver mais de um túmulo aberto, poderá especificar o nome do túmulo a ser fechado ou usar todos para fechar todos os túmulos abertos no momento. O comando fechar falhará se o túmulo estiver em uso por um processo em execução.

Se você estiver com pressa e precisar fechar seus túmulos, independentemente dos processos em execução, use o comando slam . Isso pode resultar em perda de dados não salvos para arquivos que estão em uso, portanto, use com cuidado.

Mais segurança através da obscuridade

Uma das coisas a ter em conta quando se utiliza o Tomb é que não existe nenhum processo de limpeza. Isso significa que, depois de terminar o seu túmulo, você precisa garantir que a chave seja removida, se existir na mesma máquina.

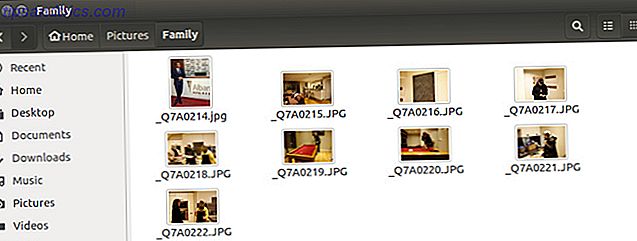

Manter um túmulo e uma chave na mesma máquina cria um elemento de risco. Há maneiras de ser um pouco sorrateiro e esconder as chaves à vista de todos. Tome esta pasta por exemplo:

Ele contém algumas fotos da família, todas com nomes sequenciais. À primeira vista, nada parece fora do lugar. Qualquer um que olhasse estas imagens não seria o mais sábio. Agora, olhe para esta foto em particular:

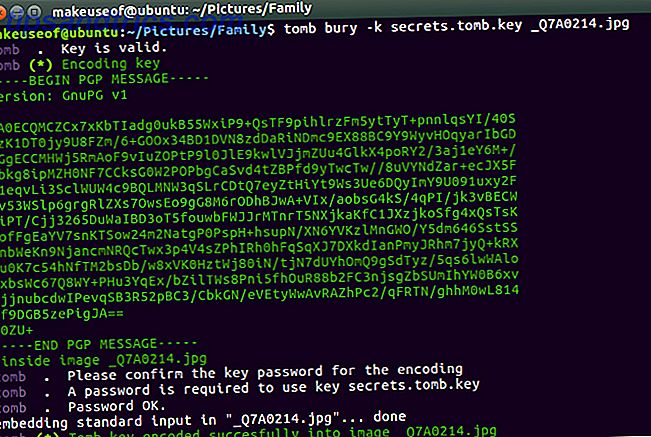

Esta imagem tem muito mais do que isso. Embutido dentro desta imagem é uma chave usada para desbloquear um túmulo escondido usando esteganografia. Impressionante, certo? Se você está se sentindo como James Bond e gostaria de fazer esse tipo:

sudo apt install steghide Para ocultar uma chave dentro de um tipo JPEG:

tomb bury -k secrets.tomb.key Picture-name.jpg"

Depois de inserir a senha do seu arquivo de chave, você pode excluir o arquivo de chave completamente. Isso significa que não haverá arquivos de chave à vista. Em vez disso, ele será realmente escondido dentro de um JPEG. Para recuperar a chave, execute:

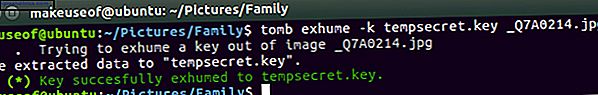

tomb exhume -k tempsecret.key Picture-name.jpg"

Uma vez que sua chave tenha sido exumada ou extraída, use-a para abrir sua respectiva tumba. Depois de bloquear a tumba, sinta-se à vontade para excluir a chave, já que ela sempre pode ser exumada do JPEG.

Por fim, certifique-se de que seus túmulos estejam ocultos entre outros arquivos, em vez de apenas mantê-los na raiz da sua unidade. Dê-lhes nomes que lhes permitam misturar-se com o ruído.

Mantenha-o secreto, mantenha-o seguro!

O túmulo traz consigo alguns ótimos recursos. No diretório extras, existem algumas outras ferramentas úteis, como uma interface gráfica e ícones de bandeja.

Tomb adiciona uma camada extra de segurança para os arquivos extremamente sensíveis que você possa ter. A convenção de temas também adiciona um pouco de diversão à experiência! Seus esqueletos agora podem descansar em paz.

Crédito da imagem: Photoloide / Depositphotos