O poder das botnets está aumentando. Uma rede de bots suficientemente organizada e globalizada derrubará partes da internet, não apenas sites únicos, tal é o poder que eles exercem. Apesar de seu enorme poder, o maior ataque DDoS não usava uma estrutura tradicional de botnet.

Vamos ver como o poder de uma botnet expande o que é uma botnet e o computador é parte de uma? O que é uma rede de bots e seu computador faz parte de um? Botnets são uma importante fonte de malware, ransomware, spam e muito mais. Mas o que é uma botnet? Como eles vêm à existência? Quem os controla? E como podemos pará-los? Leia mais e como o próximo DDoS enorme que você ouve sobre o que exatamente é um ataque DDoS e como isso acontece? O que exatamente é um ataque DDoS e como isso acontece? Você sabe o que faz um ataque DDoS? Pessoalmente, não fazia ideia até ler este infográfico. Leia mais será o maior que o anterior.

Como botnets crescem?

A definição da botnet SearchSecurity afirma que “uma botnet é uma coleção de dispositivos conectados à Internet, que pode incluir PCs, servidores, dispositivos móveis e dispositivos da Internet de coisas que são infectados e controlados por um tipo comum de malware. Os usuários geralmente desconhecem um botnet que infecta seu sistema ”.

Botnets são diferentes de outros tipos de malware, pois é uma coleção de máquinas infectadas coordenadas. Botnets usam malware para estender a rede a outros sistemas, usando predominantemente e-mails de spam com um anexo infectado. Eles também têm algumas funções principais, como envio de spam, coleta de dados, fraude de cliques e ataques DDoS.

O poder de ataque de expansão rápida das redes de bots

Até recentemente, os botnets tinham algumas estruturas comuns familiares aos pesquisadores de segurança. Mas no final de 2016, as coisas mudaram. Uma série de enormes ataques DDoS Os principais eventos de segurança cibernética de 2017 e o que eles fizeram com você Os principais eventos de segurança cibernética de 2017 e o que eles fizeram com você Você foi vítima de um hack em 2017? Bilhões foram, no que foi claramente o pior ano em segurança cibernética ainda. Com tanta coisa acontecendo, você pode ter perdido algumas das violações: vamos recapitular. Leia Mais fez pesquisadores sentar e tomar nota.

- Setembro de 2016. O recém-descoberto botnet Mirai ataca o site do jornalista de segurança Brian Krebs com 620Gbps, interrompendo maciçamente seu site, mas, em última análise, falhando devido à proteção contra DDoS da Akamai.

- Setembro de 2016. A rede de bots Mirai ataca o host francês OVH, reforçando cerca de 1Tbps.

- Outubro de 2016. Um ataque enorme derrubou a maioria dos serviços de internet na costa leste dos EUA. O ataque foi direcionado ao provedor DNS, Dyn, com os serviços da empresa recebendo um tráfego estimado de 1, 2Tbps, fechando temporariamente sites como Airbnb, Amazon, Fox News, GitHub, Netflix, PayPal, Twitter, Visa e Xbox Live.

- Novembro de 2016. A Mirai conquista ISPs e provedores de serviços móveis na Libéria, derrubando a maioria dos canais de comunicação em todo o país.

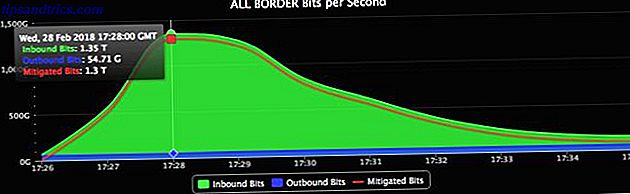

- Março de 2018. O GitHub é atingido com o maior DDoS gravado, registrando 1, 35Tbps em tráfego sustentado.

- Março de 2018. A empresa de segurança de rede Arbor Networks afirma que seu tráfego global ATLAS e sistema de monitoramento de DDoS registra 1, 7Tbps.

Esses ataques aumentam em poder ao longo do tempo. Mas antes disso, o maior DDoS de sempre foi o ataque de 500Gbps contra sites pró-democracia durante os protestos do Hong Kong Occupy Central.

Parte da razão para esse aumento contínuo de poder é uma técnica DDoS totalmente diferente que não requer centenas de milhares de dispositivos infectados por malware.

DDoS Memcached

A nova técnica DDoS explora o serviço memcached . Desses seis ataques, os ataques GitHub e ATLAS usam o memcached para ampliar o tráfego de rede a novas alturas. O que é memcached, no entanto?

Bem, o memcached é um serviço legítimo executado em muitos sistemas Linux. Ele armazena dados em cache e facilita o armazenamento de dados, como discos e bancos de dados, reduzindo o número de vezes que uma fonte de dados deve ser lida. Ele é normalmente encontrado em ambientes de servidor, em vez de em seu desktop Linux 5 Grandes ambientes de desktop Linux que você não ouviu falar 5 grandes ambientes de desktop Linux que você não conhece Há muitos ambientes de desktop Linux disponíveis - incluindo alguns ótimos você provavelmente não ouviu falar. Aqui estão cinco dos nossos favoritos. Consulte Mais informação . Além disso, os sistemas que executam o memcached não devem ter uma conexão direta com a Internet (você verá o porquê).

Memcached comunica usando o protocolo de dados do usuário (UDP), permitindo a comunicação sem autenticação. Por sua vez, isso significa basicamente que qualquer pessoa que possa acessar uma máquina conectada à Internet usando o serviço memcached pode se comunicar diretamente com ela, bem como solicitar dados dela (é por isso que ela não deve se conectar à internet!).

A infeliz desvantagem dessa funcionalidade é que um invasor pode falsificar o endereço de Internet de uma máquina que faz uma solicitação. Assim, o invasor falsifica o endereço do site ou serviço para DDoS e envia uma solicitação para tantos servidores de memcached quanto possível. A resposta combinada dos servidores memcached se torna o DDoS e sobrecarrega o site.

Essa funcionalidade indesejada é ruim o suficiente por si só. Mas o memcached tem outra “habilidade” única. O Memcached pode amplificar massivamente uma pequena quantidade de tráfego de rede em algo estupidamente grande. Determinados comandos para o protocolo UDP resultam em respostas muito maiores que a solicitação original.

A amplificação resultante é conhecida como Fator de Amplificação de Largura de Banda, com amplificação de ataque varia entre 10.000 e 52.000 vezes a solicitação original. (Akami acredita que os ataques memcached podem "ter um fator de amplificação acima de 500.000!)

Qual é a diferença?

Você vê, então, que a principal diferença entre um DDoS comum de botnet e um DDoS em memcached reside na infraestrutura deles. Ataques DDoS em Memcached não precisam de uma enorme rede de sistemas comprometidos, confiando em sistemas Linux inseguros.

Alvos de alto valor

Agora que o potencial de ataques DDoS memcached extremamente poderosos está em andamento, espere ver mais ataques dessa natureza. Mas os ataques do memcached que já ocorreram - não na mesma escala do ataque do GitHub - criaram algo diferente da norma.

A empresa de segurança Cybereason acompanha de perto a evolução dos ataques do memcached. Durante a análise, eles identificaram o ataque do memcached em uso como uma ferramenta de entrega de resgate. Os atacantes incorporam uma minúscula nota de resgate solicitando pagamento no Monero 5 Razões pelas quais você não deve pagar fraudadores do Ransomware 5 razões pelas quais você não deve pagar os ransomwares Scammers O Ransomware é assustador e você não quer ser atingido por ele - mas mesmo se você Existem razões convincentes para você não pagar o resgate! Leia mais (uma criptomoeda) e coloque esse arquivo em um servidor de memcached. Quando o DDoS é iniciado, o atacante solicita o arquivo de nota de resgate, fazendo com que o alvo receba a nota repetidamente.

Ficando seguro?

Na verdade, não há nada que você possa fazer para impedir um ataque do memcached. Na verdade, você não saberá até terminar. Ou, pelo menos, até que seus serviços e sites favoritos estejam indisponíveis. Isto é, a menos que você tenha acesso a um sistema Linux ou banco de dados executando o memcached. Então você deve realmente ir e verificar sua segurança de rede.

Para usuários regulares, o foco realmente permanece em botnets comuns espalhados por malware. Que significa

- Atualize seu sistema e mantenha assim

- Atualize seu antivírus

- Considere uma ferramenta antimalware como o Malwarebytes Premium As melhores ferramentas de segurança e antivírus do computador As melhores ferramentas de segurança e antivírus do computador Precisa de uma solução de segurança para o seu PC? Preocupado com malware, ransomware, vírus e intrusos através de seus firewalls? Quer fazer backup de dados vitais? Apenas confuso sobre tudo isso? Aqui está tudo que você precisa saber. Leia mais (a versão premium oferece proteção em tempo real)

- Ativar o filtro de spam no seu cliente de e-mail Como limpar o Gmail e parar os e-mails de spam Como limpar o Gmail e bloquear os e-mails de spam Você recebe muitos e-mails? Essas dicas inteligentes do Gmail ajudarão você a interromper os e-mails de spam indesejados antes que eles entrem na sua caixa de entrada do Gmail. Consulte Mais informação ; aumentá-lo para pegar a grande maioria do spam

- Não clique em nada que você não tenha certeza; isso vale em dobro para emails não solicitados com links desconhecidos

Manter-se seguro não é uma tarefa difícil - requer apenas um pouco de vigilância 6 Cursos gratuitos de segurança cibernética que o manterão seguro on-line 6 cursos gratuitos de segurança cibernética que o manterão seguro on-line Intrigado com a segurança on-line? Confuso sobre roubo de identidade, criptografia e como é seguro fazer compras on-line? Nós compilamos uma lista de 6 cursos gratuitos de segurança cibernética que explicarão tudo, prontos para serem executados hoje! Consulte Mais informação .

Crédito da imagem: BeeBright / Depositphotos