Se as notícias forem confiáveis, os hackers são um grupo demográfico por conta própria. Bem, eles poderiam ser porque violações de segurança de nossas contas pessoais são um perigo real e presente. Em fevereiro deste ano, 250 mil contas do Twitter foram invadidas. O Wall Street Journal e o New York Times estavam entre os nomes mais famosos. Talvez você estivesse entre os números também. A parte boa disso foi que o Twitter reagiu com entusiasmo e tapou o buraco antes que ele se abrisse.

Sites como o Twitter não são alvos fáceis. Eles são protegidos por firewalls e outras proteções. O Twitter implementou protocolos de segurança, como o DMARC, para proteção mais forte contra phishing. Mas, mesmo enquanto escrevo isso, chegou a notícia de uma conta no Twitter da Associated Press, usada para divulgar a falsa atualização de um ataque à Casa Branca. O mercado de ações despencou. O Twitter reforçará suas defesas. Nós, os usuários, fazemos parte dessas fortificações. Normalmente, somos o seu elo mais fraco também.

O chão coberto até agora ...

Meu amigo Chris nos deu os princípios absolutos que você precisa saber para proteger sua conta no Twitter O que você precisa saber sobre como proteger sua conta no Twitter O que você precisa saber sobre como proteger sua conta no Twitter As contas do Twitter são alvos de sucesso para scammers e distribuidores de malware. Uma vez que alguém comprometa sua conta no Twitter, eles podem enviar tweets com links para golpes e malware, bombardeando seus seguidores com seu lixo. Fortalecer seu ... Leia Mais. Vamos refazê-los novamente rapidamente:

- Cuidado com o phishing

- Não reutilize senhas

- Gerenciar aplicativos de terceiros

- Melhore o seu navegador e segurança do computador

- Restringir redefinições de senha

- Use um expansor de URL

- Dar uma mãozinha

Eu recomendo vivamente que você leia seu artigo popular para entender as primeiras coisas que você precisa fazer. Aqui estão algumas dicas mais Twitter que devem ser úteis para se proteger contra hackers 5 dicas fáceis que iria protegê-lo contra um hacker de computador 5 dicas fáceis que iria protegê-lo contra um hacker de computador Ao longo das últimas décadas, vimos muitos tecnológico avanços. Na verdade, os avanços foram tão rápidos que até pessoas com conhecimentos técnicos podem acabar caindo no esquecimento. Eu falo por experiência. Há ... Leia mais.

Lidar com spam

Um ataque pode vir disfarçado na forma de uma mensagem de spam no Twitter. Os ataques de spam assumem diferentes formas. O Twitter reconhece seguidores agressivos; explorando @reply ou @mention para postar mensagens indesejadas; e até mesmo criar várias contas como comportamento de spam. Também poderia ser algo tão inócuo quanto postar links não relacionados. O truque é reconhecer o spam antecipadamente e tomar medidas para denunciá-lo. Veja como…

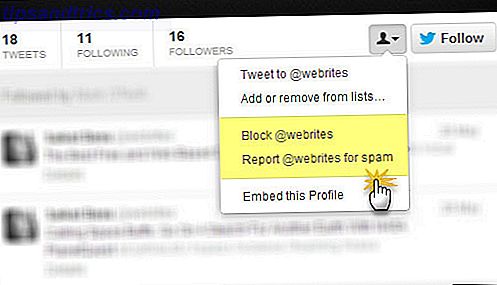

- Clique na página de perfil da conta de spam.

- Clique no pequeno ícone de silhueta ao lado do botão "Seguir" para revelar o menu suspenso.

- Você pode usar as opções (ver captura de tela) para relatar uma conta incorreta de spam. Como alternativa, você também pode bloquear a conta.

O Twitter não suspende automaticamente a conta de spam suspeita. Embora isso impeça o usuário de seguir você ou responder a você. Você também pode enviar um relatório de violação mais direta. O Twitter tem uma página de suporte que informa tudo sobre como denunciar violações e qualquer outra atividade suspeita.

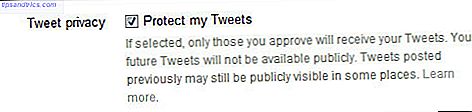

Benefícios das Contas Protegidas do Twitter

Uma linha do tempo do Twitter é pública por padrão. Você pode exercer a opção de definir seus tweets como "protegidos". Tweets protegidos são visíveis para seus seguidores aprovados no Twitter. Uma conta do Twitter protegida lhe dá mais controle prático sobre quem segue você. Cada solicitação de acompanhamento precisará da sua aprovação expressa. Seus tweets só serão visíveis para seus seguidores. Seus tweets protegidos também não serão exibidos nos resultados do Google.

Proteger sua conta do Twitter é uma estratégia mais segura, mas pode custar uma interação aberta. A página de suporte do Twitter entra no âmago da questão de proteger e desproteger seus tweets.

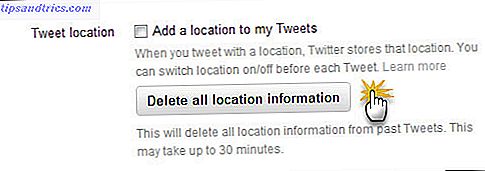

Não compartilhe sua localização

Embora compartilhar suas informações de localização não possa levar sua conta a ser hackeada, ninguém pode prometer que isso não acontecerá com sua casa ... o que é ainda pior. PleaseRobMe é um site interessante que tenta destacar o perigo de compartilhar informações em redes sociais. Por exemplo, compartilhar suas informações de localização pode levar um ladrão a sua casa quando você estiver em outro lugar.

A página Configurações no Twitter leva você à opção de desativar suas informações de localização e também excluir todas as referências anteriores a ele com um único clique. Você também pode acessar as configurações de localização do smartphone e desativar o compartilhamento.

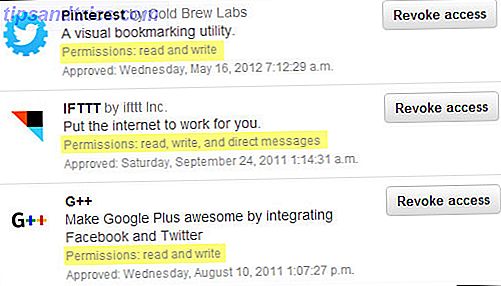

Não permita cegamente aplicativos de terceiros

Aplicativos de terceiros conectados por meio de sua conta do Twitter têm dois níveis de autorização - somente leitura ou leitura e gravação . Com efeito, um aplicativo pode acessar todas as informações da sua conta do Twitter. Um aplicativo com permissão de leitura e gravação também pode postar atualizações em seu nome. Além disso, seus tweets podem ser protegidos, mas imagens acessíveis através de serviços como o Instagram podem não ser. Isso representa um risco potencial se um aplicativo em questão não for legítimo. Isso nos leva de volta ao questionamento de examinar cuidadosamente cada aplicativo de terceiros a que concedemos acesso e revogar periodicamente o acesso a aplicativos de que não precisamos mais.

Seja cauteloso com as mensagens diretas "fora do azul"

Eu só tenho que reiterar isso de novo. Houve ataques de mensagens diretas e ataques de malware por e-mail. Mensagens diretas (DM) devem ser interações de um para um entre duas partes e devem ser privadas. Na realidade, os DMs podem ser usados por aplicativos de terceiros que tenham acesso à sua conta do Twitter. Golpes de phishing O que exatamente é phishing e quais técnicas são usadas por golpistas? O que exatamente é phishing e quais técnicas são usadas pelos golpistas? Eu nunca fui fã de pesca. Isto é principalmente por causa de uma expedição adiantada onde meu primo conseguiu pegar dois peixes enquanto eu peguei o zip. Semelhante à pesca real, os golpes de phishing não são ... Read More e os backdoor Trojans também contam com links em mensagens enviadas a uma conta desavisada. Twitter conselhos contra seguir centenas ou milhares de contas sem dar uma olhada primeiro.

O mercado de ações cai brevemente e depois se recupera depois que a conta do Twitter hackeada do @P envia um tweet falso: http://t.co/X0KeRg1C5A

- Yahoo News (@YahooNews) 23 de abril de 2013

É realmente fácil detectar ataques de phishing 4 Métodos gerais que você pode usar para detectar ataques de phishing 4 Métodos gerais que você pode usar para detectar ataques de phishing Um "phishing" é um termo usado em sites fraudulentos que tentam se parecer com um site que você conhece bem e visite com freqüência. O ato de todos esses sites tentando roubar sua conta ... Leia mais com um pouco de cuidado. Por exemplo: verifique o texto e a substância da mensagem. Além disso, tenha cuidado extra com dispositivos móveis, pois telas menores podem tornar muito mais difícil decifrar uma tela fraudulenta. Portanto, aguarde para verificá-lo em uma tela maior antes de clicar nele.

Aqui está uma excelente leitura sobre phishing no Fraud.org.

Sair de computadores públicos

Essa precaução parece tão óbvia, mas você ficaria surpreso com quantas pessoas se esqueceram de fazê-lo. Se você estiver em um computador compartilhado, lembre-se de sair do Twitter para impedir que alguém acesse sua conta aberta. Na mesma linha, use sempre uma senha para travar o smartphone e evitar a espionagem dos olhos.

Desativar Java

Java não é seguro O Java não é seguro e você deve desativá-lo? Java não é seguro e você deve desativá-lo? O plug-in Java da Oracle tornou-se cada vez menos comum na Web, mas tornou-se cada vez mais comum nas notícias. Se o Java está permitindo que mais de 600.000 Macs sejam infectados ou a Oracle esteja ... Leia mais, diga especialistas em segurança. O Departamento de Segurança Interna dos EUA emitiu um aviso público sobre como desabilitar o Java se não for necessário no seu navegador. É sempre uma boa ideia atualizar continuamente o Java, embora desabilitá-lo pode ser uma história de advertência ao fechar o backdoor antes que alguém entre em seu caminho.

Uma nota final: se sua conta do Twitter tiver sido violada, você poderá redefinir sua senha. Siga esta página de suporte do Twitter para proteger sua conta e impedir outros comportamentos incomuns

A facilidade de twittar às vezes nos leva a uma falsa sensação de segurança. Esquecemos que o Twitter é indiscutivelmente o mais aberto de todos os sites de compartilhamento social. Essa é a fruta e também a casca que podemos usar. Se você passar uma boa parte do dia nas redes sociais, vai perceber que as configurações de segurança do Twitter são muito mais fáceis de entender e definir do que as do Facebook. Agora, temos apenas que pensar um pouco e alguns minutos para não sermos vítimas de hackers. Que outras dicas de segurança do Twitter você gostaria de sugerir? Você aprendeu com uma experiência amarga ou você está entre os sábios e cautelosos que jogam de forma segura ao invés de se arrepender?

Crédito de imagem: Shutterstock