O Safeplug é um roteador especial que cria uma conexão anônima com a Internet via rede Tor (o que é o Tor?); custa US $ 50 - mas você pode fazer o seu próprio com um dongle WiFi Raspberry Pi e USB.

Na verdade, você não economizará muito: o custo do Pi mais um dongle WiFi adequado custará cerca de US $ 50 ou mais. Mas o DIY é divertido, nós aprendemos muito no processo, e você provavelmente já tem um Pi sentado em torno de coletar poeira.

Lista de compras

- Raspberry Pi (modelo B)

- Cartão SD de pelo menos 4 gigabytes

- Cabo Ethernet

- Adaptador USB Wifi compatível - isso significa poder trabalhar em modo de estrutura com o pacote hostapd (como este baseado no chipset RT5370)

- Adaptador de energia micro USB

A teoria

Vamos adaptar o Raspberry Pi para atuar como um roteador: ele se conectará a uma porta Ethernet em seu roteador de Internet existente como qualquer outro dispositivo, mas também se conectará à rede de anonimato do Tor. Você pode ler nosso guia completo do Tor para saber mais, mas, essencialmente, ele funciona enviando seus pedidos de Internet através de vários computadores - fazendo-os circular pelo mundo - tornando-o praticamente impossível de ser rastreado. O Pi irá transmitir uma rede WiFi como o seu roteador provavelmente faz, de tal forma que qualquer tráfego no WiFi será enviado para a Internet, via Tor. Na verdade, se você ainda não tem um roteador habilitado para WiFi e quer um - basta seguir a primeira metade deste tutorial.

Existe, é claro, uma redução na velocidade para fazer isso, tanto através do elemento de roteamento quanto da rede real do Tor.

Esteja avisado: navegando através do Tor sozinho não vai anonimizar completamente a sua sessão. Seu navegador está cheio de arquivos em cache e cookies que podem ser usados para identificar sua presença em um site (o que é um cookie? O que é um cookie e o que ele tem a ver com minha privacidade? [MakeUseOf explica] O que é um cookie e o que fazer Tem que fazer com minha privacidade? [MakeUseOf Explains] A maioria das pessoas sabe que há cookies espalhados por toda a Internet, prontos e dispostos a serem comidos por quem quer que os encontre primeiro. Sim, existem cookies ... Leia mais). Verifique se estão desativados e bloqueados (use o modo de navegação anônima) e, obviamente, não comece a fazer logon em sites.

Começando

Grave uma nova cópia da última imagem Raspian Wheezy no seu cartão SD; Conecte a energia, Ethernet, adaptador USB WiFi e inicialize. Você não precisa de um monitor ou teclado conectado - faremos isso tudo a partir da linha de comando.

Top 3 Ferramentas Portáteis de Análise e Diagnóstico de Rede Top 3 Ferramentas Portáteis de Análise e Diagnóstico de Rede Leia mais para descobrir o endereço IP do seu Raspberry Pi (o IP Scanner para OS X funciona bem para mim), depois o SSH para ele de um prompt de comando (como usar o SSH no Windows 4 Maneiras fáceis de usar o SSH no Windows 4 Maneiras fáceis de usar o SSH No Windows O SSH é a solução de fato para acessar com segurança terminais remotos no Linux e em outros sistemas semelhantes ao UNIX. Servidor SSH que você deseja acessar, você terá que baixar um cliente SSH .... Leia mais) com o comando:

ssh pi@xxxx onde xxxx é o endereço IP do seu Pi. A senha padrão é "framboesa"

Tipo:

sudo raspi-config para executar o utilitário de configuração gráfica. Expanda o sistema de arquivos, saia do utilitário de configuração e reinicie. Você ainda deve ter o mesmo endereço IP - siga em frente e o SSH novamente.

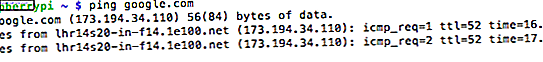

Verifique se o Pi pode acessar a Internet digitando

ping google.com de dentro de sua sessão SSH (não em sua máquina local). Você deveria ver algo assim:

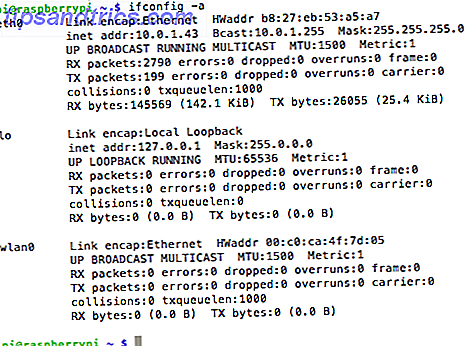

Pressione CTRL-C para pará-lo. Agora verifique se o seu adaptador WiFi é reconhecido digitando:

ifconfig -a Se você ver wlan0 listado, tudo é bom. Se não, o seu adaptador sem fio nem é reconhecido, muito menos capaz de estruturar / modo AP.

Vamos atualizar o sistema e instalar algum software. Execute o seguinte, um por um, percorrendo os prompts conforme necessário. Na segunda etapa, estamos removendo o mecanismo wolfram para corrigir um bug do kernel matemático - também salvamos 450 megabytes no processo.

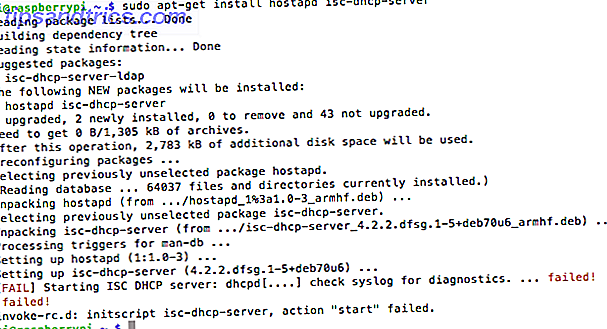

sudo apt-get update sudo apt-get remove wolfram-engine sudo apt-get install hostapd isc-dhcp-server

Aqui, instalamos um servidor DHCP para que os clientes WiFi possam obter automaticamente um endereço IP. Ignore o erro - isso significa que ainda não o configuramos.

sudo nano /etc/dhcp/dhcpd.conf Comente (adicione um # para iniciá-los) as seguintes linhas:

option domain-name "example.org"; option domain-name-servers ns1.example.org, ns2.example.org; Uncomment (remova o #) a palavra autoritativa das seguintes linhas:

# If this DHCP server is the official DHCP server for the local # network, the authoritative directive should be uncommented. authoritative; Agora vá até a parte de baixo e cole:

subnet 192.168.42.0 netmask 255.255.255.0 { range 192.168.42.10 192.168.42.50; option broadcast-address 192.168.42.255; option routers 192.168.42.1; default-lease-time 600; max-lease-time 7200; option domain-name "local"; option domain-name-servers 8.8.8.8, 8.8.4.4; } Salvar com CTRL-X -> Y -> enter .

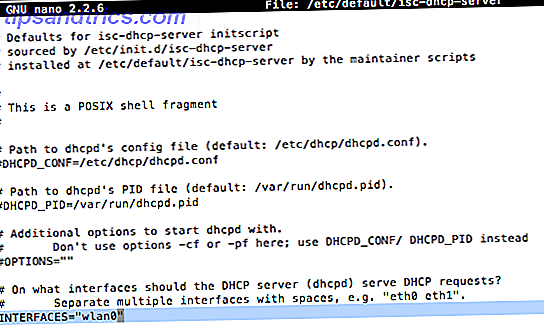

Em seguida, digite:

sudo nano /etc/default/isc-dhcp-server Altere a última linha para ler:

INTERFACES="wlan0"

O que significa que nosso servidor DHCP deve escutar na interface sem fio para fornecer endereços IP. Por fim:

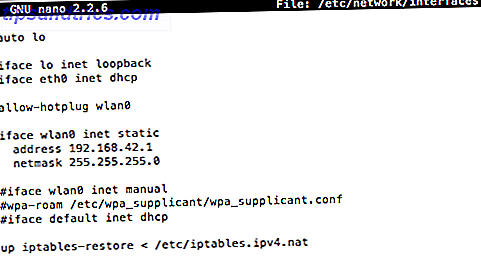

sudo nano /etc/network/interfaces Substitua tudo depois (deixando esta linha):

allow-hotplug wlan0 Com isso:

iface wlan0 inet static address 192.168.42.1 netmask 255.255.255.0 #iface wlan0 inet manual #wpa-roam /etc/wpa_supplicant/wpa_supplicant.conf #iface default inet dhcp

Saia e salve (CTRL-X, Y, digite - lembre-se disso, não vou dizer de novo!) . Agora, definimos um endereço IP estático para a rede sem fio e solicitamos que o servidor DHCP atribua endereços IP aos clientes. Impressionante. Em seguida, digite:

sudo ifconfig wlan0 192.168.42.1 Para definir o nosso hotspot, edite o arquivo de configuração do HostAP da seguinte maneira.

sudo nano /etc/hostapd/hostapd.conf Adicione as seguintes linhas, editando o ssid (nome da rede WiFi) e wpa_passphrase, se desejar.

interface=wlan0 driver=nl80211 ssid=PiTest hw_mode=g channel=6 macaddr_acl=0 auth_algs=1 ignore_broadcast_ssid=0 wpa=2 wpa_passphrase=raspberry wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP rsn_pairwise=CCMP Agora precisamos informar ao Pi onde está nosso arquivo de configuração.

sudo nano /etc/default/hostapd Substitua esta linha:

#DAEMON_CONF="" com:

DAEMON_CONF="/etc/hostapd/hostapd.conf" Finalmente, precisamos configurar o NAT. NAT, ou Network Address Translation, é o processo de alterar os endereços IP da rede interna em um único IP externo e rotear as coisas apropriadamente.

sudo nano /etc/sysctl.conf Na parte inferior, adicione:

net.ipv4.ip_forward=1 Salve . Execute todos os comandos a seguir - sinta-se à vontade para colá-los todos de uma vez. Aqui estamos estabelecendo tabelas de roteamento que basicamente apenas conectam nosso adaptador ethernet e WiFi.

sudo sh -c "echo 1>/proc/sys/net/ipv4/ip_forward" sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE sudo iptables -A FORWARD -i eth0 -o wlan0 -m state --state RELATED, ESTABLISHED -j ACCEPT sudo iptables -A FORWARD -i wlan0 -o eth0 -j ACCEPT sudo sh -c "iptables-save>/etc/iptables.ipv4.nat" Finalmente, execute:

sudo nano /etc/network/interfaces e adicione:

up iptables-restore< /etc/iptables.ipv4.nat até o fim. Para testar, nós corremos:

sudo /usr/sbin/hostapd /etc/hostapd/hostapd.conf Sua rede PiTest deveria estar transmitindo agora, supondo que você não tenha mudado o nome. Tente se conectar a partir de outra máquina ou dispositivo móvel e você deverá ver algumas informações de depuração exibidas na tela, desta forma:

Agora, pressione CTRL-C para cancelar o programa, e vamos garantir que isso seja executado como um serviço na reinicialização. Execute estes comandos:

sudo service hostapd start sudo service isc-dhcp-server start sudo update-rc.d hostapd enable sudo update-rc.d isc-dhcp-server enable Agora temos a configuração da parte de roteamento, mas ainda precisamos adicionar Tor à equação - agora, literalmente, acabamos de fazer um roteador.

Instalar o Tor

sudo apt-get install tor sudo nano /etc/tor/torrc Copie e cole isso logo no topo. Ignore todo o resto e salve:

Log notice file /var/log/tor/notices.log VirtualAddrNetwork 10.192.0.0/10 AutomapHostsSuffixes .onion, .exit AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 192.168.42.1 DNSPort 53 DNSListenAddress 192.168.42.1 Livre-se de nossas antigas tabelas de roteamento e adicione uma exceção para o SSH, para que ainda possamos fazer login novamente. Estamos adicionando uma passagem para pesquisas de DNS; e direcionando todo o tráfego TCP (sinais de controle) para 9040.

sudo iptables -F sudo iptables -t nat -F sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 22 -j REDIRECT --to-ports 22 sudo iptables -t nat -A PREROUTING -i wlan0 -p udp --dport 53 -j REDIRECT --to-ports 53 sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --syn -j REDIRECT --to-ports 9040 Você pode verificar as entradas da seguinte forma:

sudo iptables -t nat -L Salve o arquivo para que ele seja carregado na reinicialização.

sudo sh -c "iptables-save>/etc/iptables.ipv4.nat" Habilite-o para iniciar na inicialização e, em seguida, reinicie para que possamos testá-lo.

sudo update-rc.d tor enable sudo shutdown -r now Você pode criar um arquivo de log e segui-lo usando o seguinte (eles não são necessários, mas podem ser úteis para depuração se você tiver problemas).

sudo touch /var/log/tor/notices.log sudo chown debian-tor /var/log/tor/notices.log sudo chmod 644 /var/log/tor/notices.log tail -f /var/log/tor/notices.log Vá até whatismyipaddress.com para verificar se o seu IP não é do seu próprio ISP:

Ou use check.torproject.org:

Você pode achar que o Google está pedindo para verificar com um Captcha com bastante frequência - isso é porque o Tor é frequentemente usado por spammers, e não há muito o que fazer sobre isso.

Parabéns, você está anônimo e agora pode acessar sites ocultos do Tor com o domínio .onion (Como encontrar sites Onion ativos? Como encontrar sites Active Onion e por que você pode querer encontrar sites Active Onion & Por que você pode querer a Onion? Os sites, assim chamados porque terminam com ".onion", são hospedados como serviços ocultos do Tor - uma maneira completamente anônima de hospedar sites. Leia mais). Apenas não faça nada bobo, como iniciar um site vendendo drogas para Bitcoins, ou usar seu nome real em qualquer lugar, e você deve estar bem. Deixe-nos saber se você tem problemas e eu vou tentar ajudar.