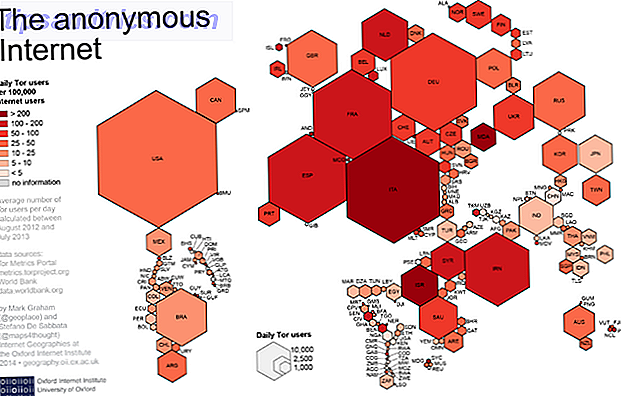

Tor é uma das ferramentas mais poderosas para proteger sua privacidade Really Private Browsing: Um guia não-oficial do Tor Tor fornece navegação e mensagens verdadeiramente anônimas e não rastreáveis, bem como acesso ao chamado "Rede profunda". O Tor não pode ser plausivelmente quebrado por nenhuma organização no planeta. Leia mais na Internet. Mas, como um experimento recente provou, seu poder vem com sérias limitações. Hoje, vamos falar um pouco sobre como o Tor funciona, o que ele faz e o que não faz e como se manter seguro enquanto o usa.

Tor em um Nutshell

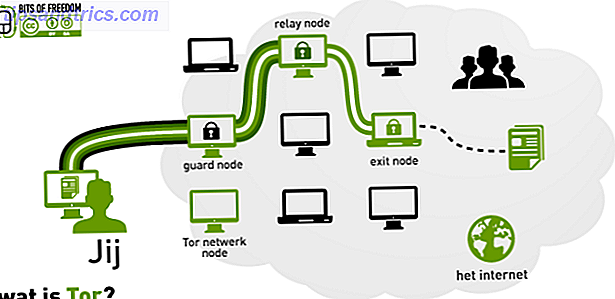

Tor funciona assim: quando você envia uma mensagem através do Tor, ela é enviada em um curso gerado aleatoriamente pela rede, usando uma tecnologia criptográfica conhecida como “onion routing”. Navegação anônima com o Tor Anonymous Internet Surfing com Tor Tor é um livre rede acessível que permite que o tráfego da Internet flua de forma segura e anônima. Leia mais É como enviar uma mensagem selada dentro de uma série de envelopes. Cada nó da rede decriptografa a mensagem (abre o envelope externo) e envia o resultado ainda criptografado (envelope interno selado) para o próximo endereço. Como resultado, nenhum nó individual pode ver mais de um único link na cadeia e o caminho da mensagem se torna extremamente difícil de rastrear.

Eventualmente, porém, a mensagem tem que acabar em algum lugar. Se for para um “serviço oculto Tor”, que é um servidor conectado diretamente à rede Tor, não há problema. Se, no entanto, você estiver apenas usando o Tor como um proxy para acessar a Internet normal, fica um pouco mais complicado. Em algum momento, seu tráfego precisa passar pelo que é chamado de 'nó de saída' - um nó Tor que passa seus pacotes para a Internet normal.

Seu tráfego é vulnerável a espionagem desses nós de saída. Quão ruim é o problema? Felizmente, alguns intrépidos pesquisadores têm feito algumas pesquisas sobre o assunto.

Captura de nós ruins

A pesquisadora de segurança sueca Mononymous, Chloe, desenvolveu uma técnica inteligente para enganar os nós corruptos para que eles saíssem. Basicamente, funciona assim: Chloe montou um site, usando um nome de domínio legítimo e web design, para servir como um honeypot. Para este teste específico, ela criou um domínio destinado a se assemelhar a um comerciante de Bitcoin. Em seguida, ela baixou uma lista de cada nó de saída, conectou-se ao Tor e usou cada nó de saída para efetuar login no site, usando uma conta exclusiva específica do nó de saída em questão.

Então ela sentou-se e esperou por um mês. Qualquer nó que estivesse tentando roubar credenciais de login veria seu login, roubaria seu nome de usuário e senha e tentaria usá-lo. Seus sites honeypot notariam as várias tentativas de login e anotariam. Como as senhas são exclusivas para cada nó, Chloe pode identificar exatamente qual nó pegou a isca.

Os resultados do experimento são interessantes. De cerca de 1400 notas de saída, 16 tentaram roubar a senha e fazer o login. Esse número não é muito alarmante, mas há alguns fatos que vale a pena lembrar.

Primeiro, isso só está captando apenas os nós que estavam interessados em roubar rapidamente alguns Bitcoins rápidos - em outras palavras, o ambiente sem escrúpulos. Criminosos mais ambiciosos, ao contrário, provavelmente não apareceriam em um honeypot tão simples.

Segundo, o dano que pode ser feito até mesmo por um único nó de saída sem escrúpulos é considerável, como uma pesquisa sueca não relacionada descobriu em 2007. O consultor de segurança Dan Egerstad executou cinco nós de saída comprometidos do Tor como um experimento e rapidamente se encontrou em posse de credenciais de login. para milhares de servidores em todo o mundo - incluindo os que pertencem às embaixadas australiana, indiana, iraniana, japonesa e russa. Isso veio junto com uma quantidade tremenda de informações confidenciais.

Egerstad calculou que 95% do tráfego que passa por seus nodos não foi criptografado, dando-lhe acesso total ao conteúdo. Depois de publicar algumas dessas informações on-line, Egerstad foi invadido pela polícia sueca e levado sob custódia. Ele alega que um dos policiais disse a ele que a prisão foi devido à pressão internacional sobre o vazamento.

Este foi apenas cinco nós corruptos! Claramente, até mesmo uma dispersão de nós corruptos de saída do Tor representa um problema real. E, como Chloe relatou, o sistema semi-centralizado da Tor para expurgar nós ruins falhou totalmente em tomar medidas contra os nós ruins que ela identificou - eles ainda estão operando e, presumivelmente, ainda estão bisbilhotando.

Como usar o Tor com segurança

Felizmente, as potências estrangeiras, cujas informações foram comprometidas dessa forma, estavam cometendo um erro básico: a saber, elas entenderam mal o que o Tor é e para que serve. Muitas pessoas tendem a assumir que o Tor é uma ferramenta de criptografia de ponta a ponta, e não é. Tor é projetado para tornar anônima a origem de sua navegação e mensagens - não seu conteúdo. Se você estiver usando o Tor para navegar na web, qualquer mensagem enviada será fácil para o seu nó de saída rastrear. Isso proporciona um poderoso incentivo para que pessoas sem escrúpulos configurem nós de saída apenas para espionagem, roubo ou chantagem.

A boa notícia é que existem alguns truques simples que você pode usar para proteger sua privacidade enquanto usa o Tor.

Fique na Rede Escura

A maneira mais fácil de se proteger de nós de saída ruins é não utilizá-los: ao manter o uso de serviços ocultos dentro do próprio Tor, você pode manter toda a comunicação criptografada, sem precisar passar para a Internet mais ampla. Isso funciona bem quando possível - mas nem sempre é prático. A rede escura contém Como encontrar sites Active Onion & Por que você pode querer Como encontrar sites Onion ativos e Por que você pode querer Onion, assim chamados porque terminam com ".onion", são hospedados como serviços ocultos Tor - um maneira completamente anônima de hospedar sites. Leia Mais uma pequena fração dos sites disponíveis na Internet mais ampla, e o que você quer com frequência não está disponível sem sair da rede.

Use HTTPS

Outra maneira de tornar o Tor mais seguro é aumentá-lo com um protocolo de criptografia de ponta a ponta. O mais útil é provavelmente o HTTPS, que permite a você se comunicar com sites no modo criptografado. HTTPS está habilitado por padrão no Tor para sites que o suportam. Certifique-se de que o botão HTTPS esteja verde antes de transmitir qualquer informação potencialmente sensível.

Use serviços anônimos

Você também pode melhorar sua segurança usando sites e serviços que não relatam suas atividades como uma questão natural. Por exemplo, o Google correlaciona sua atividade de pesquisa para tentar descobrir quem você é. Não para qualquer propósito malicioso - simplesmente como parte de seu modelo de negócios. Como resultado, você pode querer usar um serviço como o Duck Duck Go, que não retém nenhuma informação sobre você enquanto você o usa. Você também pode combinar o Tor com serviços como o Cryptocat para ter conversas (muito) privadas.

Evite informações pessoais

Indo um pouco mais longe, a maneira mais segura de evitar ter informações pessoais espionadas é evitar a transmissão de qualquer um para começar. Usar o Tor para pesquisa é bom, mas evitando o envio de informações na maior medida possível. Evite bate-papo, e-mail e fóruns sempre que possível.

Evite logins

Por fim, como regra geral, evite websites que exijam o seu login. Usar o Reddit através do Tor é uma proposta potencialmente arriscada, porque ele vincula muitos comportamentos diferentes (navegação, postagem e comentários) juntos, dando a um atacante em potencial um rico suprimento de informações que poderiam ser usadas para identificá-lo. Você também deve ter o cuidado de evitar serviços como o Facebook, que já conhece sua identidade, e dar aos anunciantes, naturalmente. O Guia Completo de Privacidade do Facebook O Guia Completo de Privacidade do Facebook A privacidade no Facebook é uma fera complexa. Muitas configurações importantes estão escondidas fora da vista. Aqui está uma visão completa de todas as configurações de privacidade do Facebook que você precisa conhecer. Consulte Mais informação . Tor não é mágica e não pode protegê-lo se você optar por fornecer informações de identificação a uma contraparte sem interesse em proteger sua privacidade.

Como ajudar

Isso é bom para aqueles que estão bem informados o suficiente para usar esses truques, mas (infelizmente) muitos dos que mais precisam de Tor (por exemplo, cidadãos de regimes opressivos) são os menos propensos a estar bem informados sobre como para usá-lo corretamente. Felizmente, Chloe, a pesquisadora que montou o sting original, criou um resumo do projeto (chamado de “BADONIONS”), juntamente com alguns dos recursos utilizados. Se você tiver a experiência, você pode configurar seus honeypots e ajudar a identificar nós ruins e manter o Tor seguro.

Tem perguntas? Use os comentários para iniciar sua discussão.

Créditos da Imagem: cebola vermelha via Shutterstock, Wat é Tor, Câmera de Vigilância, Tor, Privacidade