A vulnerabilidade do GHOST é uma falha em uma parte vital de todas as principais distribuições do Linux. Poderia, em teoria, permitir que hackers assumissem o controle de computadores sem a necessidade de um nome de usuário ou senha.

Dito isto, existem alguns pontos-chave para ter em mente:

- A falha nunca foi explorada na natureza - apenas em experimentos por pesquisadores de segurança.

- Existem patches por aí, agora mesmo, para cada grande distribuição do Linux.

- Se você instalar atualizações de segurança regularmente, ou usar uma distribuição de release Como aproveitar os avanços do Linux agora e não mais tarde Como aproveitar os avanços do Linux agora e não mais tarde O desenvolvimento do Linux pode ser empolgante, especialmente quando há algumas mudanças importantes um pedaço de software. No entanto, você pode estar se prevenindo de se beneficiar ao não tomar as decisões certas. Leia mais, você não tem nada para se preocupar. Instale as atualizações mais recentes e você está coberto (as atualizações exigirão uma reinicialização, mas não as desligue).

- Se você usar uma versão desatualizada de uma distribuição Linux, que não recebe mais atualizações de segurança, provavelmente estará vulnerável ao GHOST (e a uma variedade de outras explorações).

É estranho, mas as vulnerabilidades de segurança modernas têm nomes de marca destinados a aumentar a conscientização - Heartbleed é um exemplo recente Heartbleed - O que você pode fazer para ficar seguro? Heartbleed - o que você pode fazer para ficar seguro? Leia mais, com seu nome marcante e logotipo vermelho. As marcas ajudam a transformar bugs obscuros em notícias, ajudando a garantir que os problemas sejam corrigidos rapidamente.

O GHOST traz essa tendência para o mundo do Linux, graças a um esforço da Qualys. Eles contrataram uma equipe de relações públicas para divulgar seu papel na descoberta do bug, e muitos acham que foi exagerado.

Nós vamos chegar a isso. Primeiro, aqui está o que esse bug é, o que afeta e o que ele pode nos ensinar sobre como as atualizações de segurança do Linux acontecem.

O que é o GHOST?

O GHOST é uma falha na glibc, uma biblioteca que vem com a maioria das distribuições do Linux e é necessária para executar basicamente todo o software. GHOST em si é uma falha na função “gethostbyname * ()” da glibc, que os aplicativos usam para converter um endereço da web em um IP.

É aqui que o GHOST tem o seu nome: GetHOSTname.

O bug cria um estouro de buffer, que permite que hackers executem códigos sem credenciais. A prova de conceito da Qualys fez isso enviando código para um servidor de e-mail - outros casos de uso podem ser possíveis.

Curiosamente, a falha foi corrigida em 2013, mas não foi identificada como um risco de segurança no momento.

Se o bug foi corrigido anos atrás, por que é um problema agora?

Basicamente, porque ninguém percebeu que o bug era um problema de segurança - o que significa que a atualização não foi empurrada para muitos usuários.

As distribuições Linux são uma compilação de uma ampla variedade de pacotes diferentes. Para o usuário, isso significa software como o Firefox e ambientes de desktop como o Gnome, mas isso é apenas a ponta do iceberg. Muitos outros softwares e bibliotecas, incluindo o glibc, fazem do Linux o que está por trás dos bastidores. Todos esses projetos têm suas próprias equipes, que regularmente lançam suas próprias atualizações.

Há muitas distribuições Linux por aí Os melhores sistemas operacionais Linux Os melhores sistemas operacionais Linux Existem distribuições Linux disponíveis para todos os propósitos, o que torna a escolha difícil. Aqui está uma lista dos melhores sistemas operacionais Linux para ajudar. Leia mais, e todos eles têm diferentes abordagens para empurrar essas atualizações para seus usuários. As distribuições de lançamentos, por exemplo, são constantemente atualizadas - o que significa que usuários de distros como o Arch estão seguros desde 2013.

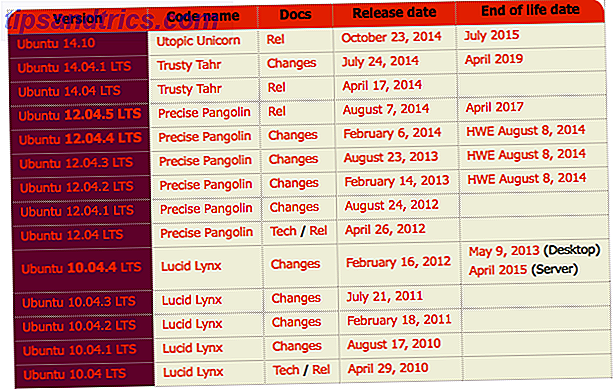

O Ubuntu, para usar outro exemplo, vê uma nova versão lançada a cada seis meses. Essas versões geralmente atualizam todos os pacotes, que só recebem atualizações de segurança depois disso. Isso significa que as versões do Ubuntu lançadas em 2014 ou posteriores nunca foram vulneráveis ao GHOST, mas os usuários do Ubuntu 12.04 LTS foram (pelo menos até que uma atualização de segurança corrigiu o bug).

Segundo a Symantec, os lançamentos vulneráveis incluem:

- Ubuntu 12.04 LTS

- Ubuntu 10.04 LTS

- Red Hat Enterprise Linux 5

- SuSE Linux 7.1

- Debian Linux 6.0

Curiosamente, os desenvolvedores do ChromeOS notaram a falha no início de 2014 e, por esse motivo, corrigiram o problema. O mundo do Linux aparentemente não percebeu.

Eu deveria estar preocupado?

Provavelmente não: as atualizações foram enviadas para todas as principais distribuições, e o bug em si foi exagerado de acordo com especialistas em segurança. Para citar Pawan Kinger na Trend Micro:

“Juntos, o risco de explorações reais visando o GHOST é relativamente pequeno comparado a outras vulnerabilidades como Shellshock ou Heartbleed.” - Pawan Kinger

E para citar Jake Edge do LWN.net:

“Embora a vulnerabilidade do GHOST glibc seja séria, ela também parece ser bastante difícil de explorar - e foi seriamente superestimada.” - Jake Edge

Foi certamente uma vulnerabilidade que precisava de correção, mas provavelmente não precisava de uma marca e um logotipo - e você não deve perder muito tempo com isso.

O que os usuários podem aprender com isso?

Se há um mito de segurança que precisa morrer 4 Mitos de segurança cibernética que devem morrer 4 Mitos de segurança cibernética que devem morrer Leia mais, é que os usuários de Linux não precisam se preocupar com sua segurança. Todo sistema operacional tem falhas de segurança e o Linux (embora bastante seguro) não é exceção.

E em todos os sistemas, uma das melhores maneiras de se proteger é manter tudo atualizado. Então, para resumir:

- Sempre instale os patches de segurança.

- Certifique-se de que a versão do Linux em execução no seu computador pessoal, ou no seu servidor, ainda esteja recebendo correções de segurança. Se não estiver, atualize para uma versão mais recente.

Faça essas coisas e você deve ficar bem.

Eu quero saber: você já instalou as atualizações? Se não, vá até lá! Volte quando terminar e podemos falar sobre isso e muito mais nos comentários abaixo. Lembre-se: só porque você não roda o Windows, não significa que você esteja completamente seguro. 5 Mitos do Software de Segurança que Podem Provar Perigosos 5 Mitos do Software de Segurança que Podem Provar Perigosos O malware ainda é uma coisa! Dezenas de milhões de PCs continuam infectados em todo o mundo. O dano varia de computadores instáveis a roubo de identidade. O que faz as pessoas não levarem o malware a sério? Vamos descobrir os mitos. Consulte Mais informação !