Oh céus. Não isso de novo . 68 milhões de contas do Tumblr foram lançadas na dark web e estão sendo vendidas pelo preço insignificante de 0, 452 bitcoins. No momento da escrita, isso é cerca de US $ 240.

À primeira vista, você pode traçar um paralelo entre esse vazamento de dados e o vazamento no LinkedIn de duas semanas atrás O que você precisa saber sobre as contas maciças do LinkedIn vazam O que você precisa saber Sobre as contas maciças do LinkedIn vazam Um hacker está vendendo 117 milhões de hackers Credenciais do LinkedIn na Dark Web por cerca de US $ 2.200 em Bitcoin. Kevin Shabazi, CEO e fundador da LogMeOnce, nos ajuda a entender o que está em risco. Consulte Mais informação . Em primeiro lugar, ambos os conjuntos de dados são realmente antigos; a violação do LinkedIn é de 2012, e a do Tumblr é de 2013. Ambos os conjuntos de dados são enormes, e ambos foram listados na Dark Web pela mesma pessoa - Peace_Of_Mind .

Mas é aí que as semelhanças terminam, porque enquanto o LinkedIn não protegeu suas senhas corretamente, o Tumblr foi protegido com criptografia SHA-1 (relativamente) forte. Isso significa que há poucas chances de um invasor invadir suas contas do Tumblr ou reciclar as combinações de login em outros serviços, como Facebook, PayPal ou Twitter.

Há um lado negativo embora. Um invasor que adquire o despejo agora tem uma lista de 68 milhões de contas de e-mail ativas e verificadas . Isso significa que qualquer usuário envolvido nisso corre maior risco de ataques de phishing e de email .

Então, como é o phishing em 2016 e quais etapas você pode tomar para se proteger?

Phishing não é passado

Se você não encontrou o relatório da Vice Motherboard, você pode ser perdoado por pensar que o phishing é uma relíquia empoeirada dos anos 90 e início dos anos 2000, remontando à novidade da Internet, e ninguém realmente sabia como as coisas funcionam. Com certeza, você argumenta, ninguém mais se apaixona por e-mails de phishing.

As estatísticas gostariam de discordar. Em primeiro lugar, os e-mails de phishing ainda estão sendo enviados em números improvavelmente grandes. De acordo com o SecureList da Kaspersky, os e-mails de phishing e spam foram responsáveis por 54, 2% de todos os e-mails enviados no terceiro trimestre de 2015. Essa foi uma ligeira queda em relação ao trimestre anterior, mas ainda é uma quantidade notável de mensagens.

No terceiro trimestre de 2015, a porcentagem de # spam no tráfego de e-mail foi responsável por 54, 2% #KLreport #infosec https://t.co/nKGjX6CH3N pic.twitter.com/Sxs0wM7my7

- Kaspersky Lab (@kaspersky) 12 de novembro de 2015

A maior fonte de e-mails de phishing são os Estados Unidos, seguidos de perto pelo Vietnã, China e Rússia. Curiosamente, o país com mais usuários afetados por phishing é o Brasil, que é seguido pelo Japão, China e Vietnã. Nem os Estados Unidos - nem qualquer outro país ocidental desenvolvido - estão entre os dez primeiros.

Mas enquanto a taxa geral de e-mails maliciosos e spam caiu um pouco, o número de e-mails de phishing aumentou. Segundo a Symantec, a proporção de e-mails de phishing aumentou em janeiro de 2015, de um em 1.517 e-mails, para um em 1.004.

O anti-spam está ficando mais inteligente, mas também os e-mails de phishing

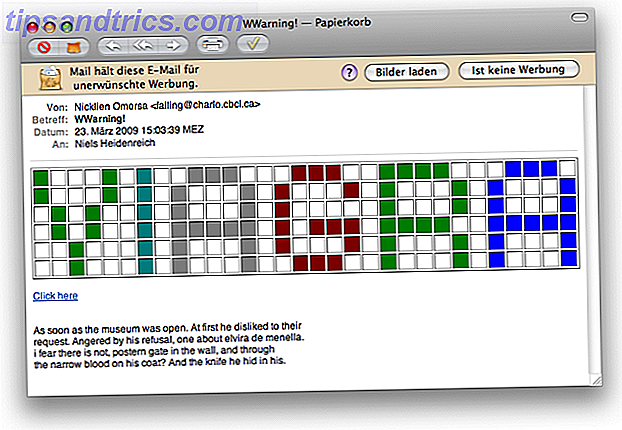

Nos anos 90 e 2000, o software anti-spam não era sofisticado e quase não servia para o propósito. Muitos programas fizeram pouco além de procurar por palavras-chave - como "viagra" - e descartar qualquer e-mail que os contivesse. Spammers e phishers contornaram-nos intencionalmente com erros de ortografia nas palavras que estavam na lista de palavras-chave. Então, 'viagra' se tornou 'v1agra', que então se tornou 'v1agr4' e depois 'v1a8r4'. Você entendeu a ideia.

Alguns se tornaram ainda mais criativos e começaram a esconder as palavras entre imagens e tabelas com cores especiais.

O resultado final foi que os usuários estavam sendo literalmente inundados com ataques de spam e phishing. Mas isso mudou no final dos anos 2000, quando o anti-spam finalmente ficou esperto. Computadores mais rápidos significavam que os serviços de e-mail on-line, como o Gmail e o Outlook, podiam fazer cálculos complicados em tempo real, o que determinava se um e-mail seria enviado para a caixa de entrada do usuário ou para a pasta de spam.

Em vez de apenas procurar palavras-chave, os filtros de spam começaram a olhar para coisas como a origem da mensagem de email e o comportamento de outros usuários para emails de natureza semelhante.

Os spammers não desistiram. Na verdade, de acordo com a Securelist, eles estão ficando ainda mais inteligentes, e está se tornando ainda mais difícil identificar um e-mail de phishing Como identificar um e-mail de phishing Como identificar um e-mail de phishing Pegar um e-mail de phishing é difícil! Os golpistas posam como PayPal ou Amazon, tentando roubar sua senha e informações de cartão de crédito, pois sua decepção é quase perfeita. Nós mostramos a você como identificar a fraude. Consulte Mais informação .

Uma das coisas que a Securelist observou em seu relatório é que os spammers geralmente adotam uma abordagem sazonal para spam e phishing. Durante o verão, observou-se que o número de e-mails de phishing com um tema de viagem disparou.

“Em julho, os fraudadores tentaram enganar os usuários enviando notificações falsas em nome dos hotéis. A mensagem agradeceu aos destinatários por permanecerem no hotel e pediu-lhes para ver a conta em anexo. O arquivo anexo realmente continha o Trojan-Downloader.Win32.Upatre.dhwi, que por sua vez baixava e executava o Trojan-Banker.Win32.Dyre (visto como 98. ***. **. 39 / cv17.rar) clicando nos links escrito no corpo do downloader ”.

Uma tática usada para ignorar programas anti-spam é colocar tudo em um arquivo PDF, que o usuário então abriria. Isso é eficaz porque é extremamente difícil "ler" programaticamente um arquivo PDF.

phishing PDF

hXXp: //dgreenwell.chytrak.cz/Label.html pic.twitter.com/eJl2RmImcJ- JaromirHorejsi (@JaromirHorejsi) 18 de janeiro de 2016

Quando os filtros anti-spam chegaram a esse truque, os spammers começaram a usar objetos mediabox em arquivos PDF anexados, elementos em documentos PDF que são abertos por um clique do mouse. Eles podem ser usados para redirecionar o usuário para sites de phishing.

Um Phishing Trampoline - incorporando redirecionamentos em documentos PDF http://t.co/E7lPSiB4q5 pic.twitter.com/BU97TpD1TK

- Mohtashim Nomani (@ mohtashim712) 18 de setembro de 2015

Este jogo de gato e rato não mostra nenhum sinal de fim, com um vencedor claro. De fato, a guerra pode estar se intensificando.

Serviços Legítimos Personalizam Seus E-mails, mas os Invasores também

Para proteger seus usuários contra e-mails de phishing, os serviços on-line, especialmente os serviços bancários on-line, passaram a personalizar seus e-mails com um pequeno 'token' exclusivo do usuário. Um dos bancos que uso inclui os três últimos dígitos do meu número de conta em toda a correspondência eletrônica. Outro coloca os três primeiros caracteres do meu código postal no topo de todos os e-mails.

Isso é algo que você deve sempre procurar.

Curiosamente, os invasores também começaram a personalizar seus e-mails para serem mais eficazes. Uma coisa que eu notei é que alguns e-mails de phishing começaram a receber a primeira parte de um endereço de e-mail (tudo antes do '@') e colocá-lo na saudação. Meu e-mail de trabalho é '[email protected]', então esses e-mails começarão com 'Dear mhughes'.

Mensagens de texto - a próxima fronteira do phishing

Cada vez mais, os serviços online que usamos estão sendo vinculados aos nossos dispositivos móveis. Alguns serviços solicitam seu número de telefone para configurar autenticação de dois fatores O que é autenticação de dois fatores e por que você deve usá-la O que é autenticação de dois fatores e por que você deve usá-la A autenticação de dois fatores (2FA) é um método de segurança que requer duas maneiras diferentes de provar sua identidade. É comumente usado na vida cotidiana. Por exemplo, pagando com um cartão de crédito, não só exige o cartão, ... Leia Mais. Outros pedem para compartilhar informações com você.

Os sites não protegem os números de celular da mesma maneira que eles fazem senhas. A razão para isso é quando você hash-e-sal uma senha Cada site seguro faz isso com sua senha Cada site seguro faz isso com sua senha Alguma vez você já se perguntou como sites manter sua senha segura de violações de dados? Leia mais, torna-se impossível ler. Para que os sites enviem mensagens ou liguem para um número, eles precisam mantê-lo desprotegido.

Esse fato, somado a serviços de mensagens de texto extremamente baratos (completamente legítimos) como Twilio, Nexmo e Plivo (que as pessoas desconfiam menos), significa que os atacantes estão cada vez mais se apoiando em SMS como um vetor de ataque.

Esse tipo de ataque tem um nome: smishing, enquanto o phishing de voz é chamado de vishing Novas técnicas de phishing Para estar ciente de: Vishing e Smishing Novas técnicas de phishing Para estar ciente de: Vishing e Smishing Vishing e smishing são novas variantes perigosas de phishing. O que você deveria estar procurando? Como você saberá uma tentativa de vishing ou smishing quando ela chegar? E você é provável que seja um alvo? Consulte Mais informação .

Fique Suspeito

Se você não sabe se está no despejo do Tumblr, pode descobrir indo para Troy Hunt's Have I Been Pwned.

Se estiver, é uma boa ideia redefinir suas senhas e configurar a autenticação de dois fatores em todas as suas contas. Mas mais importante, você deve aumentar o seu medidor de suspeita para onze . Não tenho dúvidas de que os usuários afetados verão um aumento nos e-mails de spam e phishing nas próximas semanas. Eles vão parecer convincentes. Para se manter seguro, os usuários do Tumblr precisam começar a tratar todos os emails de entrada com uma boa dose de ceticismo.

Você foi pego no vazamento? Recebeu algum email suspeito? Deixe-me saber nos comentários abaixo.

Créditos das fotos: Bitmap da tabela HTML (Niels Heidenreich)