Durante a Segunda Guerra Mundial, a 77ª Brigada Britânica ficou atrás das linhas inimigas e usou táticas pouco ortodoxas contra os japoneses na Birmânia. Não existe um 77º desde 1945, mas estará retornando este ano com um novo tipo de tática: operações psicológicas (PsyOps) via mídia social.

Diversos militares em todo o mundo - incluindo os EUA, Israel e o Estado Islâmico (ISIS) - já estão usando as mídias sociais para coletar informações, espalhar propaganda, recrutar soldados, controlar narrativas abrangentes e se comunicar com outros grupos militares. O ISIS tem sido especialmente eficaz no uso de mídias sociais e outras mídias on-line para sua vantagem no recrutamento.

O The Guardian classificou a 77ª Brigada como uma “equipe de guerreiros do Facebook”, mas se as Forças de Defesa Israelenses (IDF) são alguma indicação, seu alcance vai se estender muito além do Facebook: a IDF está ativa em 30 plataformas diferentes em seis idiomas e A Administração Avançada do Projeto de Pesquisa de Defesa dos Estados (DARPA) incluiu o Pinterest e o Kickstarter em seus estudos de pesquisa.

Como os militares usam a mídia social?

Porque o Facebook, Twitter, Instagram, LinkedIn e outras redes sociais estão sempre presentes em nossas vidas. Como você sabe quando está tendo uma overdose de redes sociais? Como você sabe quando você está exagerando nas redes sociais? Assim como qualquer coisa, existem diferentes níveis de uso de mídia social. Algumas coisas são mais severas que outras. E, é claro, outra coisa que afeta isso é a frequência com que essas coisas ocorrem e quando ... Leia mais, o potencial para seu uso pelos militares é quase ilimitado. No entanto, alguns tipos específicos de usos atraíram muita atenção.

Análise de sentimentos

Uma ciência interessante que vê uso nos setores comercial e militar, análise de sentimentos. 10 Ferramentas da Web Para Experimentar a Pesquisa de Sentimentos e Sentir o Pulso 10 Ferramentas da Web Para Experimentar a Pesquisa de Sentimentos e Sentir o Pulso Ler Mais procura gerar um perfil de como um conjunto dos usuários se sente sobre um determinado tópico. Por exemplo, uma campanha de marketing que busca aumentar o interesse em um novo produto poderia usar métricas específicas para ver se os usuários da mídia social geralmente tinham sentimentos positivos ou negativos em relação ao produto.

Os militares poderiam usar uma forma de análise de sentimento quando se preparassem para conduzir uma campanha de propaganda, se engajar na diplomacia ou recrutar cidadãos como ativos de inteligência - todas essas operações se beneficiam de uma compreensão de como o público se sente em um determinado assunto.

As chances de sucesso em operações psicológicas e de inteligência podem ser afetadas pelos sentimentos gerais da população de interesse, e a análise de sentimentos pode fornecer uma janela para esses sentimentos que é muito mais natural e abrangente do que outros métodos, além de ser menos intrusiva. .

Propaganda de Propaganda

Depois de ter uma ideia de como um grupo específico se sente através da análise de sentimentos, os resultados podem ser usados de outra maneira. Um papel (baixe o PDF) deu este exemplo:

Quando as mensagens contra o governo são disseminadas nas redes sociais, o governo gostaria de espalhar mensagens contrárias para equilibrar esse esforço e, portanto, identificar as pessoas com maior probabilidade de espalhar essas mensagens contrárias com base em suas opiniões.

É fácil ver como isso pode ser usado quando um militar está envolvido em uma guerra em outro país; ter o apoio dos cidadãos no terreno pode ser uma grande ajuda para ambos os lados da guerra, e ser capaz de espalhar mensagens através das mídias sociais seria extremamente valioso. Mesmo se soubermos que não confiamos na mídia social 4 razões pelas quais você nunca deve confiar nas mídias sociais 4 razões pelas quais nunca deve confiar nas mídias sociais Você acabou de se queimar em uma discussão porque, mais uma vez, citou algo que viu nas mídias sociais. Por que isso continua acontecendo? Leia mais, as coisas que vemos no Facebook e no Twitter podem fazer uma grande diferença em nossas opiniões.

O Serviço de Inteligência Nacional da Coréia do Sul deixou muito claro o quão perigosa esta tecnologia poderia ser postando 1, 2 milhões de tweets falsos em um esforço para levar a votação presidencial ao seu candidato preferido.

Esses métodos de propagação de propaganda através da mídia social também poderiam servir para ajudar um grupo militar a desenvolver contatos dentro de outra organização militar, no terreno em um país hostil, ou com células rebeldes clandestinas.

Narrativas de controle

Além de determinar as opiniões de grupos de usuários, as forças armadas e as agências de inteligência também buscam influenciá-las, não apenas espalhando propaganda, mas influenciando de fato conversas específicas. Um dos métodos usados pelos militares dos EUA é o uso de “fantoches de meia”, ou contas falsas controladas por soldados PsyOps.

Um software chamado Metal Gear permite aos usuários criar e gerenciar até 10 contas falsas com base em todo o mundo. Essas contas podem então ser tomadas para participar de conversas sobre vários assuntos e apresentar o que parece ser um grupo unificado de pessoas com a mesma opinião.

De repente, em vez de um único agente tentando influenciar uma conversa, você pode ter dezenas ou centenas, todos participando de uma ação coordenada - e cada um com um “histórico convincente, histórico e detalhes de apoio”. Comando Central dizendo que essa tecnologia seria usada apenas em idiomas diferentes do inglês, para que os cidadãos dos EUA não fossem expostos a esse tipo de manipulação.

Se você acha que isso é realmente o caso, é com você.

Uma maneira ainda mais nefasta de reprimir os dissidentes usando fantoches de meias é ter um grande número deles relatando o conteúdo que está sendo postado por um único usuário como spam ou abuso, fazendo com que o usuário seja banido repetidamente do serviço. Em vez de tentar influenciar a conversa, o controlador dos fantoches de meia agora pode dominá-la.

Localizar pessoas de interesse

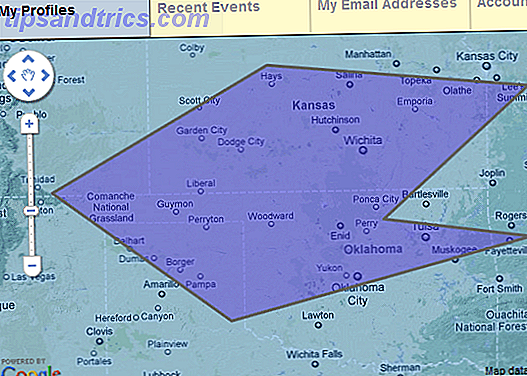

Embora você não possa geotag seus tweets ou atualizações do Facebook, isso não significa que você não esteja compartilhando informações sobre sua localização. A Defense One informou sobre uma empresa chamada SnapTrends, que trabalha com o governo para usar uma série de indicadores para rastreá-lo com base em uma única atualização de rede social.

Essa tecnologia foi usada após o atentado à Maratona de Boston em 2013 para encontrar pessoas que tinham acesso aos computadores dos suspeitos, acelerando bastante o processo de apreensão dos suspeitos. O tipo de análise de rede social usada pelo SnapTrends também pode revelar informações adicionais sobre você e exibir instantaneamente um histórico de suas ações de mídia social.

A Computer World informou sobre outro grupo de cientistas de dados que usaram as mídias sociais para identificar locais de interesse, quatro locais na área de Homs na Síria que detinham potenciais armas de destruição em massa. Depois de identificar os locais, os pesquisadores recomendaram que os militares entrem em contato com um batalhão de oposição para garantir que esses locais sejam protegidos se o regime cair, quando os terroristas podem estar procurando usar o caos para roubar armas.

Infiltração

Se uma agência de inteligência ou um exército quisesse plantar malware nos sistemas de um grupo específico de pessoas, para coleta de informações, interrupção ou um ataque cibernético, fazê-lo através das mídias sociais poderia ser uma estratégia muito eficaz (certamente mais fácil do que tentar obter membro da força militar contrária para conectar um pendrive USB Por USB Sticks são perigosos e como se proteger Por USB Sticks são perigosos e como se proteger Drives USB são tão difundidos no mundo da tecnologia de hoje, mas quando estreou pela primeira vez, eles As primeiras unidades flash USB tinham uma capacidade de 8MB, o que não é muito para os padrões de hoje, mas ... Leia mais).

A oposição síria viu algumas de suas informações roubadas por hackers que se tornaram mulheres atraentes no Skype - elas enviam fotos para seus alvos que identificam o sistema operacional em que estão e depois baixam malware para o computador do alvo. Planos de batalha, mapas, armas e listas de munição e rotas de suprimentos foram roubados, de acordo com o The Register .

Embora seja menos provável que mais grupos experientes em guerras cibernéticas caiam nesse tipo de tática, parece muito provável que as forças armadas do primeiro mundo estejam procurando explorar as mídias sociais dessa maneira.

O futuro

Embora as capacidades de coleta de informações e disseminação de propaganda das mídias sociais sejam claras, é menos claro onde essa tecnologia se moverá no futuro. Com o restabelecimento da 77ª Brigada Britânica, provavelmente veremos ainda mais atenção sobre esse assunto em todo o mundo no futuro próximo.

O que você acha que o futuro reserva para o uso das mídias sociais pelos militares? Você acha que o uso de contas falsas é ético? Você se sente seguro sabendo que os EUA, o Reino Unido e outros países podem extrair grandes quantidades de seus dados com base em apenas alguns posts? Compartilhe seus pensamentos abaixo!

Créditos da imagem: Armas com armas Via Shutterstock, assessoria via Shutterstock; Xvlun via Wikimedia Commons; Cliente segmentado no Bulls-Eye, desbloqueie a trava de segurança via Shutterstock.