Entrar com o Facebook. Faça o login com o Google. Os sites da Web aproveitam regularmente nosso desejo de fazer login com facilidade para garantir a visita e para garantir que eles capturem uma fatia da torta de dados pessoais. Mas a que custo? Um pesquisador de segurança descobriu recentemente uma vulnerabilidade no recurso Login com o Facebook encontrado em muitos milhares de sites. Da mesma forma, um bug na interface do nome de domínio do Google App expôs centenas de milhares de dados particulares de indivíduos ao público.

Esses são sérios problemas enfrentados por dois dos maiores nomes técnicos de residências. Embora esses problemas sejam tratados com o desconforto adequado e as vulnerabilidades corrigidas, a conscientização é suficiente para o público? Vamos ver cada caso e o que isso significa para sua segurança na web.

Caso 1: entre com o Facebook

A vulnerabilidade do Login com o Facebook expõe suas contas - mas não sua senha real do Facebook - e os aplicativos de terceiros que você instalou, como Bit.ly, Mashable, Vimeo, About.me e host de outras pessoas.

A falha crítica, descoberta por Egor Homakov, pesquisador de segurança da Sakurity, permite que os hackers abusem de um descuido no código do Facebook. A falha decorre da falta de proteção apropriada para Cross-Site Request Forgery (CSFR) para três processos diferentes: Login do Facebook, Logout do Facebook e Conexão de Conta de Terceiros. A vulnerabilidade permite essencialmente que uma parte indesejada execute ações dentro de uma conta autenticada. Você pode ver porque isso seria um problema significativo.

No entanto, o Facebook, até agora, optou por fazer muito pouco para resolver o problema, pois comprometeria sua própria compatibilidade com um grande número de sites. O terceiro problema pode ser resolvido por qualquer dono de site em questão, mas os dois primeiros ficam exclusivamente na porta do Facebook.

Para exemplificar ainda mais a falta de ação feita pelo Facebook, Homakov levou a questão adiante, lançando uma ferramenta hacker chamada RECONNECT. Isso explora o bug, permitindo que hackers criem e insiram URLs personalizadas usadas para seqüestrar contas em sites de terceiros. Homakov poderia ser chamado de irresponsável para liberar a ferramenta Qual é a diferença entre um bom hacker e um hacker ruim? [Opinião] Qual é a diferença entre um bom hacker e um hacker ruim? [Opinião] De vez em quando, ouvimos algo nas notícias sobre hackers derrubando sites, explorando uma infinidade de programas, ou ameaçando irromper em áreas de alta segurança onde eles não deveriam pertencer. Mas, se ... Leia Mais, mas a culpa está diretamente na recusa do Facebook em corrigir a vulnerabilidade trazida à luz há um ano .

Enquanto isso, permaneça vigilante. Não clique em links não confiáveis de páginas com aparência de spam ou aceite solicitações de amizade de pessoas que você não conhece. Facebook também divulgou um comunicado dizendo:

“Este é um comportamento bem compreendido. Os desenvolvedores de sites que usam o Login podem evitar esse problema seguindo nossas práticas recomendadas e usando o parâmetro 'state' que fornecemos para o login do OAuth. ”

Encorajando.

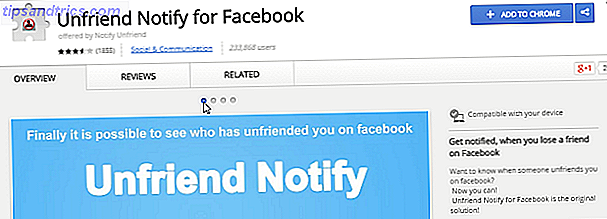

Caso 1a: quem me desafiou?

Outros usuários do Facebook estão sendo vítimas de outro "serviço" atacando o roubo de credenciais de login do OAuth de terceiros. O login do OAuth é projetado para impedir que os usuários insiram suas senhas em qualquer aplicativo ou serviço de terceiros, mantendo o nível de segurança.

Serviços como o UnfriendAlert atacam indivíduos que tentam descobrir quem abandonou sua amizade on-line, solicitando que as pessoas insiram suas credenciais de login - e enviá-las diretamente para o site malicioso yougotunfriended.com . UnfriendAlert é classificado como um Programa Potencialmente Indesejado (PUP), intencionalmente instalando adware e malware.

Infelizmente, o Facebook não pode interromper completamente serviços como esse, portanto, o ônus está nos usuários do serviço de permanecerem vigilantes e não cairem em coisas que pareçam boas de verdade.

Caso 2: bug do Google Apps

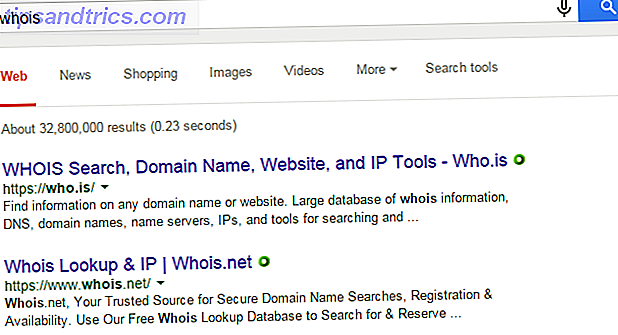

Nossa segunda vulnerabilidade resulta de uma falha no gerenciamento de registros de nomes de domínio pelo Google Apps. Se você já registrou um site, saberá que o fornecimento de seu nome, endereço, endereço de e-mail e outras informações particulares importantes é essencial para o processo. Após o registro, qualquer pessoa com tempo suficiente pode executar um Whois para encontrar essas informações públicas, a menos que você faça uma solicitação durante o registro para manter seus dados pessoais privados. Esse recurso geralmente tem um custo e é totalmente opcional.

Aqueles indivíduos registrando sites através da eNom e solicitando um Whois privado descobriram que seus dados vazaram lentamente durante um período de 18 meses ou mais. O defeito de software, descoberto em 19 de fevereiro e conectado cinco dias depois, vazou dados privados cada vez que um registro foi renovado, expondo potencialmente indivíduos particulares a qualquer número de problemas de proteção de dados.

Acessar o lançamento do registro em massa de 282.000 não é fácil. Você não vai tropeçar na web. Mas agora é uma mancha indelével no histórico do Google e é igualmente indelével nas vastas áreas da Internet. E se até 5%, 10% ou 15% dos indivíduos começarem a receber e-mails de spear phishing altamente direcionados, isso causará um grande problema de dados para o Google e o eNom.

Caso 3: Spoofed Me

Esta é uma vulnerabilidade de rede múltipla Cada versão do Windows é afetada por esta vulnerabilidade - o que você pode fazer sobre isso. Cada versão do Windows é afetada por esta vulnerabilidade - o que você pode fazer sobre isso. O que você diria se disséssemos que sua versão do Windows é afetada por uma vulnerabilidade que remonta a 1997? Infelizmente isso é verdade. A Microsoft simplesmente nunca corrigiu isso. Sua vez! Leia Mais permitindo que um hacker explore novamente os sistemas de login de terceiros aproveitados por muitos sites populares. O hacker faz uma solicitação com um serviço vulnerável identificado usando o endereço de e-mail da vítima, que é conhecido anteriormente pelo serviço vulnerável. O hacker pode, então, falsificar os detalhes do usuário com a conta falsa, obtendo acesso à conta social completa com a verificação confirmada de e-mail.

Para que esse truque funcione, o site de terceiros deve suportar pelo menos um outro login de rede social usando outro provedor de identidade ou a capacidade de usar credenciais de sites pessoais locais. É semelhante ao hack do Facebook, mas foi visto em uma ampla gama de sites, incluindo Amazon, LinkedIn e MYDIGIPASS, entre outros, e poderia ser usado para entrar em serviços confidenciais com intenção maliciosa.

Não é um defeito, é um recurso

Alguns dos sites envolvidos neste modo de ataque não deixaram uma vulnerabilidade crítica passar despercebida: eles são construídos diretamente no sistema. A configuração padrão do roteador torna você vulnerável a hackers e golpistas? Sua configuração padrão do roteador torna você vulnerável a hackers e golpistas? Os roteadores raramente chegam em um estado seguro, mas mesmo que você tenha configurado o roteador sem fio (ou com fio) corretamente, ele ainda pode se provar o elo fraco. Consulte Mais informação . Um exemplo é o Twitter. Baunilha Twitter é bom, se você tiver uma conta. Uma vez que você está gerenciando várias contas, para diferentes indústrias, abordando uma variedade de públicos, você precisa de um aplicativo como o Hootsuite ou o TweetDeck. 6 Maneiras Livres de Agendar Tweets 6 Maneiras Livres de Agendar Tweets Usar o Twitter é realmente sobre o aqui e agora. Você encontra um artigo interessante, uma foto legal, um vídeo incrível ou talvez queira apenas compartilhar algo que acabou de realizar ou imaginar. Ou ... Leia mais.

Esses aplicativos se comunicam com o Twitter usando um procedimento de login muito semelhante, pois também precisam de acesso direto à sua rede social e os usuários são solicitados a fornecer as mesmas permissões. Isso cria um cenário difícil para muitos provedores de redes sociais, já que aplicativos de terceiros trazem tanto à esfera social, mas criam claramente inconveniências de segurança para usuários e provedores.

Arredondar para cima

Identificamos vulnerabilidades de login social de três bits que você deve ser capaz de identificar e evitar. Hackers de login social não vão secar da noite para o dia. O potencial de retorno para os hackers e o que eles querem. É fácil pensar em grupos de hackers como uma espécie de revolucionários românticos de bastidores. Mas quem são eles realmente? O que eles representam e que ataques eles realizaram no passado? O Read More é muito grande e, quando empresas de tecnologias massivas como o Facebook se recusam a agir no melhor interesse de seus usuários, é basicamente abrir a porta e deixá-las enxugar os pés no capacho de privacidade de dados.

Sua conta social foi comprometida por terceiros? O que aconteceu? Como você se recuperou?

Crédito de imagem: código binário Via Shutterstock, Estrutura via Pixabay