Os sistemas operacionais são responsáveis por ser o intermediário para permitir que programas sejam executados em seu computador. Eles dividem os recursos do seu computador Quanta memória RAM você realmente precisa? Quanto RAM você realmente precisa? RAM é como memória de curto prazo. Quanto mais você multitarefa, mais você precisa. Descubra quanto seu computador tem, como tirar o máximo proveito dele ou como obter mais. Leia mais, dividindo-os entre aplicativos, para permitir que você manipule o hardware por baixo. Coloque em breve, qualquer máquina que pode executar programas precisa de um, seja macOS, Windows ou Linux Qual sistema operacional você deve escolher para o seu próximo PC Qual sistema operacional você deve escolher para o seu próximo PC Comprar um novo PC? Você tem mais opções de sistema operacional do que nunca. Qual você deve escolher? Nós vamos dar-lhe uma visão geral, juntamente com vantagens e desvantagens. Spoiler: Não há uma melhor opção! Consulte Mais informação .

Enquanto alguns sistemas operacionais são mais seguros Qubes OS 3.2: O sistema operacional Linux mais seguro Qubes OS 3.2: O sistema operacional Linux mais seguro O Qubes OS é um sistema operacional Linux orientado à segurança funcional e intuitivo e é usado por Edward Snowden. Será que o seu ônus em segurança, excelente compartimentalização, liberdade e recursos integrados de privacidade são os ideais para você? Leia Mais do que outros, muitos dos mais modernos hoje em dia fazem o possível para se protegerem de possíveis problemas fora da caixa. Como tal, seria errado dizer que apenas porque alguns são conhecidos por terem mais façanhas do que outros, eles fazem isso por serem ruins.

Este artigo abordará algumas dessas técnicas comuns à maioria dos sistemas operacionais modernos.

1. Proteção de Memória

Para que os programas sejam executados, eles devem receber recursos com os quais possam ser rapidamente manipulados. Isso vem na forma de RAM (Random Access Memory) Tudo que você precisa saber Sobre RAM e gerenciamento de memória Tudo o que você precisa saber Sobre RAM e memória RAM de gerenciamento é a memória de curto prazo do seu computador. Portanto, o gerenciamento de memória tem um impacto significativo no desempenho do sistema. Aqui explicamos como a RAM funciona e se você pode fazer alguma coisa para aumentar sua eficiência. Leia mais, que faz exatamente isso. RAM é um tipo de armazenamento temporário (tudo o que acontece nele é apagado no desligamento Como acelerar o Windows 10 De Inicialização para Desligar Como acelerar o Windows 10 De Inicialização para Encerrar Registre ajustes e limpadores agourentos raramente consertam um computador lento. Nós compilamos uma lista de métodos testados e comprovados que darão ao seu computador Windows 10 um aumento instantâneo de desempenho, que permite que os dados sejam gravados e lidos rapidamente. Quando um aplicativo é iniciado, o sistema operacional fornece acesso a uma parte desse recurso para ser executado.

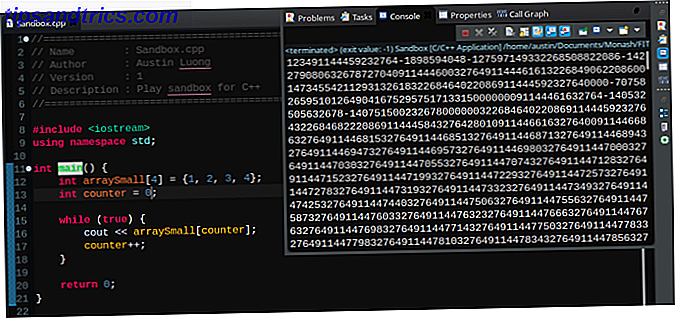

Como todos os programas devem usar esse recurso, um programa mal-intencionado poderia acessar outro local na memória, para o qual não estava alocado. Um estouro de buffer é um exemplo disso. Denota a manipulação da memória fora da área que eles deveriam usar. Isso pode permitir que código mal-intencionado seja executado sem que um usuário saiba ou ler coisas que não deveriam.

Enquanto operando sistemas 10 Sistemas operacionais livres Você talvez nunca tenha existido 10 sistemas operacionais livres Você talvez nunca tenha existido Provavelmente, o seu computador veio com o Windows ou MacOS. Esses sistemas operacionais podem parecer livres - mas não são. No entanto, existem muitos sistemas operacionais livres, mas relativamente desconhecidos. Vamos dar uma olhada. A Read More não pode impedir que estes problemas aconteçam, muitos dos mais modernos os impedem de causar danos. Isso é feito protegendo as áreas na memória que os programas não têm permissão para acessar. Em vez de permitir que faça qualquer coisa, isso simplesmente causará uma falha . Melhor do que ter possíveis violações de segurança.

2. Elevação de Privilégio do Usuário

Os sistemas operacionais também usam o conceito de privilégios para ajudar a proteger e proteger um computador. A ideia por trás deles é que, em um computador, há vários usuários diferentes, com coisas diferentes que podem acessar. Por exemplo, a capacidade de modificar certas coisas, como as preferências do sistema 9 Preferências do sistema Mac que você ainda não ajustou 9 Preferências do sistema Mac que você ainda não ajustou Se você é novo no OS X ou um usuário antigo, provavelmente há algo nas Preferências do Sistema que você ainda não encontrou. Aqui estão nove coisas que você pode ter perdido. Leia mais, é um tipo de privilégio. Sem eles, qualquer programa executado por um usuário pode comprometer o computador, alterando o sistema operacional.

O Windows, por exemplo, tem a conta de administrador Conta de administrador do Windows: Tudo o que você precisa saber Conta de administrador do Windows: Tudo o que você precisa saber A partir do Windows Vista, a conta interna do Administrador do Windows fica desabilitada por padrão. Você pode ativá-lo, mas o faz por sua conta e risco! Nós mostramos a você como. Leia mais, que permite ao usuário fazer alterações em todo o sistema (por exemplo, em pastas restritas) 5 Arquivos e pastas padrão do Windows que você nunca deve tocar 5 Arquivos e pastas padrão do Windows que você nunca deve tocar O Windows contém inúmeros arquivos e pastas padrão, muitos dos quais usuário médio não deve tocar Aqui estão cinco pastas que você deve deixar sozinho para evitar danos ao seu sistema Leia mais, como onde os programas estão localizados). Da mesma forma, os sistemas operacionais Linux têm uma conta de superusuário O que é o SU e por que é importante usar o Linux efetivamente? O que é SU e por que é importante usar o Linux efetivamente? A conta de usuário root ou SU do Linux é uma ferramenta poderosa que pode ser útil quando usada corretamente ou devastadora se usada de forma imprudente. Vejamos por que você deve ser responsável ao usar SU. Leia mais que se comporta da mesma maneira, permitindo que você afete quase tudo sem qualquer tipo de restrição.

Com grande poder, no entanto, existe um risco maior de quebrar coisas ... e danos potenciais se, digamos, o malware for executado usando um alto nível de privilégio. Usuários regulares, por exemplo, podem não ser capazes de solicitar que determinados programas sejam executados na inicialização Como controlar os serviços e daemons de inicialização do Linux Como controlar os serviços de iniciação e Linux O Linux executa muitos aplicativos "em segundo plano" que talvez você não até mesmo estar ciente de. Veja como assumir o controle deles. Consulte Mais informação . Um usuário com mais privilégios, no entanto, poderia fazê-lo, juntamente com qualquer programa malicioso que esteja executando.

Como tal, muitos sistemas operacionais nos dias de hoje fazem o possível para bloquear os privilégios que um usuário possui. Isso ajuda a reduzir qualquer dano que possa ser causado por programas, 10 etapas a serem tomadas quando você descobrir malware em seu computador 10 etapas a serem tomadas quando você descobrir malware em seu computador Gostaríamos de pensar que a Internet é um local seguro para gastar tempo (tosse), mas todos nós sabemos que há riscos em cada esquina. E-mail, mídia social, sites maliciosos que funcionaram ... Leia mais se eles existirem 10 etapas a serem tomadas quando você descobrir o malware no seu computador 10 passos a seguir ao descobrir o malware no seu computador Gostaríamos de pensar que a Internet é uma lugar seguro para gastar nosso tempo (tosse), mas todos nós sabemos que há riscos em cada esquina. E-mail, mídia social, sites maliciosos que funcionaram ... Leia Mais. Posto em breve, eles não podem fazer tanto para o sistema nesse estado, protegendo-o. Em vez disso, perguntam aos usuários quando algo deseja fazer algo importante, de modo que apenas as coisas que eles aceitam manualmente passam.

Como você vai ver

Windows, por exemplo, tem algo chamado UAC (Controle de Conta de Usuário) Pare irritante UAC Prompts - Como criar um controle de conta de usuário Whitelist [Windows] Pare irritante UAC Prompts - Como criar um controle de conta de usuário Whitelist [Windows] Desde Vista, Nós, usuários do Windows, fomos incomodados, incomodados, incomodados e cansados do prompt de Controle de Conta de Usuário (User Account Control - UAC) nos informando que um programa está sendo iniciado e lançado intencionalmente. Claro, melhorou, ... Leia Mais. Ele age como um meio de conceder aos aplicativos permissões mais altas para fazer as coisas apenas se o usuário o aceitar. Por padrão, os programas são executados com apenas um pequeno conjunto de privilégios, com o UAC informando ao usuário quando eles precisam fazer outra coisa (por exemplo, alterar arquivos do sistema).

Da mesma forma, o Linux tem algo um pouco semelhante, na forma de algo chamado Sudo e Polkit O que é o SU e por que é importante usar o Linux efetivamente? O que é SU e por que é importante usar o Linux efetivamente? A conta de usuário root ou SU do Linux é uma ferramenta poderosa que pode ser útil quando usada corretamente ou devastadora se usada de forma imprudente. Vejamos por que você deve ser responsável ao usar SU. Consulte Mais informação . Em breve, são dois métodos para fazer a mesma coisa: executar um programa com um nível de privilégio mais alto. A única diferença real é que o último é usado principalmente em desktops Linux 5 Grandes ambientes de desktop Linux Você não ouviu falar de 5 grandes ambientes de desktop Linux Você não ouviu falar Há muitos ambientes de desktop Linux lá fora - incluindo alguns grandes aqueles que você provavelmente não ouviu falar. Aqui estão cinco dos nossos favoritos. Leia mais, um pouco como o Windows UAC. Além disso, ambos funcionam de forma semelhante, exigindo que os usuários insiram uma senha antes de prosseguir.

Os sistemas operacionais móveis funcionam em um nível completamente diferente. Por padrão, os usuários não podem acessar privilégios tão poderosos, a menos que façam alguns ajustes. Isso significa manter seus sistemas o mais seguros possível, limitando o que eles podem fazer muito mais. No iOS, ele é chamado de jailbreaking Um Guia do Novato para Jailbreaking [iPhone / iPod Touch / iPad] Um Guia do Novato para Jailbreaking [iPhone / iPod Touch / iPad] Leia Mais. O equivalente Android está enraizando O Guia Completo para enraizar o seu telefone Android ou Tablet O Guia Completo para enraizar o seu telefone Android ou Tablet Então, você quer enraizar o seu dispositivo Android? Aqui está tudo que você precisa saber. Consulte Mais informação . Independentemente de seus nomes, eles fazem coisas semelhantes.

3. Assinatura de Aplicativo

Outra medida de segurança importante que a maioria dos sistemas operacionais usa atualmente é a assinatura de aplicativos. Ele garante que os programas que você executa em seu computador sejam provenientes de uma fonte confiável. Ou seja, um que não é susceptível de tentar ferir você pode Cybersecurity Keep Up? O futuro do malware e antivírus a segurança cibernética pode acompanhar? O futuro do malware e do antivírus O malware está em constante evolução, forçando os desenvolvedores de antivírus a manter o ritmo. O malware sem arquivo, por exemplo, é essencialmente invisível - então, como podemos defendê-lo? Consulte Mais informação .

Programas, como qualquer outra coisa em um computador, são feitos apenas de uma série de dados. Como tal, ele pode ser passado e processado para verificação - uma assinatura digital de tipos O que todo esse material hash MD5 realmente significa [tecnologia explicou] O que todo esse material hash MD5 realmente significa [tecnologia explicada] Aqui está um resumo completo de MD5, hashing e uma pequena visão geral de computadores e criptografia. Leia mais - para confirmá-lo como correto. Coloque em breve, esta assinatura de um aplicativo garante que o que você está executando é o que você pretendia.

Normalmente, esse processo é feito por certas autoridades que permitem que as pessoas assinem seu código (por uma taxa). Isso serve para ajudar a confirmar que o software que está sendo executado não foi projetado para prejudicar o sistema do usuário. Programas com uma grande base de usuários geralmente têm a capacidade de fazer tais coisas.

Como você vai ver

A maioria dos sistemas operacionais tenta ter algum nível de assinatura de aplicativos. No entanto, eles geralmente não o impedirão se você tentar executar programas que não foram verificados. Dito isto, eles tendem a dar algum nível de alerta contra isso. Um exemplo inclui o aviso “editor desconhecido” do Windows UAC 10 Mais recursos do Windows 10 que você pode desativar 10 Mais recursos do Windows 10 que você pode desativar A atualização do Windows 10 Creators introduziu uma série de novos recursos, configurações e aplicativos. Mostramos quais recursos você pode desativar com segurança e melhorar sua experiência com o Windows. Consulte Mais informação .

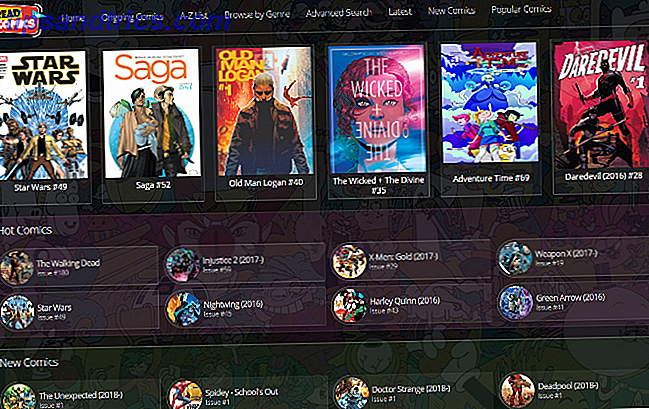

Isso não é algo restrito a apenas alguns sistemas operacionais, no entanto. Muitos sistemas operacionais Linux Os melhores sistemas operacionais Linux Os melhores sistemas operacionais Linux Existem distribuições Linux disponíveis para todos os fins, o que torna difícil a escolha. Aqui está uma lista dos melhores sistemas operacionais Linux para ajudar. Leia mais tem algo semelhante também. Isso vem na forma de repositórios de software, locais on-line que hospedam programas que foram assinados e verificados. Em teoria, contanto que você não vá instalar programas de fontes desconhecidas Linux PPAs: Instalação, Remoção e Segurança PPAs Linux: Instalação, Remoção e Segurança PPAs - pacotes pessoais - são uma forma de instalar o software Linux via o terminal. Mas eles são seguros para usar? Como você pode remover um PPA? E quais são os PPAs mais seguros para ... Leia Mais, você está seguro. No entanto, nem sempre é esse o caso.

Por exemplo, os sistemas operacionais de telefonia móvel hospedam seus programas em um único local. No Android, essa é a Google Play Store e o iOS na App Store 8 dicas para tirar o máximo proveito da nova App Store do iOS 11 8 dicas para aproveitar ao máximo a nova App Store do iOS 11 Após uma década sem alterações, a nova App Store pode parecer um pouco assustadora no começo, mas há muito o que amar no redesenho da Apple! Consulte Mais informação . Todos os aplicativos neles são feitos para serem confiáveis e bem verificados. Mas isso nem sempre funcionou. As lojas de aplicativos são realmente seguras? Como o malware de smartphones é filtrado As lojas de aplicativos são realmente seguras? Como o malware de smartphones é filtrado A menos que você tenha feito o root ou tenha jailbroken, provavelmente você não tem malware no seu telefone. Vírus de smartphones são reais, mas as lojas de aplicativos fazem um bom trabalho em filtrá-los. Como eles fazem isso? Leia mais no passado.

Não indefeso

Para colocar as coisas em breve, enquanto alguns sistemas operacionais são considerados menos seguros do que outros, não é certo dizer que qualquer um deles é facilmente quebrado. Na verdade, há muitas coisas que acontecem nos bastidores, o que ajuda a manter seu computador sã e salva.

Isso não quer dizer que eles são imunes embora. Programas de segurança Os 10 melhores programas antivírus gratuitos Os 10 melhores programas antivírus gratuitos Você já deve saber: você precisa de proteção antivírus. Macs, Windows e Linux todos precisam disso. Você realmente não tem desculpa. Então pegue um desses dez e comece a proteger seu computador! Leia mais ainda são importantes, assim como técnicas para praticar por conta própria 10 maneiras fáceis de nunca obter um vírus 10 maneiras fáceis de nunca obter um vírus Com um pouco de treinamento básico, você pode evitar completamente o problema de vírus e malware em seus computadores e dispositivos móveis. Agora você pode se acalmar e aproveitar a internet! Consulte Mais informação . Não há substituto para o bom senso e o bom senso, afinal de contas.

Como você mantém seus dispositivos seguros?