O Debian é uma das distribuições mais populares do Linux. É sólido, confiável e comparado ao Arch e ao Gentoo, relativamente fácil para os recém-chegados entenderem. Ubuntu é construído sobre ele Debian vs Ubuntu: Até onde o Ubuntu vem em 10 anos? Debian vs Ubuntu: Até onde o Ubuntu vem em 10 anos? O Ubuntu agora tem 10 anos! O rei das distribuições Linux percorreu um longo caminho desde sua criação em 2004, então vamos ver como ele se desenvolveu de forma diferente para o Debian, a distribuição sobre ... Read More, e é freqüentemente usada para alimentar o Raspberry Pi. Sistema operacional para o seu Raspberry Pi Como instalar um sistema operacional para o seu Raspberry Pi Veja como obter um novo sistema operacional instalado e funcionando em seu Pi - e como clonar sua configuração perfeita para recuperação rápida de desastres. Consulte Mais informação .

Também é alegado que está nas mãos do aparato de inteligência dos Estados Unidos, de acordo com o fundador do Wikileaks, Julian Assange.

Ou é?

Falando na conferência do Dia Mundial de Hospedagem de 2014, Julian Assange descreveu como certos estados-nação (nomeando sem nomes, tossiram tosse americana ) intencionalmente tornaram certas distribuições Linux inseguras, a fim de trazê-los sob o controle de sua rede de vigilância. Você pode ver a citação completa após a marca de 20 minutos aqui:

Mas é Assange certo?

Uma olhada no Debian e na segurança

Na fala de Assange, ele menciona como inúmeras distribuições foram intencionalmente sabotadas. Mas ele menciona o Debian pelo nome, então podemos nos concentrar nisso.

Nos últimos 10 anos, várias vulnerabilidades foram identificadas no Debian. Algumas delas têm sido vulnerabilidades graves no estilo de dia zero. O que é uma vulnerabilidade de dia zero? [MakeUseOf explica] O que é uma vulnerabilidade de dia zero? [MakeUseOf Explains] Leia mais que afetou o sistema em geral. Outros afetaram sua capacidade de se comunicar com segurança com sistemas remotos.

A única vulnerabilidade que Assange menciona explicitamente é um bug no gerador de números aleatórios OpenSSL do Debian que foi descoberto em 2008.

Números aleatórios (ou, pelo menos, pseudo-aleatórios; é extremamente difícil obter aleatoriedade real em um computador) são uma parte essencial da criptografia RSA. Quando um gerador de números aleatórios se torna previsível, a eficácia da criptografia diminui, tornando-se possível descriptografar o tráfego.

Reconhecidamente, no passado, a NSA enfraqueceu intencionalmente a força da criptografia de nível comercial, reduzindo a entropia dos números gerados aleatoriamente. Isso foi há muito tempo, quando a criptografia forte foi considerada com suspeita pelo governo dos EUA e até sujeita à legislação de exportação de armas. O The Code Book, de Simon Singh, descreve essa época muito bem, concentrando-se nos primeiros dias de Pretty Good Privacy, de Philip Zimmerman, e na disputada batalha legal que ele travou com o governo dos EUA.

Mas isso foi há muito tempo, e parece que o bug de 2008 foi menos resultado de malícia, mas de impressionante incompetência tecnológica.

Duas linhas de código foram removidas do pacote OpenSSL do Debian porque estavam produzindo mensagens de aviso nas ferramentas de construção Valgrind e Purify. As linhas foram removidas e os avisos desapareceram. Mas a integridade da implementação do OpenSSL pelo Debian foi fundamentalmente prejudicada .

Como a Navalha de Hanlon dita, nunca atribua à malícia o que pode ser facilmente explicado como incompetência. Aliás, esse bug em particular foi satirizado pelo XKCD da web.

Escrevendo sobre o assunto, o blog IgnorantGuru também especula o bug Heartbleed recente (que nós cobrimos no ano passado Heartbleed - O que você pode fazer para ficar seguro? Heartbleed - O que você pode fazer para ficar seguro? Leia mais) também pode ter sido um produto de os serviços de segurança tentando intencionalmente minar a criptografia no Linux.

O Heartbleed era uma vulnerabilidade de segurança na biblioteca do OpenSSL que potencialmente podia ver um usuário mal-intencionado roubar informações protegidas por SSL / TLS, lendo a memória dos servidores vulneráveis e obtendo as chaves secretas usadas para criptografar o tráfego. Na época, isso ameaçava a integridade de nossos sistemas bancários e comerciais on-line. Centenas de milhares de sistemas eram vulneráveis e afetavam quase todas as distribuições Linux e BSD.

Não tenho certeza de como é provável que os serviços de segurança estivessem por trás disso.

Escrever um algoritmo de criptografia sólido é extremamente difícil . A implementação é igualmente difícil. É inevitável que, eventualmente, uma vulnerabilidade ou falha seja descoberta (muitas vezes estão no OpenSSL Bug massivo no OpenSSL Coloca grande parte da Internet em risco Bug massivo no OpenSSL coloca grande parte da Internet em risco Se você é uma daquelas pessoas que sempre acreditaram que a criptografia de código aberto é a maneira mais segura de se comunicar on-line, você terá uma surpresa, que é tão grave, um novo algoritmo deve ser criado ou uma implementação reescrita.

É por isso que os algoritmos de criptografia tomaram um caminho evolutivo, e novos são construídos quando as deficiências são descobertas em ordem.

Alegações anteriores de interferência governamental em código aberto

É claro que não é inédito para os governos se interessarem por projetos de código aberto. Também não é inédito que os governos sejam acusados de influenciar de forma tangível a direção ou a funcionalidade de um projeto de software, seja por meio de coerção, infiltração ou pelo suporte financeiro.

Yasha Levine é uma das jornalistas investigativas que mais admiro. Ele agora está escrevendo para o Pando.com, mas antes disso ele começou a escrever para o lendário moscovita quinzenal, The Exile, que foi fechado em 2008 pelo governo de Putin. Em seus 11 anos de vida, tornou-se conhecida por seu conteúdo grosseiro e ultrajante, tanto quanto pelo relatório investigativo de Levine (e co-fundador Mark Ames, que também escreve para Pando.com).

Esse talento para o jornalismo investigativo o seguiu para o Pando.com. Durante o ano passado, Levine publicou várias peças destacando os laços entre o Projeto Tor e o que ele chama de complexo de vigilância militar dos EUA, mas é realmente o Escritório de Pesquisa Naval (ONR) e os Projetos de Pesquisa Avançada de Defesa. Agência (DARPA).

Tor (ou, The Onion Router) Navegação realmente privada: Um guia não-oficial do Tor Tor fornece navegação e mensagens verdadeiramente anônimas e não rastreáveis, bem como acesso à chamada “Deep Web” . O Tor não pode ser plausivelmente quebrado por nenhuma organização no planeta. Read More, para aqueles que não são muito rápidos, é um software que anonimiza o tráfego, fazendo-o saltar através de múltiplos endpoints criptografados. A vantagem disso é que você pode usar a Internet sem divulgar sua identidade ou estar sujeito à censura local, o que é útil se você vive em um regime repressivo, como China, Cuba ou Eritreia. Uma das maneiras mais fáceis de obtê-lo é com o Navegador Tor baseado no Firefox, sobre o qual falei há alguns meses. Como você pode navegar oficialmente no Facebook sobre o Tor Como você pode acessar oficialmente o Facebook sobre o Tor Notavelmente, o Facebook lançou um endereço .onion para usuários Tor acessar a rede social popular. Nós mostramos a você como acessá-lo no Tor-Browser. Consulte Mais informação .

Aliás, o meio em que você se encontra lendo este artigo é em si um produto do investimento da DARPA. Sem a ARPANET, não haveria internet.

Para resumir os pontos de Levine: como o TOR obtém a maior parte de seu financiamento do governo dos EUA, ele está inexoravelmente ligado a eles e não pode mais operar de forma independente. Há também vários colaboradores do TOR que já trabalharam com o governo dos EUA de alguma forma ou de outra.

Para ler os pontos de Levine na íntegra, leia “Quase todos os envolvidos no desenvolvimento do Tor foram (ou são) financiados pelo governo dos EUA”, publicado em 16 de julho de 2014.

Então leia esta réplica, de Micah Lee, que escreve para The Intercept. Para resumir os contra-argumentos: o DOD é tão dependente do TOR para proteger seus agentes, o projeto TOR sempre esteve aberto sobre a origem de suas finanças.

Levine é um ótimo jornalista, pelo qual tenho muita admiração e respeito. Mas às vezes me preocupo que ele caia na armadilha de pensar que os governos - qualquer governo - são entidades monolíticas. Eles não são. Pelo contrário, é uma máquina complexa com diferentes dentes independentes, cada um com seus próprios interesses e motivações, trabalhando de forma autônoma.

É totalmente plausível que um departamento do governo esteja disposto a investir em uma ferramenta para emancipar, enquanto outro se engaje em comportamentos que são anti-liberdade e anti-privacidade.

E assim como Julian Assange demonstrou, é incrivelmente simples supor que há uma conspiração, quando a explicação lógica é muito mais inocente.

Os teóricos da conspiração são aqueles que reivindicam encobrimentos sempre que existem dados insuficientes para sustentar o que eles têm certeza que é verdade.

- Neil deGrasse Tyson (@neiltyson) 7 de abril de 2011

Nós atingimos o pico WikiLeaks?

É só eu, ou os melhores dias do WikiLeaks passaram?

Não faz muito tempo que Assange estava falando em eventos do TED em Oxford e em conferências de hackers em Nova York. A marca WikiLeaks era forte, e eles estavam descobrindo coisas realmente importantes, como lavagem de dinheiro no sistema bancário suíço, e corrupção desenfreada no Quênia.

Agora, o WikiLeaks foi ofuscado pelo personagem de Assange - um homem que vive em um exílio auto-imposto na embaixada equatoriana de Londres, tendo fugido de algumas acusações criminais bastante severas na Suécia.

O próprio Assange aparentemente não conseguiu superar sua notoriedade anterior, e agora está empenhado em fazer afirmações estranhas a quem quiser ouvir. Está quase triste. Especialmente quando você considera que o WikiLeaks fez um trabalho muito importante que foi descarrilhado pelo show secundário de Julian Assange.

Mas o que você acha de Assange, há uma coisa que é quase certa. Não há absolutamente nenhuma evidência de que os EUA tenham se infiltrado no Debian. Ou qualquer outra distribuição do Linux, para esse assunto.

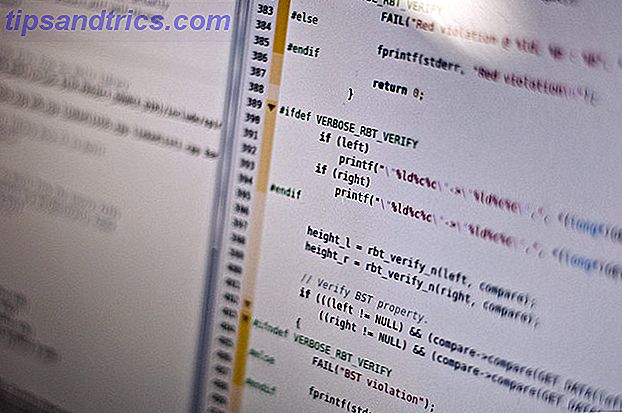

Créditos das fotos: 424 (XKCD), Código (Michael Himbeault)